امریکہ سائبرسیکیوریٹی اور انفراسٹرکچر سیکیورٹی ایجنسی (CISA)، جو خود کو "امریکہ کی سائبر ڈیفنس ایجنسی" کہتا ہے، نے ابھی اس کے تحت ایک عوامی خدمت کا اعلان کیا ہے۔ #StopRansomware بینر.

یہ رپورٹ نمبر ہے۔ AA23-061a، اور اگر آپ یہ ماننے کی عادت میں پھسل گئے ہیں کہ ransomware کل کا خطرہ ہے، یا یہ کہ دیگر مخصوص سائبر حملے 2023 میں آپ کی فہرست میں سب سے اوپر ہونے چاہئیں، تو یہ پڑھنے کے قابل ہے۔

2023 میں رینسم ویئر کے خطرے سے نظریں ہٹا کر اگلے، پرانے-نئے-دوبارہ چمکدار موضوع (ChatGPT؟ Cryptojacking؟ Keylogging؟ سورس کوڈ کی چوری؟ 2FA فراڈ؟) پر توجہ مرکوز کرنے کے لیے آپ جو خطرات متعارف کراتے ہیں وہ آپ کے خطرات سے ملتے جلتے ہیں۔ سامنا کرنا پڑتا اگر آپ نے چند سال پہلے ransomware پر خصوصی توجہ مرکوز کرنا شروع کر دی تھی، جب یہ اس وقت کا نیا خوف تھا۔

سب سے پہلے، آپ کو اکثر معلوم ہوگا کہ جب ایک سائبر خطرہ کم ہوتا نظر آتا ہے، تو اس کی اصل وجہ یہ ہے کہ دوسرے خطرات نسبتاً بڑھ رہے ہیں، بجائے اس کے کہ جس کے پیچھے آپ کو لگتا ہے کہ وہ بالکل ختم ہو رہا ہے۔

درحقیقت، سائبر کرائم X میں بظاہر اضافہ جو کہ Y میں واضح کمی کے ساتھ ہوتا ہے صرف یہ ہو سکتا ہے کہ زیادہ سے زیادہ بدمعاش جو پہلے Y میں مہارت حاصل کرتے تھے اب Y کے بجائے X کے ساتھ ساتھ کر رہے ہیں۔

دوم، یہاں تک کہ جب ایک خاص سائبر کرائم کے پھیلاؤ میں قطعی کمی ہوتی ہے، آپ کو تقریباً ہمیشہ یہ معلوم ہوگا کہ اس کے بارے میں اب بھی بہت کچھ ہے، اور یہ کہ اگر آپ کو نشانہ بنایا جاتا ہے تو خطرہ کم نہیں ہوتا۔

جیسا کہ ہم ننگی سیکیورٹی پر کہنا چاہتے ہیں، "وہ جو ماضی کو یاد نہیں کر سکتے اسے دہرانے کی مذمت کی جاتی ہے۔"

شاہی گروہ

AA23-061a ایڈوائزری رینسم ویئر فیملی پر مرکوز ہے جسے کہا جاتا ہے۔ رائل, لیکن سے اہم takeaways سی آئی ایس اے کا سادہ بولنے والا مشاورتی مندرجہ ذیل ہیں:

- یہ بدمعاش آزمائے ہوئے اور قابل اعتماد طریقے استعمال کرتے ہوئے ٹوٹ جاتے ہیں۔ ان میں فشنگ کا استعمال کرنا (حملوں کا 2/3)، غلط طریقے سے تشکیل شدہ RDP سرورز (ان میں سے 1/6) تلاش کرنا، آپ کے نیٹ ورک پر بغیر پیچ والی آن لائن خدمات تلاش کرنا، یا صرف بدمعاشوں سے رسائی کی اسناد خرید کر جو پہلے میں تھے۔ انہیں سائبر جرائم پیشہ افراد جو روزی روٹی کے لیے اسناد فروخت کرتے ہیں، عام طور پر ڈیٹا چوروں اور رینسم ویئر گینگوں کو، جرگن میں کہا جاتا ہے IABsخود وضاحتی اصطلاح کے لیے مختصر ابتدائی رسائی بروکرز.

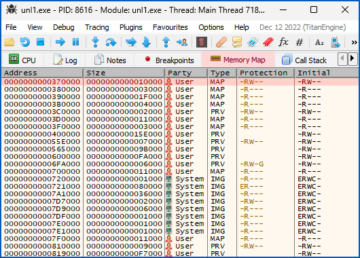

- ایک بار داخل ہونے کے بعد، مجرم ایسے پروگراموں سے بچنے کی کوشش کرتے ہیں جو ظاہر ہے کہ میلویئر کے طور پر ظاہر ہو سکتے ہیں۔ وہ یا تو موجودہ ایڈمنسٹریشن ٹولز تلاش کرتے ہیں، یا اپنے لے آتے ہیں، یہ جانتے ہوئے کہ اگر آپ مقامی کی طرح لباس پہنتے، بات کرتے اور کام کرتے ہیں تو اس میں شکوک و شبہات سے بچنا آسان ہے۔ زمین سے دور رہتے ہیں. حملہ آوروں کے ذریعہ غلط استعمال کیے جانے والے جائز آلات میں افادیت شامل ہیں جو اکثر سرکاری ریموٹ رسائی کے لیے استعمال ہوتی ہیں، انتظامی کمانڈز کو دور سے چلانے کے لیے، اور عام سیسڈمین کاموں کے لیے۔ مثالوں میں شامل ہیں:

PsExecMicrosoft Sysinternals سے؛ دیAnyDeskدور دراز تک رسائی کا آلہ؛ اور مائیکروسافٹPowerShell، جو ہر ونڈوز کمپیوٹر پر پہلے سے انسٹال ہوتا ہے۔ - فائلوں کو سکیمبل کرنے سے پہلے، حملہ آور آپ کی بازیابی کے راستے کو پیچیدہ کرنے کی کوشش کرتے ہیں۔ جیسا کہ آپ شاید توقع کرتے ہیں، وہ والیوم شیڈو کاپیوں کو ختم کر دیتے ہیں (لائیو ونڈوز "رول بیک" سنیپ شاٹس)۔ وہ اپنے غیر سرکاری ایڈمن اکاؤنٹس بھی شامل کرتے ہیں تاکہ اگر آپ انہیں باہر نکال دیتے ہیں تو وہ واپس آ سکتے ہیں، الارم کو خاموش کرنے کے لیے اپنے سیکیورٹی سافٹ ویئر کی سیٹنگز میں ترمیم کر سکتے ہیں، ان فائلوں کو اپنے کنٹرول میں لے سکتے ہیں جو بصورت دیگر وہ اسکریبل نہیں کر سکیں گے، اور آپ کے سسٹم کو گڑبڑ کر دیں گے۔ logs تاکہ بعد میں یہ جاننا مشکل ہو جائے کہ ان میں کیا تبدیلی آئی ہے۔

واضح کرنے کے لیے، آپ کو ان تمام TTPs کے خلاف دفاع کرنے کے لیے اپنا اعتماد بڑھانے کی ضرورت ہے (اوزار، تکنیک اور طریقہ کار)، چاہے حملہ آوروں کی کوئی خاص لہر اپنے اختتامی کھیل کے حصے کے طور پر آپ کو بلیک میل کرنے کا ارادہ رکھتی ہو۔

یہ کہہ کر کہ، یقیناً، یہ شاہی گروہ بظاہر اس تکنیک میں بہت دلچسپی رکھتا ہے جس کی شناخت امریکی حکومت کے MITER ATT&CK فریم ورک کے ذریعے کی گئی ہے۔ T1486، جس پر تکلیف دہ نام کا لیبل لگا ہوا ہے۔ اثر کے لیے ڈیٹا انکرپٹڈ.

سیدھے الفاظ میں، T1486 عام طور پر ان حملہ آوروں کی نشاندہی کرتا ہے جو آپ کی قیمتی فائلوں کو بے نقاب کرنے کے عوض آپ سے پیسے بٹورنے کا ارادہ رکھتے ہیں، اور جن کا مقصد زیادہ سے زیادہ خلل پیدا کرکے آپ کو پہلے سے کہیں زیادہ نچوڑنا ہے، اور اس وجہ سے وہ خود کو بلیک میل کرنے کا سب سے بڑا فائدہ دیتے ہیں۔ .

درحقیقت، AA23-061a بلیٹن خبردار کرتا ہے کہ:

رائل [رینسم ویئر کے مجرموں] نے بٹ کوائن میں تقریباً $1 ملین سے لے کر $11 ملین USD تک تاوان کا مطالبہ کیا ہے۔

اور، صرف واضح کرنے کے لیے، وہ عام طور پر آپ کا زیادہ سے زیادہ ڈیٹا چوری کرتے ہیں (یا، زیادہ واضح طور پر، اس کی غیر مجاز کاپیاں لیتے ہیں) آپ کی فائلوں کو منجمد کرنے سے پہلے، مزید بھتہ خوری کے دباؤ کے لیے:

متاثرین کے نیٹ ورکس تک رسائی حاصل کرنے کے بعد، رائل اداکار اینٹی وائرس سافٹ ویئر کو غیر فعال کر دیتے ہیں اور بالآخر رینسم ویئر کو تعینات کرنے اور سسٹمز کو انکرپٹ کرنے سے پہلے بڑی مقدار میں ڈیٹا نکال دیتے ہیں۔

کیا کیا جائے؟

رائل گینگ جیسے بدمعاشوں کو جرگون میں کہا جاتا ہے۔ فعال مخالفینکیونکہ وہ صرف آپ پر میلویئر فائر نہیں کرتے اور دیکھتے ہیں کہ آیا یہ چپک جاتا ہے۔

وہ پہلے سے پروگرام شدہ ٹولز اور اسکرپٹس کا استعمال کرتے ہیں جہاں وہ کر سکتے ہیں (مجرم آٹومیشن کو اتنا ہی پسند کرتے ہیں جتنا کسی کو)، لیکن وہ ہر حملے پر انفرادی توجہ دیتے ہیں۔

اس سے وہ نہ صرف زیادہ موافقت پذیر ہوتے ہیں (اگر وہ بدتر کام کرنے کا کوئی بہتر طریقہ تلاش کرتے ہیں تو وہ اپنے TTPs کو ایک لمحے کے نوٹس میں تبدیل کر دیں گے) بلکہ زیادہ چپکے سے بھی (وہ اپنے TTPs کو حقیقی وقت میں ڈھال لیں گے کیونکہ وہ آپ کے دفاعی انداز کا اندازہ لگا لیں گے۔ پلے بک)۔

- ہمارا پڑھ کر مزید جانیں۔ ایکٹو ایورسری پلے بک, سوفوس فیلڈ کے سی ٹی او جان شیر کے ذریعہ 144 حقیقی زندگی کے حملوں کا ایک دلچسپ مطالعہ۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://nakedsecurity.sophos.com/2023/03/03/feds-warn-about-right-royal-ransomware-rampage-that-runs-the-gamut-of-ttps/

- 1 ڈالر ڈالر

- 1

- 2023

- 2FA

- a

- قابلیت

- ہمارے بارے میں

- مطلق

- تک رسائی حاصل

- اکاؤنٹس

- ایکٹ

- اداکار

- اپنانے

- منتظم

- انتظامیہ

- انتظامی

- مشاورتی

- کے خلاف

- مقصد

- تمام

- ہمیشہ

- مقدار

- اور

- اور بنیادی ڈھانچہ

- ینٹیوائرس

- اینٹی ویوس سافٹ ویئر

- کسی

- واضح

- تقریبا

- حملہ

- حملے

- توجہ

- مصنف

- آٹو

- میشن

- سے اجتناب

- واپس

- پس منظر کی تصویر

- بینر

- کیونکہ

- اس سے پہلے

- بہتر

- سب سے بڑا

- بٹ کوائن

- بلیک میل

- سرحد

- پایان

- توڑ

- لانے

- تعمیر

- بلیٹن

- خرید

- حاصل کر سکتے ہیں

- سینٹر

- تبدیل

- چیٹ جی پی ٹی

- سی آئی ایس اے

- واضح

- کوڈ

- رنگ

- کمپیوٹر

- مذمت کی

- آپکا اعتماد

- کنٹرول

- کورس

- احاطہ

- تخلیق

- اسناد

- مجرم

- کروک

- کرپٹوکنگ

- CTO

- سائبر

- سائبرٹیکس

- سائبر جرائم

- cybercriminals

- خطرے

- اعداد و شمار

- دن

- کو رد

- کا دفاع

- دفاع

- دفاعی

- مطالبات

- تعینات

- دکھائیں

- خلل

- کر

- نہیں

- چھوڑ

- مردہ

- ہر ایک

- آسان

- یا تو

- خفیہ کردہ

- بھی

- کبھی نہیں

- ہر کوئی

- مثال کے طور پر

- خاص طور سے

- موجودہ

- توقع ہے

- بھتہ خوری

- آنکھیں

- سامنا

- خاندان

- دلچسپ

- خوف

- فیڈس

- چند

- میدان

- اعداد و شمار

- فائلوں

- مل

- آگ

- توجہ مرکوز

- توجہ مرکوز

- توجہ مرکوز

- مندرجہ ذیل ہے

- فریم ورک

- دھوکہ دہی

- برفیلی

- سے

- حاصل کرنا

- گینگ

- عام طور پر

- حاصل

- دے دو

- دے

- جاتا ہے

- ہارڈ

- اونچائی

- مارو

- HOT

- ہور

- HTTPS

- کی نشاندہی

- in

- شامل

- اضافہ

- اضافہ

- انفرادی

- انفراسٹرکچر

- کے بجائے

- دلچسپی

- متعارف کرانے

- IT

- خود

- شبدجال

- جان

- جان شیر

- کلیدی

- لات مار

- کو مار ڈالو

- جاننا

- جانا جاتا ہے

- بڑے

- لیوریج

- لسٹ

- رہتے ہیں

- رہ

- مقامی

- دیکھو

- تلاش

- محبت

- بنا

- بنا

- بناتا ہے

- میلویئر

- مارجن

- زیادہ سے زیادہ چوڑائی

- طریقوں

- مائیکروسافٹ

- شاید

- دس لاکھ

- نظر ثانی کرنے

- قیمت

- زیادہ

- ننگی سیکیورٹی

- نام

- ضرورت ہے

- نیٹ ورک

- نیٹ ورک

- نئی

- اگلے

- عام

- نمبر

- سرکاری

- ایک

- آن لائن

- دیگر

- دوسری صورت میں

- خود

- حصہ

- خاص طور پر

- راستہ

- پال

- فشنگ

- منصوبہ

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کافی مقدار

- پوزیشن

- ممکن

- مراسلات

- قیمتی

- ٹھیک ہے

- دباؤ

- پہلے

- شاید

- پروگرام

- عوامی

- ڈال

- لے کر

- تاوان

- ransomware کے

- بلکہ

- پڑھنا

- اصلی

- اصل وقت

- وجہ

- وصولی

- باقی

- یاد

- ریموٹ

- دور دراز تک رسائی

- دوبارہ

- رپورٹ

- واپسی

- خطرات

- شاہی

- چل رہا ہے

- کہا

- سکرپٹ

- تلاش

- سیکورٹی

- سیکیورٹی سافٹ ویئر

- لگتا ہے

- فروخت

- سرورز

- سروس

- سروسز

- ترتیبات

- شیڈو

- شیئر

- مختصر

- ہونا چاہئے

- دکھائیں

- شوز

- خاموشی

- اسی طرح

- صرف

- So

- سافٹ ویئر کی

- ٹھوس

- ماخذ

- ماخذ کوڈ

- مخصوص

- کمرشل

- سکوڑیں

- شروع

- ابھی تک

- مطالعہ

- SVG

- کے نظام

- سسٹمز

- TAG

- لے لو

- Takeaways

- لینے

- بات

- کاموں

- تکنیک

- شرائط

- ۔

- چوری

- ان

- خود

- لہذا

- چیزیں

- سوچو

- خطرہ

- خطرات

- وقت

- کرنے کے لئے

- کے آلے

- اوزار

- سب سے اوپر

- موضوع

- منتقلی

- شفاف

- ٹھیٹھ

- عام طور پر

- آخر میں

- کے تحت

- URL

- us

- امریکی ڈالر

- استعمال کی شرائط

- افادیت

- حجم

- خبردار کرتا ہے

- لہر

- کیا

- چاہے

- جس

- ڈبلیو

- وکیپیڈیا

- کھڑکیاں

- قابل

- گا

- X

- سال

- اور

- زیفیرنیٹ