آپ کا کیا مطلب ہے، "کیا سیکورٹی سروسنگ کے لیے بار سے نہیں ملتا"؟

کسی بھی مقام پر جانے کے لیے نیچے دی گئی ساؤنڈ ویوز پر کلک کریں اور ڈریگ کریں۔ آپ بھی براہ راست سنیں ساؤنڈ کلاؤڈ پر۔

ڈوگ آموت اور پال ڈکلن کے ساتھ۔ انٹرو اور آؤٹرو میوزک بذریعہ ایڈتھ موج.

آپ ہماری بات سن سکتے ہیں۔ پر SoundCloud, ایپل پوڈ, گوگل پوڈ کاسٹ, Spotify, Stitcher اور جہاں بھی اچھے پوڈ کاسٹ ملتے ہیں۔ یا صرف ڈراپ کریں۔ ہمارے RSS فیڈ کا URL اپنے پسندیدہ پوڈ کیچر میں۔

ٹرانسکرپٹ پڑھیں

ڈوگ دل دہلا دینے والی خلاف ورزیاں، ڈیکرپٹ ایبل انکرپشن، اور پیچ کی بھرمار۔

یہ سب کچھ ننگی سیکیورٹی پوڈ کاسٹ پر۔

[میوزیکل موڈیم]

پوڈ کاسٹ میں خوش آمدید، سب۔

میں ڈوگ آموت ہوں؛ وہ پال ڈکلن ہے۔

پال، آج آپ کیسے ہیں، سر؟

بطخ. ڈوگ… میں جانتا ہوں، کیونکہ آپ نے مجھے پہلے ہی بتا دیا تھا، کیا آنے والا ہے۔ ٹیک ہسٹری میں یہ ہفتہ، اور یہ بہت اچھا ہے!

ڈوگ ٹھیک ہے!

اس ہفتے، 18 اکتوبر 1958 کو، ہوا کی مزاحمت کی نقل کرنے کے لیے ایک آسیلوسکوپ اور کمپیوٹر کو حسب ضرورت ایلومینیم کنٹرولرز کے ساتھ جوڑا گیا، اور گیم ٹینس دو کے لئے کیا گیا تھا پیدا ہوئے.

Brookhaven نیشنل لیبارٹری میں تین روزہ نمائش میں دکھایا گیا، Tennis for Two انتہائی مقبول ثابت ہوا، خاص طور پر ہائی اسکول کے طلباء میں۔

اگر آپ یہ سن رہے ہیں، تو آپ کو ویکیپیڈیا پر جانا چاہیے اور "ٹینس فار ٹو" تلاش کرنا چاہیے۔

وہاں ایک ایسی ویڈیو ہے جو 1958 میں بنائی گئی تھی…

…میرا خیال ہے کہ آپ مجھ سے اتفاق کریں گے، پال، یہ کافی ناقابل یقین تھا۔

بطخ. میں آج اسے کھیلنا *پسند* کروں گا!

اور، جیسے Asteroids اور Battle Zone، اور 1980 کی دہائی کے وہ خاص طور پر یاد کیے جانے والے گیمز…

…کیونکہ یہ ایک آسیلوسکوپ ہے: ویکٹر گرافکس!

کوئی پکسلیشن نہیں، کوئی فرق اس بات پر منحصر ہے کہ لائن 90 ڈگری، یا 30 ڈگری، یا 45 ڈگری پر ہے۔

اور کنٹرولرز میں ریلے سے آواز کی رائے… یہ بہت اچھا ہے!

یہ ناقابل یقین ہے کہ یہ 1958 تھا۔

پچھلے کی طرف واپس جا رہا ہے۔ ٹیک ہسٹری میں یہ ہفتہیہ ٹرانزسٹر انقلاب کے عروج پر تھا۔

بظاہر، کمپیوٹیشنل نصف تھرمیونک والوز (ویکیوم ٹیوب) اور ریلے کا مرکب تھا۔

اور ڈسپلے سرکٹری تمام ٹرانجسٹر پر مبنی تھی، ڈوگ

تو یہ تمام ٹکنالوجیوں کے آمیزے میں ٹھیک تھا: ریلے، والوز اور ٹرانجسٹر، سب ایک ہی اہم ویڈیو گیم میں۔

ڈوگ بہت ٹھنڈا۔

اسے ویکیپیڈیا پر دیکھیں: ٹینس دو کے لئے.

اب چلتے ہیں اپنی پہلی کہانی کی طرف۔

پال، میں جانتا ہوں کہ آپ ایک بہترین نظم لکھنے میں بہت ماہر ہیں…

…میں نے اس پہلی کہانی کو متعارف کرانے کے لیے ایک بہت ہی مختصر نظم لکھی ہے، اگر آپ مجھے خوش کریں گے۔

بطخ. تو یہ دو لائنیں ہوں گی، کیا یہ ہوگا؟ [ہنسی]

ڈوگ یہ تھوڑا سا کچھ اس طرح جاتا ہے۔

میک کے لیے زوم کریں/ حاصل نہ کریں۔ ہائی جیک.

[بہت لمبی خاموشی]

نظم ختم کریں۔

بطخ. اوہ معاف کیجئے!

میں نے سوچا کہ یہ عنوان تھا، اور یہ کہ اب آپ نظم کرنے جا رہے ہیں۔

ڈوگ تو، یہ نظم ہے۔

بطخ. ٹھیک ہے.

[جذبات کے بغیر] پیارا، ڈوگ۔

ڈوگ آپ کا شکریہ۔

بطخ. شاعری شاندار تھی!

لیکن تمام اشعار میں شاعری نہیں ہوتی...

ڈوگ یہ سچ ہے.

بطخ. ہم اسے صرف آزاد آیت ہی کہیں گے، کیا ہم؟

ڈوگ ٹھیک ہے، براہ مہربانی.

بطخ. بدقسمتی سے، یہ میک کے لیے زوم میں ایک مفت بیک ڈور تھا۔

معاف کیجئے گا، یہ بہت اچھا سیگ نہیں تھا، ڈوگ۔

آپ کسی اور کے ٹرف پر چلتے ہیں، آپ اکثر مختصر آتے ہیں…

ڈوگ نہیں، یہ اچھا ہے!

میں اس ہفتے نظمیں آزما رہا تھا۔ آپ سیگس آزما رہے ہیں۔

ہمیں ہر ایک وقت میں اپنے آرام کے علاقوں سے باہر نکلنا پڑتا ہے۔

بطخ. میں فرض کرتا ہوں کہ یہ کوڈ تھا جس کا مقصد اس وقت مرتب کیا جانا تھا جب حتمی تعمیر کی گئی تھی، لیکن اتفاقی طور پر اس میں رہ گیا۔

یہ صرف زوم فار میک ورژن کے لیے ہے، اور اس پر پیچ کیا گیا ہے، اس لیے یقینی بنائیں کہ آپ اپ ٹو ڈیٹ ہیں۔

بنیادی طور پر، کچھ حالات میں، جب ویڈیو سٹریم شروع ہو جائے گی یا کیمرہ خود ایپ کے ذریعے ایکٹیویٹ ہو جائے گا، تو یہ نادانستہ طور پر یہ سوچے گا کہ آپ پروگرام کو ڈیبگ کرنا چاہتے ہیں۔

کیونکہ، ارے، شاید آپ ایک ڈویلپر تھے! [ہنسی]

ظاہر ہے کہ ریلیز کی تعمیر میں ایسا نہیں ہونا چاہئے۔

اور اس کا مطلب یہ تھا کہ مقامی نیٹ ورک انٹرفیس پر ٹی سی پی ڈیبگنگ پورٹ کھلی رہ گئی تھی۔

اس کا مطلب یہ تھا کہ کوئی بھی جو اس بندرگاہ میں پیکٹ پاس کر سکتا ہے، جو ممکنہ طور پر مقامی طور پر منسلک کوئی دوسرا صارف ہو سکتا ہے، اس لیے اسے منتظم یا یہاں تک کہ آپ کو… یہاں تک کہ ایک مہمان صارف ہونے کی ضرورت نہیں ہوگی، یہ کافی ہوگا۔

لہذا، ایک حملہ آور جس کے پاس آپ کے کمپیوٹر پر کسی قسم کا پراکسی میلویئر تھا جو باہر سے پیکٹ وصول کر سکتا تھا اور انہیں مقامی انٹرفیس میں انجیکشن لگا سکتا تھا وہ بنیادی طور پر پروگرام کی ہمت کو کمانڈ جاری کر سکتا تھا۔

اور عام چیزیں جن کی ڈیبگنگ انٹرفیس اجازت دیتے ہیں ان میں شامل ہیں: کچھ میموری ڈمپ کریں۔ راز نکالنا؛ پروگرام کے رویے میں تبدیلی؛ معمول کے انٹرفیس سے گزرے بغیر ترتیب کی ترتیبات کو ایڈجسٹ کریں تاکہ صارف اسے نہ دیکھ سکے۔ کسی کو بتائے بغیر، ریکارڈنگ وارننگ کو پاپ اپ کیے بغیر تمام آڈیو کیپچر کریں۔ اس قسم کی تمام چیزیں۔

اچھی خبر یہ ہے کہ زوم نے اسے خود ہی پایا، اور انہوں نے اسے بہت تیزی سے ٹھیک کردیا۔

لیکن یہ ایک زبردست یاد دہانی ہے کہ جیسا کہ ہم اکثر کہتے ہیں، [ہنستے ہیں] "کئی پرچی ہے 'کپ اور ہونٹ کو مروڑنا۔"

ڈوگ ٹھیک ہے، بہت اچھا۔

آئیے ہم پیچ ٹرین میں سوار رہیں، اور اگلے سٹیشن پر چلیں۔

اور یہ کہانی… شاید تازہ ترین پیچ منگل کی اس کہانی کا سب سے دلچسپ حصہ تھا۔ مائیکروسافٹ میں کیا شامل نہیں تھا۔?

بطخ. بدقسمتی سے، وہ پیچ جن کی ہر کوئی توقع کر رہا تھا - اور ہم نے ایک حالیہ پوڈ کاسٹ میں قیاس کیا، "ٹھیک ہے، ایسا لگتا ہے کہ مائیکروسافٹ ہمیں پیچ منگل تک مزید ایک ہفتہ انتظار کرنے پر مجبور کرے گا، اور آؤٹ آف بینڈ نہیں کرے گا" جلد ریلیز۔ حالیہ میموری کے وہ دو ایکسچینج صفر دن ہیں۔

جو E00F کے نام سے جانا جاتا ہے، یا ایکسچینج ڈبل زیرو دن کی خرابی۔ میری اصطلاح میں، یا ProxyNotShell جیسا کہ یہ شاید ٹویٹر اسپیئر میں کسی حد تک مبہم طور پر جانا جاتا ہے۔

تو یہ اس مہینے کے منگل کے پیچ میں بڑی کہانی تھی: وہ دو کیڑے شاندار طور پر ٹھیک نہیں ہوئے۔

اور اس لیے ہم نہیں جانتے کہ یہ کب ہونے والا ہے۔

آپ کو یہ یقینی بنانا ہوگا کہ آپ نے کوئی تخفیف کا اطلاق کیا ہے۔

جیسا کہ میں سمجھتا ہوں کہ ہم نے پہلے بھی کہا ہے، مائیکروسافٹ کو معلوم ہوتا رہا کہ پچھلی تخفیف جو انہوں نے تجویز کی تھی… ٹھیک ہے، شاید وہ کافی اچھے نہیں تھے، اور وہ اپنی دھن بدلتے رہے اور کہانی کو ڈھالتے رہے۔

لہذا، اگر آپ کو شک ہے تو، آپ nakedsecurity.sophos.com پر واپس جا سکتے ہیں، اس جملے کو تلاش کریں ProxyNotShell (تمام ایک لفظ)، اور پھر جاکر پڑھیں اور اس پر پڑھیں کہ ہمیں کیا کہنا ہے۔

اور آپ مائیکروسافٹ کے علاج کے تازہ ترین ورژن سے بھی لنک کر سکتے ہیں…

…کیونکہ، پیچ منگل کی تمام چیزوں میں سے، وہ سب سے زیادہ دلچسپ تھا، جیسا کہ آپ کہتے ہیں: کیونکہ یہ وہاں نہیں تھا۔

ڈوگ ٹھیک ہے، آئیے اب گیئرز کو a میں شفٹ کرتے ہیں۔ بہت مایوس کن کہانی.

یہ ایک بڑی کمپنی کی کلائی پر تھپڑ ہے جس کی سائبرسیکیوریٹی اتنی خراب ہے کہ انہوں نے یہ بھی محسوس نہیں کیا کہ ان کی خلاف ورزی ہوئی ہے!

بطخ. جی ہاں، یہ ایک ایسا برانڈ ہے جسے زیادہ تر لوگ شاید SHEIN ("she-in") کے نام سے جانتے ہوں گے، جسے ایک لفظ کے طور پر لکھا گیا ہے، تمام بڑے بڑے الفاظ میں۔ (خلاف ورزی کے وقت، کمپنی Zoetop کے طور پر جانا جاتا تھا.)

اور وہ وہی ہیں جسے "تیز فیشن" کہا جاتا ہے۔

آپ جانتے ہیں، وہ اسے اونچا ڈھیر لگاتے ہیں اور اسے سستا بیچتے ہیں، اور اس تنازعہ کے بغیر کہ وہ اپنے ڈیزائن کہاں سے حاصل کرتے ہیں۔

اور، ایک آن لائن خوردہ فروش کے طور پر، آپ شاید توقع کریں گے کہ ان کے پاس آن لائن خوردہ فروشی کی سائبرسیکیوریٹی کی تفصیلات موجود ہیں۔

لیکن، جیسا کہ آپ کہتے ہیں، انہوں نے ایسا نہیں کیا!

اور ریاستہائے متحدہ امریکہ میں نیویارک کے اٹارنی جنرل کے دفتر نے فیصلہ کیا کہ وہ نیویارک کے رہائشیوں کے ساتھ جو سلوک کیا گیا ہے اس سے وہ خوش نہیں ہے جو اس خلاف ورزی کے متاثرین میں سے تھے۔

لہذا انہوں نے اس کمپنی کے خلاف قانونی کارروائی کی… اور یہ غلطیوں، غلطیوں اور بالآخر چھپانے کا ایک سراسر لٹانی تھا – ایک لفظ میں، ڈگلس، بے ایمانی۔

ان کے پاس یہ خلاف ورزی تھی جو انہوں نے محسوس نہیں کی۔

یہ، کم از کم ماضی میں، مایوس کن طور پر عام ہوا کرتا تھا: کمپنیوں کو اس وقت تک احساس نہیں ہوتا کہ ان کی خلاف ورزی کی گئی ہے جب تک کہ کوئی کریڈٹ کارڈ ہینڈلر یا کوئی بینک ان سے رابطہ نہیں کرے گا اور کہے گا، "آپ کو معلوم ہے، ہمارے پاس بہت خوفناک وقت گزرا ہے۔ اس ماہ صارفین سے دھوکہ دہی کی شکایات۔

"اور جب ہم نے پیچھے مڑ کر دیکھا جسے وہ CPP کہتے ہیں، the خریداری کا عام نقطہایک اور واحد تاجر جس سے لگتا ہے کہ ہر ایک شکار نے کچھ خریدا ہے آپ ہیں۔ ہمیں لگتا ہے کہ لیک آپ کی طرف سے آئی ہے۔"

اور اس معاملے میں یہ اور بھی برا تھا۔

بظاہر ایک اور ادائیگی پروسیسر ساتھ آیا اور کہا، "اوہ، ویسے، ہمیں فروخت کے لیے کریڈٹ کارڈ نمبروں کی ایک پوری قسط ملی، جو آپ لوگوں سے چوری کے طور پر پیش کی گئی تھی۔"

لہذا ان کے پاس واضح ثبوت تھے کہ یا تو بڑے پیمانے پر خلاف ورزی ہوئی ہے، یا تھوڑا سا خلاف ورزی ہوئی ہے۔

ڈوگ تو یقیناً، جب اس کمپنی کو اس سے آگاہ کیا گیا، تو وہ صورتحال کو سدھارنے کے لیے تیزی سے آگے بڑھے، ٹھیک ہے؟

بطخ. ٹھیک ہے، یہ اس بات پر منحصر ہے کہ آپ کیسے...

یہ اس بات پر منحصر ہے کہ آپ "اصلاح" سے کیا مراد لیتے ہیں۔

ڈوگ [ہنستے ہوئے] اوہ، خدا!

بطخ. تو ایسا لگتا ہے کہ انہوں نے اس مسئلے سے *نمٹا* کیا… درحقیقت، اس کے کچھ حصے تھے جنہیں انہوں نے اچھی طرح سے چھپایا۔

بظاہر۔

ایسا لگتا ہے کہ انہوں نے اچانک فیصلہ کیا، "افوہ، ہم بہتر PCI DSS کے مطابق بنیں گے"۔

واضح طور پر وہ نہیں تھے، کیونکہ وہ بظاہر ڈیبگ لاگز رکھے ہوئے تھے جن میں ناکام لین دین کی کریڈٹ کارڈ کی تفصیلات موجود تھیں… ہر وہ چیز جسے آپ کو ڈسک پر نہیں لکھنا چاہیے، وہ لکھ رہے تھے۔

اور پھر انہیں احساس ہوا کہ ایسا ہو چکا ہے، لیکن وہ یہ نہیں ڈھونڈ سکے کہ انہوں نے اپنے نیٹ ورک میں وہ ڈیٹا کہاں چھوڑا ہے!

لہذا، ظاہر ہے کہ وہ جانتے تھے کہ وہ PCI DSS کے مطابق نہیں ہیں۔

انہوں نے اپنے آپ کو PCI DSS کے مطابق بنانے کا ارادہ کیا، بظاہر، وہ کچھ جو انہوں نے 2019 تک حاصل کیا۔ (خلاف ورزی 2018 میں ہوئی تھی۔)

لیکن جب انہیں بتایا گیا کہ انہیں ایک آڈٹ کے لیے پیش کرنا ہے، ایک فرانزک تفتیش…

…نیویارک کے اٹارنی جنرل کے مطابق، وہ جان بوجھ کر تفتیش کار کے راستے میں آ گئے۔

انہوں نے بنیادی طور پر تفتیش کاروں کو اس سسٹم کو دیکھنے کی اجازت دی جیسا کہ *کے بعد* انہوں نے اسے ٹھیک کیا، اور اسے ویلڈ کیا، اور اسے پالش کیا، اور انہوں نے کہا، "اوہ نہیں، آپ بیک اپ نہیں دیکھ سکتے،" جو کہ مجھے بہت شرارتی لگتا ہے۔ .

ڈوگ اوہو.

بطخ. اور جس طرح سے انہوں نے اپنے صارفین کے سامنے خلاف ورزی کا انکشاف کیا اس سے نیویارک کی ریاست میں کافی غصہ آیا۔

خاص طور پر، ایسا لگتا ہے کہ یہ بالکل واضح تھا کہ 39,000,000 صارفین کی تفصیلات کو کسی نہ کسی طرح سے بند کر دیا گیا تھا، جس میں انتہائی کمزور ہیش کردہ پاس ورڈ بھی شامل ہیں: ایک دو ہندسوں کا نمک، اور MD5 کا ایک دور۔

1998 میں کافی اچھا نہیں تھا، 2018 کو چھوڑ دو!

اس لیے وہ جانتے تھے کہ صارفین کی اس بڑی تعداد کے لیے کوئی مسئلہ تھا، لیکن بظاہر انھوں نے صرف ان صارفین میں سے 6,000,000 سے رابطہ کرنے کا فیصلہ کیا جنہوں نے اپنے اکاؤنٹس استعمال کیے تھے اور آرڈرز دیے تھے۔

اور پھر انہوں نے کہا، "ٹھیک ہے، ہم نے کم از کم ان تمام لوگوں سے رابطہ کیا ہے۔"

اور *پھر* پتہ چلا کہ انہوں نے واقعی تمام 6,000,000 ملین صارفین سے رابطہ نہیں کیا تھا!

انہوں نے ابھی ان چھ ملین میں سے ان لوگوں سے رابطہ کیا تھا جو کینیڈا، امریکہ یا یورپ میں رہتے تھے۔

لہذا، اگر آپ دنیا میں کہیں سے ہیں تو، بدقسمتی!

جیسا کہ آپ تصور کر سکتے ہیں، یہ حکام کے ساتھ، ریگولیٹر کے ساتھ اچھا نہیں ہوا۔

اور، مجھے تسلیم کرنا ضروری ہے… میری حیرت کی بات ہے، ڈوگ، ان پر $1.9 ملین جرمانہ عائد کیا گیا۔

جو کہ ایک بڑی کمپنی کے لیے…

ڈوگ جی ہاں!

بطخ. …اور ایسی غلطیاں کرنا جو بہت سنگین ہیں، اور پھر جو کچھ ہوا اس کے بارے میں مکمل طور پر مہذب اور ایماندار نہ ہونا، اور نیویارک کے اٹارنی جنرل کے ذریعہ اس خلاف ورزی کے بارے میں جھوٹ بولنے پر سرزنش کرنا؟

میں اس طرح کا تصور کر رہا تھا کہ شاید ان کو زیادہ سنگین قسمت کا سامنا کرنا پڑا ہو۔

شاید اس میں بھی ایسی چیز شامل ہے جو صرف کچھ رقم لے کر ادا نہیں کی جا سکتی تھی۔

اوہ، اور دوسری چیز انہوں نے یہ کی کہ جب یہ واضح تھا کہ ایسے صارفین تھے جن کے پاس ورڈ خطرے میں تھے… کیونکہ وہ اس حقیقت کی وجہ سے گہرے کریک ایبل تھے کہ یہ دو ہندسوں کا نمک تھا، جس کا مطلب ہے کہ آپ 100 پہلے سے مرتب شدہ لغات بنا سکتے ہیں۔ …

ڈوگ کیا یہ عام ہے؟

صرف دو عدد نمک واقعی کم لگتا ہے!

بطخ. نہیں، آپ عام طور پر 128 بٹس (16 بائٹس) یا یہاں تک کہ 32 بائٹس چاہیں گے۔

ڈھیلے الفاظ میں، ویسے بھی اس سے کریکنگ اسپیڈ میں کوئی خاص فرق نہیں پڑتا، کیونکہ (ہیش کے بلاک سائز پر منحصر ہے) آپ مکس میں صرف دو اضافی ہندسے شامل کر رہے ہیں۔

تو ایسا بھی نہیں ہے کہ ہیش کی اصل کمپیوٹنگ میں زیادہ وقت لگتا ہے۔

جہاں تک 2016 تک، "ہیش کیٹ" پروگرام چلانے والے آٹھ GPUs کے کمپیوٹر استعمال کرنے والے لوگ، میرے خیال میں، ایک سیکنڈ میں 200 بلین MD5s کر سکتے ہیں۔

پھر واپس! (یہ رقم اب پانچ یا دس گنا زیادہ ہے۔)

تو بہت، بہت نمایاں طور پر کریک ایبل۔

لیکن اصل میں لوگوں سے رابطہ کرنے اور یہ کہنے کے بجائے، "آپ کا پاس ورڈ خطرے میں ہے کیونکہ ہم نے ہیش کو لیک کیا تھا، اور یہ بہت اچھا نہیں تھا، آپ کو اسے تبدیل کرنا چاہیے"، [ہنسی] انہوں نے صرف اتنا کہا…

…وہ بہت ہی گھٹیا الفاظ تھے، کیا وہ نہیں تھے؟

ڈوگ "آپ کے پاس ورڈ میں سیکیورٹی کی سطح کم ہے اور شاید خطرہ ہے۔ براہ کرم اپنا لاگ ان پاس ورڈ تبدیل کریں۔"

اور پھر انہوں نے اسے تبدیل کر دیا، "آپ کا پاس ورڈ 365 دنوں سے زیادہ اپ ڈیٹ نہیں ہوا ہے۔ آپ کی حفاظت کے لیے، براہ کرم اسے ابھی اپ ڈیٹ کریں۔"

بطخ. ہاں، "آپ کے پاس ورڈ میں سیکیورٹی کی سطح کم ہے..."

ڈوگ "ہماری وجہ سے!"

بطخ. یہ صرف سرپرستی نہیں ہے، ہے نا؟

یہ میری نظر میں، شکار پر الزام لگانے میں سرحد پر یا اس کے اوپر ہے۔

بہرحال، یہ مجھے ان کمپنیوں کے لیے بہت مضبوط ترغیب نہیں لگتی جو صحیح کام نہیں کرنا چاہتیں۔

ڈوگ ٹھیک ہے، تبصرے میں آواز بند کرو، ہم سننا چاہیں گے کہ آپ کیا سوچتے ہیں!

اس مضمون کو کہا جاتا ہے: فیشن برانڈ شین کو ڈیٹا کی خلاف ورزی کے بارے میں جھوٹ بولنے پر 1.9 ملین ڈالر کا جرمانہ.

اور ایک اور مایوس کن کہانی کی طرف…

..، ایک اور دن، ناقابل اعتماد ان پٹ پر کارروائی کرنے کے بارے میں ایک اور احتیاطی کہانی!

بطخ. آرگ، میں جانتا ہوں کہ یہ کیا ہونے والا ہے، ڈوگ۔

یہی وجہ ہے کہ اپاچی کامنز ٹیکسٹ بگ، ہے نا؟

ڈوگ یہ ہے!

بطخ. صرف واضح کرنے کے لئے، یہ اپاچی ویب سرور نہیں ہے۔

اپاچی ایک سافٹ ویئر فاؤنڈیشن ہے جس میں پروڈکٹس اور مفت ٹولز کا ایک مکمل بیڑا ہے… اور یہ واقعی بہت مفید ہیں، اور وہ اوپن سورس ہیں، اور وہ بہت اچھے ہیں۔

لیکن ہمارے پاس ان کے ماحولیاتی نظام کے جاوا حصے میں (اپاچی ویب سرور httpd جاوا میں نہیں لکھا گیا ہے، اس لیے فی الحال اس کو نظر انداز کر دیں – اپاچی کو اپاچی ویب سرور کے ساتھ نہ ملائیں)…

پچھلے سال میں، ہمیں اپاچی کی جاوا لائبریریوں میں اسی طرح کے تین مسائل درپیش ہیں۔

ہمارے پاس تھا بدنام لاگ 4 شیل بگ کی اطلاع دیں نام نہاد Log4J (لاگنگ فار جاوا) لائبریری میں۔

پھر ہمارے پاس بھی ایک ایسا ہی بگ تھا، یہ کیا تھا؟… اپاچی کامنز کنفیگریشن، جو کہ تمام قسم کی کنفیگریشن فائلوں کو منظم کرنے کے لیے ایک ٹول کٹ ہے، کہتے ہیں کہ INI فائلیں اور XML فائلیں، سبھی معیاری طریقے سے۔

اور اب اس سے بھی نچلی سطح کی لائبریری میں کہا جاتا ہے۔ اپاچی کامنز ٹیکسٹ.

اس چیز میں موجود بگ جو جاوا میں عام طور پر "سٹرنگ انٹرپولیشن" کے نام سے جانا جاتا ہے۔

دوسری زبانوں میں پروگرامرز… اگر آپ پاور شیل یا باش جیسی چیزیں استعمال کرتے ہیں، تو آپ اسے "سٹرنگ متبادل" کے طور پر جانیں گے۔

یہ وہ جگہ ہے جہاں آپ جادوئی طور پر کرداروں سے بھرے جملے کو ایک قسم کے منی پروگرام میں تبدیل کر سکتے ہیں۔

اگر آپ نے کبھی Bash شیل استعمال کیا ہے، تو آپ کو معلوم ہو جائے گا کہ اگر آپ کمانڈ ٹائپ کرتے ہیں۔ echo USER، یہ تار کی بازگشت، یا پرنٹ آؤٹ کرے گا۔ USER اور آپ اسکرین پر دیکھیں گے USER۔

لیکن اگر آپ کمانڈ چلاتے ہیں۔ echo $USER، پھر اس کا مطلب یہ نہیں ہے کہ USER کے بعد ڈالر کے نشان کو بازگشت کریں۔

اس کا کیا مطلب ہے، "اس جادوئی تار کو فی الحال لاگ ان صارف کے نام سے تبدیل کریں، اور اس کی بجائے اسے پرنٹ کریں۔"

تو میرے کمپیوٹر پر، اگر آپ echo USER، تم سمجھے USER، لیکن اگر آپ echo $USER، آپ کو لفظ ملتا ہے۔ duck بجائے.

اور جاوا سٹرنگ کے کچھ متبادلات اس سے کہیں زیادہ، بہت زیادہ، بہت آگے جاتے ہیں… جیسا کہ کسی کو بھی اس کی خوشی کا سامنا کرنا پڑا۔ لاگ 4 شیل کو ٹھیک کرنا کرسمس 2021 سے زیادہ یاد رہے گا!

ہر طرح کے ہوشیار چھوٹے چھوٹے پروگرامز ہیں جنہیں آپ سٹرنگز کے اندر ایمبیڈ کر سکتے ہیں جنہیں آپ اس سٹرنگ پروسیسنگ لائبریری کے ساتھ پروسیس کرتے ہیں۔

تو واضح ہے: صارف نام کو پڑھنے کے لیے، آپ نے ڈالا۔ ${env: ("ماحول کو پڑھنے" کے لیے) user}… آپ squiggly بریکٹ استعمال کرتے ہیں۔

یہ ڈالر کا نشان ہے؛ squiggly بریکٹ؛ کچھ جادو حکم؛ squiggly بریکٹ جو جادو کا حصہ ہے۔

اور بدقسمتی سے، اس لائبریری میں، جادوئی کمانڈز کی بے قابو ڈیفالٹ دستیابی تھی جیسے: ${url:...}، جو آپ کو اسٹرنگ پروسیسنگ لائبریری کو انٹرنیٹ پر پہنچنے، کچھ ڈاؤن لوڈ کرنے، اور اسٹرنگ کے بجائے اس ویب سرور سے واپس آنے والی چیزوں کو پرنٹ کرنے کی اجازت دیتا ہے۔ ${url:...}.

لہذا اگرچہ یہ کافی کوڈ انجیکشن نہیں ہے، کیونکہ یہ صرف خام ایچ ٹی ایم ایل ہے، پھر بھی اس کا مطلب ہے کہ آپ لوگوں کی لاگ فائلوں یا ان کے ویب پیجز میں ہر طرح کا کوڑا کرکٹ اور عجیب و غریب اور ناقابل اعتماد چیزیں ڈال سکتے ہیں۔

ہے ${dns:...}، جس کا مطلب ہے کہ آپ کسی کے سرور کو دھوکہ دے سکتے ہیں، جو نیٹ ورک کے اندر بزنس لاجک سرور ہو سکتا ہے…

…آپ اسے کسی نامزد سرور کے لیے DNS تلاش کرنے کی چال چل سکتے ہیں۔

اور اگر آپ اس ڈومین کے مالک ہیں، ایک بدمعاش کے طور پر، تو آپ DNS سرور کے بھی مالک ہیں اور آپ اس ڈومین سے متعلق ہیں۔

تو، جب DNS نظر آتا ہے، اندازہ لگائیں کہ کیا؟

یہ تلاش *آپ کے سرور* پر ختم ہوجاتا ہے، اور آپ کو کسی کے کاروباری نیٹ ورک کے اندرونی حصوں کا نقشہ بنانے میں مدد مل سکتی ہے… نہ صرف ان کے ویب سرور، بلکہ نیٹ ورک کی گہرائیوں میں بھی۔

اور آخر میں، اور سب سے زیادہ تشویشناک بات یہ ہے کہ، کم از کم جاوا کے پرانے ورژن کے ساتھ، وہاں موجود تھا...

کمانڈر ${script:...}.

"ارے، میں آپ کو کچھ جاوا اسکرپٹ فراہم کرتا ہوں اور مہربانی سے اسے میرے لیے چلاتا ہوں۔"

اور آپ شاید سوچ رہے ہیں، "کیا؟! رکو، یہ جاوا میں ایک بگ ہے۔ جاوا اسکرپٹ کا اس سے کیا تعلق ہے؟

ٹھیک ہے، نسبتاً حال ہی تک… اور یاد رکھیں، بہت سے کاروبار اب بھی جاوا ڈویلپمنٹ کٹ کے پرانے، اب بھی تعاون یافتہ ورژن استعمال کرتے ہیں۔

ابھی کچھ عرصہ پہلے تک، جاوا…

اب جاوا اور جاوا اسکرپٹ کے درمیان چار حروف "جاوا" کے علاوہ کوئی تعلق نہیں ہے، لیکن آپ ڈال سکتے ہیں ${script:javascript:...}اور اپنی پسند کا کوڈ چلائیں۔

اور، پریشان کن طور پر، جاوا رن ٹائم کے اندر جاوا اسکرپٹ انجن میں آپ جو کچھ کر سکتے ہیں ان میں سے ایک جاوا اسکرپٹ انجن کو بتانا ہے، "ارے، میں اس چیز کو جاوا کے ذریعے چلانا چاہتا ہوں۔"

لہذا آپ جاوا کو جاوا میں *جاوا اسکرپٹ* میں کال کرنے کے لیے اور جاوا اسکرپٹ کو بنیادی طور پر جاوا میں *آؤٹ* کال کرنے کے لیے حاصل کر سکتے ہیں۔

اور پھر، جاوا سے، آپ جا سکتے ہیں، "ارے، اس سسٹم کمانڈ کو چلائیں۔"

اور اگر آپ نیکڈ سیکیورٹی آرٹیکل پر جائیں گے، تو آپ مجھے ایک مشتبہ کمانڈ کا استعمال کرتے ہوئے دیکھیں گے [کھانسی معافی کے ساتھ] ایک کیلک پاپ کریں، ڈوگ!

ایک HP RPN کیلکولیٹر، یقیناً، کیونکہ یہ میں کیلکولیٹر کو پاپنگ کر رہا ہوں…

ڈوگ یہ ہونا ہے، ہاں!

بطخ. …یہ ایک HP-10 ہے۔

لہذا اگرچہ خطرہ اتنا نہیں ہے۔ Log4Shell کے طور پر عظیماگر آپ اس لائبریری کو استعمال کرتے ہیں تو آپ واقعی اسے مسترد نہیں کر سکتے۔

ہمارے پاس Neked Security آرٹیکل میں کچھ ہدایات ہیں کہ یہ کیسے معلوم کریں کہ آیا آپ کے پاس Commons Text لائبریری موجود ہے… اور آپ کے پاس یہ ہو سکتا ہے، جیسا کہ بہت سے لوگوں نے Log4J کے ساتھ کیا، اس کا احساس کیے بغیر، کیونکہ ہو سکتا ہے یہ کسی ایپ کے ساتھ آیا ہو۔

اور ہمارے پاس وہاں کچھ نمونے کا کوڈ بھی ہے جسے آپ یہ جانچنے کے لیے استعمال کر سکتے ہیں کہ آیا آپ نے جو تخفیف کی ہے وہ کام کر چکی ہے۔

ڈوگ ٹھیک ہے، ننگی سیکیورٹی کی طرف جائیں۔

اس مضمون کو کہا جاتا ہے: اپاچی کامنز ٹیکسٹ میں خطرناک سوراخ – جیسے Log4Shell پھر سے.

اور ہم ایک سوال کے ساتھ سمیٹتے ہیں: "کیا ہوتا ہے جب خفیہ کردہ پیغامات صرف طرح طرح کے انکرپٹ ہوتے ہیں؟"

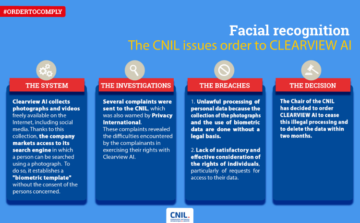

بطخ. آہ، آپ اس کا حوالہ دے رہے ہیں، میرا اندازہ ہے، حال ہی میں فن لینڈ کی کمپنی WithSecure میں سائبر سیکیورٹی کے محققین کی طرف سے دائر کی گئی ایک آفیشل بگ رپورٹ…

…بلٹ ان انکرپشن کے بارے میں جو مائیکروسافٹ آفس میں پیش کی جاتی ہے، یا زیادہ واضح طور پر، Office 365 Message Encryption یا OME نامی ایک خصوصیت۔

ایپ میں اس طرح کی ایک چھوٹی سی خصوصیت کا ہونا کافی آسان ہے۔

ڈوگ جی ہاں، یہ سادہ اور آسان لگتا ہے!

بطخ. ہاں، سوائے… اوہ، عزیز!

ایسا لگتا ہے کہ اس کی وجہ پیچھے کی طرف مطابقت ہے، ڈوگ…

… کہ مائیکروسافٹ چاہتا ہے کہ یہ خصوصیت ان لوگوں کے لیے پوری طرح کام کرے جو ابھی تک آفس 2010 استعمال کر رہے ہیں، جس میں پرانے اسکول کی ڈکرپشن کی صلاحیتیں شامل ہیں۔

بنیادی طور پر، ایسا لگتا ہے کہ فائل کو خفیہ کرنے کا یہ OME عمل AES کا استعمال کرتا ہے، جو کہ جدید ترین اور عظیم ترین NIST کے معیاری انکرپشن الگورتھم ہے۔

لیکن یہ غلط نام نہاد انکرپشن موڈ میں AES استعمال کرتا ہے۔

یہ استعمال کرتا ہے جسے ECB کہا جاتا ہے، یا الیکٹرانک کوڈ بک موڈ.

اور یہی وہ طریقہ ہے جس سے آپ خام AES کا حوالہ دیتے ہیں۔

AES ایک وقت میں 16 بائٹس کو خفیہ کرتا ہے… ویسے، یہ 16 بائٹس کو انکرپٹ کرتا ہے چاہے آپ AES-128، AES-192، یا AES-256 استعمال کریں۔

بلاک کے سائز اور کلیدی سائز کو ملا نہ کریں - بلاک سائز، بائٹس کی تعداد جو ہر بار جب آپ کرینک ہینڈل کو کریپٹوگرافک انجن پر موڑتے ہیں اور انکرپٹ ہوتے ہیں، ہمیشہ 128 bis یا 16 بائٹس ہوتے ہیں۔

بہر حال، الیکٹرانک کوڈ بک موڈ میں، آپ صرف 16 بائٹس ان پٹ لیتے ہیں، دی گئی انکرپشن کلید کے نیچے کرینک ہینڈل کو ایک بار گھماتے ہیں، اور آؤٹ پٹ، خام اور غیر پروسیسڈ لیتے ہیں۔

اور اس کے ساتھ مسئلہ یہ ہے کہ جب بھی آپ کو ایک ہی 16 بائٹ باؤنڈری پر منسلک دستاویز میں وہی ان پٹ ملتا ہے…

…آپ کو آؤٹ پٹ میں بالکل وہی ڈیٹا ملتا ہے۔

لہذا، ان پٹ میں پیٹرن آؤٹ پٹ میں ظاہر ہوتے ہیں، جیسے کہ وہ a میں ہیں۔ کیسر سائفر یا a Vigenère سائفر:

اب، اس کا مطلب یہ نہیں ہے کہ آپ سائفر کو کریک کر سکتے ہیں، کیونکہ آپ اب بھی ایسے ٹکڑوں سے نمٹ رہے ہیں جو ایک وقت میں 128 بٹس چوڑے ہیں۔

الیکٹرانک کوڈ بک موڈ کے ساتھ مسئلہ بالکل اس لیے پیدا ہوتا ہے کیونکہ یہ سادہ متن سے سائفر ٹیکسٹ میں پیٹرن لیک کرتا ہے۔

معلوم سادہ متن کے حملے اس وقت ممکن ہوتے ہیں جب آپ جانتے ہوں کہ ایک خاص ان پٹ سٹرنگ کسی خاص طریقے سے خفیہ کرتا ہے، اور کسی دستاویز میں بار بار متن (جیسے ہیڈر یا کمپنی کا نام) کے لیے، وہ نمونے ظاہر ہوتے ہیں۔

اور اگرچہ یہ مائیکروسافٹ کو ایک بگ کے طور پر رپورٹ کیا گیا تھا، بظاہر کمپنی نے فیصلہ کیا ہے کہ وہ اسے ٹھیک نہیں کرے گی کیونکہ یہ سیکیورٹی فکس کے لیے "بار کو پورا نہیں کرتا"۔

اور ایسا لگتا ہے کہ اس کی وجہ یہ ہے کہ، "ٹھیک ہے، ہم ان لوگوں کی خدمت کر رہے ہوں گے جو ابھی تک آفس 2010 استعمال کر رہے ہیں۔"

ڈوگ اوف!

بطخ. جی ہاں!

ڈوگ اور اس نوٹ پر، ہمارے پاس اس ہفتے کے لیے اس کہانی پر ایک قاری کا تبصرہ ہے۔

ننگے سیکورٹی ریڈر بل کے تبصرے، جزوی طور پر:

یہ مجھے 'کربس' کی یاد دلاتا ہے جو بلیچلے پارک کوڈ بریکرز نے دوسری جنگ عظیم کے دوران استعمال کیا تھا۔ نازیوں نے اکثر پیغامات کو ایک ہی اختتامی فقرے کے ساتھ ختم کیا، اور اس طرح کوڈ بریکر خفیہ کردہ حروف کے اس اختتامی سیٹ سے واپس کام کر سکتے ہیں، یہ جانتے ہوئے کہ وہ کس چیز کی نمائندگی کرتے ہیں۔ یہ مایوس کن ہے کہ 80 سال بعد بھی ہم وہی غلطیاں دہرا رہے ہیں۔

بطخ. 80 سال!

جی ہاں، یہ واقعی مایوس کن ہے۔

میری سمجھ یہ ہے کہ دوسرے پالنے جو اتحادی کوڈ توڑنے والے استعمال کر سکتے ہیں، خاص طور پر نازیوں کے خفیہ تحریروں کے لیے، بھی دستاویز کے *آغاز* سے نمٹتے ہیں۔

مجھے یقین ہے کہ یہ جرمن موسمی رپورٹس کے لیے ایک چیز تھی… ایک مذہبی فارمیٹ تھا جس کی پیروی انہوں نے اس بات کو یقینی بنانے کے لیے کی کہ انھوں نے موسم کی درست رپورٹیں دیں۔

اور موسم کی رپورٹیں، جیسا کہ آپ تصور کر سکتے ہیں، ایک جنگ کے دوران جس میں رات کے وقت فضائی بمباری ہوتی ہے، واقعی اہم چیزیں تھیں!

ایسا لگتا ہے کہ ان لوگوں نے ایک بہت ہی سخت نمونہ کی پیروی کی ہے جسے موقع پر استعمال کیا جا سکتا ہے جسے آپ تھوڑا سا کرپٹوگرافک "ڈھیلا کرنے والا" کہہ سکتے ہیں، یا ایک ایسا پچر جسے آپ پہلے توڑنے کے لیے استعمال کر سکتے ہیں۔

اور یہ کہ، جیسا کہ بل بتاتا ہے… بالکل یہی وجہ ہے کہ AES، یا کوئی بھی سائفر، الیکٹرانک کوڈ بک موڈ میں پوری دستاویزات کو خفیہ کرنے کے لیے تسلی بخش نہیں ہے!

ڈوگ ٹھیک ہے، بل بھیجنے کے لیے آپ کا شکریہ۔

اگر آپ کے پاس کوئی دلچسپ کہانی، تبصرہ یا سوال ہے جسے آپ جمع کروانا چاہتے ہیں، تو ہم اسے پوڈ کاسٹ پر پڑھنا پسند کریں گے۔

آپ tips@sophos.com پر ای میل کر سکتے ہیں، آپ ہمارے کسی بھی مضمون پر تبصرہ کر سکتے ہیں، یا آپ ہمیں سوشل: @nakedsecurity پر مار سکتے ہیں۔

یہ آج کے لیے ہمارا شو ہے؛ سننے کے لیے بہت شکریہ

پال ڈکلن کے لیے، میں ڈوگ آموت ہوں، آپ کو اگلی بار تک یاد دلاتا ہوں کہ...

دونوں محفوظ رہو!

- blockchain

- coingenius

- cryptocurrency بٹوے

- کریپٹو ایکسچینج

- کرپٹپٹ

- سائبر سیکورٹی

- cybercriminals

- سائبر سیکیورٹی

- ڈیٹا کی خلاف ورزی

- ڈیٹا کے نقصان

- محکمہ داخلی سیکورٹی

- ڈیجیٹل بٹوے

- فائروال

- Kaspersky

- میلویئر

- میکفی

- مائیکروسافٹ

- ننگی سیکیورٹی

- ننگی سیکورٹی پوڈ کاسٹ

- NexBLOC

- دفتر

- پیچ منگل

- پلاٹا

- افلاطون اے

- افلاطون ڈیٹا انٹیلی جنس

- افلاطون گیم

- پلیٹو ڈیٹا

- پلیٹو گیمنگ

- podcast

- کی رازداری

- VPN

- ویب سائٹ کی سیکورٹی

- زیفیرنیٹ

- زوم

![S3 Ep118: اپنے پاس ورڈ کا اندازہ لگائیں؟ اگر یہ پہلے ہی چوری ہو چکا ہے تو کوئی ضرورت نہیں! [آڈیو + متن]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)