ھدف شدہ خطہ، اور رویے اور کوڈ میں اوورلیپ، تجویز کرتا ہے کہ اس ٹول کو شمالی کوریا سے منسلک بدنام زمانہ APT گروپ استعمال کرتا ہے۔

ESET محققین نے پے لوڈز میں سے ایک دریافت کیا ہے۔ ڈبلیو ایس لنک ڈاؤنلوڈر جسے ہم نے 2021 میں دوبارہ دریافت کیا تھا۔ ہم نے اس پے لوڈ کا نام اس کے فائل نام کی بنیاد پر WinorDLL64 رکھا ہے۔ WinorDLL64.dll. Wslink، جس کا فائل نام تھا۔ WinorLoaderDLL64.dll, ونڈوز بائنریز کے لیے ایک لوڈر ہے جو اس طرح کے دیگر لوڈرز کے برعکس، سرور کے طور پر چلتا ہے اور میموری میں موصول ہونے والے ماڈیولز کو چلاتا ہے۔ جیسا کہ الفاظ سے پتہ چلتا ہے، لوڈر پہلے سے سمجھوتہ کیے ہوئے سسٹم پر پے لوڈ، یا اصل مالویئر کو لوڈ کرنے کے لیے ایک ٹول کے طور پر کام کرتا ہے۔ ابتدائی Wslink سمجھوتہ ویکٹر کی شناخت نہیں کی گئی ہے۔

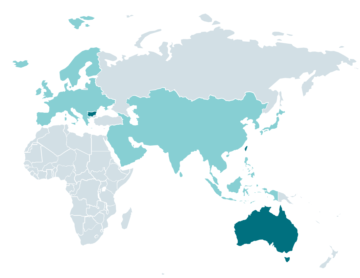

ابتدائی طور پر نامعلوم Wslink پے لوڈ ہمارے بلاگ پوسٹ کی اشاعت کے فوراً بعد جنوبی کوریا سے VirusTotal پر اپ لوڈ کیا گیا تھا، اور Wslink کے منفرد نام کی بنیاد پر ہمارے YARA کے قوانین میں سے ایک کو نشانہ بنایا گیا تھا۔ WinorDLL64. Wslink کے بارے میں، ESET ٹیلی میٹری نے صرف چند ہی کھوج دیکھے ہیں – وسطی یورپ، شمالی امریکہ، اور مشرق وسطیٰ میں۔

۔ WinorDLL64 پے لوڈ ایک بیک ڈور کے طور پر کام کرتا ہے جو خاص طور پر سسٹم کی وسیع معلومات حاصل کرتا ہے، فائلوں میں ہیرا پھیری کے ذرائع فراہم کرتا ہے، جیسے کہ فائلوں کو نکالنا، اوور رائٹنگ کرنا، اور ہٹانا، اور اضافی کمانڈز پر عمل درآمد کرتا ہے۔ دلچسپ بات یہ ہے کہ یہ ایک ایسے کنکشن پر بات چیت کرتا ہے جو Wslink لوڈر کے ذریعہ پہلے ہی قائم کیا گیا تھا۔

2021 میں، ہمیں کوئی ایسا ڈیٹا نہیں ملا جس سے یہ معلوم ہو کہ Wslink ایک معروف دھمکی آمیز اداکار کا آلہ ہے۔ تاہم، پے لوڈ کے ایک وسیع تجزیہ کے بعد، ہم نے منسوب کیا ہے WinorDLL64 Lazarus APT گروپ کو کم اعتماد کے ساتھ ہدف شدہ علاقے کی بنیاد پر اور معلوم Lazarus نمونوں کے ساتھ رویے اور کوڈ دونوں میں ایک اوورلیپ۔

کم از کم 2009 سے سرگرم، یہ بدنام زمانہ شمالی کوریا سے منسلک گروپ ہائی پروفائل واقعات کا ذمہ دار ہے جیسے کہ دونوں سونی پکچرز انٹرٹینمنٹ ہیک اور دسیوں کروڑوں ڈالر 2016 میں سائبر ہیسٹ، WannaCryptor (عرف WannaCry) 2017 میں پھیلنا، اور اس کے خلاف تباہ کن حملوں کی ایک طویل تاریخ جنوبی کوریا کا عوامی اور اہم بنیادی ڈھانچہ کم از کم 2011 سے۔ US-CERT اور FBI اس گروپ کو کہتے ہیں۔ چھپا ہوا کوبرا.

ہماری بنیاد پر وسیع علم اس گروپ کی سرگرمیوں اور کارروائیوں کے بارے میں، ہم سمجھتے ہیں کہ Lazarus ایک بڑی ٹیم پر مشتمل ہے جو منظم طریقے سے، اچھی طرح سے تیار، اور کئی ذیلی گروپوں پر مشتمل ہے جو ایک بڑے ٹول سیٹ کو استعمال کرتے ہیں۔ گزشتہ سال، ہم لعزر کے آلے کو دریافت کیا۔ جس کا فائدہ اٹھایا CVE‑2021‑21551 نیدرلینڈز میں ایرو اسپیس کمپنی کے ملازم اور بیلجیم میں سیاسی صحافی کو نشانہ بنانے کا خطرہ۔ یہ کمزوری کا پہلا ریکارڈ شدہ غلط استعمال تھا۔ مجموعہ میں، ٹول اور کمزوری سمجھوتہ شدہ مشینوں پر تمام حفاظتی حلوں کی نگرانی کو اندھا کرنے کا باعث بنی۔ ہم نے اس کی ایک وسیع تفصیل بھی فراہم کی۔ ورچوئل مشین کی ساخت Wslink کے نمونوں میں استعمال کیا جاتا ہے۔

یہ بلاگ پوسٹ WinorDLL64 کے Lazarus سے انتساب کی وضاحت کرتا ہے اور پے لوڈ کا تجزیہ فراہم کرتا ہے۔

لعزر کے لنکس

ہم نے لازارس کے نمونوں کے ساتھ رویے اور کوڈ دونوں میں اوورلیپس دریافت کیے ہیں۔ آپریشن گھوسٹ سیکرٹ اور بینک شاٹ امپلانٹ McAfee کی طرف سے بیان کیا گیا ہے. GhostSecret اور Bankshot دونوں مضامین میں امپلانٹس کی تفصیل WinorDLL64 کے ساتھ فعالیت میں اوورلیپ پر مشتمل ہے اور ہمیں نمونوں میں کچھ کوڈ اوورلیپ ملا۔ اس بلاگ پوسٹ میں ہم صرف استعمال کریں گے۔ FE887FCAB66D7D7F79F05E0266C0649F0114BA7C WinorDLL64 کے مقابلے کے لیے GhostSecret سے نمونہ (1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F)، جب تک کہ دوسری صورت میں بیان نہ کیا جائے۔

مندرجہ ذیل تفصیلات لازارس سے ہماری کم اعتمادی کے انتساب کے لیے معاون حقائق کا خلاصہ کرتی ہیں:

1. شکاریات

- AhnLab کے ساتھی محققین نے اپنی ٹیلی میٹری میں Wslink کے جنوبی کوریائی متاثرین کی تصدیق کی، جو کہ لازارس کے روایتی اہداف پر غور کرتے ہوئے ایک متعلقہ اشارے ہے اور یہ کہ ہم نے صرف چند ہٹ کا مشاہدہ کیا ہے۔

2. میلویئر

- تازہ ترین GhostSecret نمونہ McAfee (FE887FCAB66D7D7F79F05E0266C0649F0114BA7Cفروری 2018 سے ہے؛ ہم نے Wslink کا پہلا نمونہ 2018 کے آخر میں دیکھا اور ساتھی محققین نے اگست 2018 میں کامیابیوں کی اطلاع دی، جس کا انکشاف انہوں نے ہماری اشاعت کے بعد کیا۔ لہذا، ان نمونوں کو نسبتاً کم وقت کے علاوہ دیکھا گیا تھا۔

- ۔ PE امیر ہیڈر اس بات کی نشاندہی کرتے ہیں کہ ایک ہی ترقیاتی ماحول اور اسی سائز کے منصوبوں کو لازارس کے کئی دوسرے معلوم نمونوں میں استعمال کیا گیا تھا (مثال کے طور پر، 70DE783E5D48C6FBB576BC494BAF0634BC304FD6; 8EC9219303953396E1CB7105CDB18ED6C568E962)۔ ہمیں مندرجہ ذیل اصولوں کا استعمال کرتے ہوئے یہ اوورلیپ ملا جو صرف ان Wslink اور Lazarus کے نمونوں کا احاطہ کرتا ہے، جو کہ کم وزن کے ساتھ ایک اشارے ہے۔ ہم نے ان کا تجربہ کیا۔ وائرس ٹوٹل کا ریٹروہنٹ اور ہماری اندرونی فائل کارپس۔

rich_signature.length == 80 اور

pe.rich_signature.toolid(175, 30319) == 7 اور

pe.rich_signature.toolid(155, 30319) == 1 اور

pe.rich_signature.toolid(158, 30319) == 10 اور

pe.rich_signature.toolid(170, 30319) >= 90 اور

pe.rich_signature.toolid(170, 30319) <= 108

اس اصول کا ترجمہ درج ذیل اشارے میں کیا جا سکتا ہے جو زیادہ پڑھنے کے قابل ہے اور وائرس ٹوٹل کے ذریعے استعمال کیا جا سکتا ہے، جہاں کوئی پروڈکٹ کا ورژن دیکھ سکتا ہے اور ID بنا سکتا ہے (VS2010 بلڈ 30319استعمال شدہ ماخذ/آبجیکٹ فائلوں کی تعداد اور قسم ([LTCG C++] جہاں LTCG کا مطلب ہے لنک ٹائم کوڈ جنریشن، [ASM], [سی])اور برآمدات کی تعداد ([EXP]) اصول میں:

[LTCG C++] VS2010 تعمیر 30319 شمار = 7

[EXP] VS2010 بلڈ 30319 count=1

[ASM] VS2010 بلڈ 30319 count=10

[ C ] VS2010 کی تعمیر 30319 کی گنتی [ 90 .. 108 ] میں

- گوسٹ سیکرٹ آرٹیکل نے "ایک منفرد ڈیٹا اکٹھا کرنے اور امپلانٹ انسٹالیشن کا جزو جو ان باؤنڈ کنٹرول سرور کنیکشن کے لیے پورٹ 443 پر سنتا ہے" بیان کیا ہے جو اضافی طور پر ایک سروس کے طور پر چلایا جاتا ہے۔ یہ پورٹ نمبر کے علاوہ Wslink ڈاؤنلوڈر کے رویے کی درست وضاحت ہے، جو کنفیگریشن کی بنیاد پر مختلف ہو سکتی ہے۔ اس کا خلاصہ یہ ہے کہ اگرچہ عمل درآمد مختلف ہے، دونوں ایک ہی مقصد کی تکمیل کرتے ہیں۔

- لوڈر کو اورینز کوڈ ورچوئلائزر کے ذریعے ورچوئلائز کیا جاتا ہے، جو ایک تجارتی محافظ ہے جو استعمال کیا جاتا ہے۔ اکثر لعزر کی طرف سے.

- لوڈر استعمال کرتا ہے۔ میموری ماڈیول میموری سے براہ راست ماڈیول لوڈ کرنے کے لیے لائبریری۔ لائبریری کو عام طور پر میلویئر کے ذریعے استعمال نہیں کیا جاتا ہے، لیکن یہ شمالی کوریا سے منسلک گروپوں جیسے کہ Lazarus اور Kimsuky میں کافی مقبول ہے۔

- WinorDLL64 اور GhostSecret کے درمیان کوڈ کو اوورلیپ کریں جو ہمیں اپنے تجزیہ کے دوران ملا۔ انتساب میں نتائج اور اہمیت جدول 1 میں درج ہیں۔

ٹیبل 1. WinorDLL64 اور GhostSecret کے درمیان مماثلت اور دونوں کو ایک ہی خطرے والے اداکار سے منسوب کرنے میں ان کی اہمیت

| WinorDLL64 اور GhostSecret کے درمیان دیگر مماثلتیں۔ | اثر |

|---|---|

| پروسیسر آرکیٹیکچر حاصل کرنے کے لیے ذمہ دار کوڈ میں کوڈ اوورلیپ | لو |

| موجودہ ڈائریکٹری ہیرا پھیری میں کوڈ اوورلیپ | لو |

| عمل کی فہرست حاصل کرنے میں کوڈ اوورلیپ | لو |

| فائل بھیجنے میں کوڈ اوورلیپ | لو |

| فہرست سازی کے عمل میں رویہ اوورلیپ | لو |

| موجودہ ڈائریکٹری ہیرا پھیری میں برتاؤ اوورلیپ | لو |

| فائل اور ڈائریکٹری کی فہرست میں رویہ اوورلیپ | لو |

| فہرست کے حجم میں رویہ اوورلیپ | لو |

| فائلوں کو پڑھنے/لکھنے میں رویہ اوورلیپ | لو |

| عمل تخلیق کرنے میں رویہ اوورلیپ | لو |

| فائلوں کو محفوظ طریقے سے ہٹانے میں کافی رویہ اوورلیپ | لو |

| عمل کے خاتمے میں کافی رویہ اوورلیپ | لو |

| نظام کی معلومات جمع کرنے میں کافی رویہ اوورلیپ | لو |

فائل بھیجنے کی فعالیت میں کوڈ اوورلیپ کو شکل 2 اور شکل 3 میں نمایاں کیا گیا ہے۔

تکنیکی تجزیہ

WinorDLL64 بیک ڈور کے طور پر کام کرتا ہے جو خاص طور پر سسٹم کی وسیع معلومات حاصل کرتا ہے، فائل میں ہیرا پھیری کے ذرائع فراہم کرتا ہے، اور اضافی کمانڈز پر عمل درآمد کرتا ہے۔ دلچسپ بات یہ ہے کہ یہ ایک TCP کنکشن پر بات چیت کرتا ہے جو پہلے ہی اس کے لوڈر کے ذریعے قائم کیا گیا تھا اور لوڈر کے کچھ افعال استعمال کرتا ہے۔

بیک ڈور ایک DLL ہے جس میں ایک واحد بے نام برآمد ہوتا ہے جو ایک پیرامیٹر کو قبول کرتا ہے – مواصلات کے لیے ایک ڈھانچہ جو پہلے ہی ہمارے میں بیان کیا گیا ہے۔ گزشتہ بلاگ پوسٹ. اس ڈھانچے میں TLS-سیاق و سباق پر مشتمل ہے - ساکٹ، کلید، IV - اور 256-bit AES-CBC کے ساتھ خفیہ کردہ پیغامات بھیجنے اور وصول کرنے کے لیے کال بیکس جو WinorDLL64 کو پہلے سے قائم کردہ کنکشن پر آپریٹر کے ساتھ محفوظ طریقے سے ڈیٹا کا تبادلہ کرنے کے قابل بناتا ہے۔

درج ذیل حقائق ہمیں بڑے اعتماد کے ساتھ یہ یقین دلاتے ہیں کہ لائبریری واقعتا Wslink کا حصہ ہے:

- منفرد ڈھانچہ ہر جگہ متوقع طریقے سے استعمال کیا جاتا ہے، مثلاً، TLS سیاق و سباق اور دیگر معنی خیز پیرامیٹرز متوقع ترتیب میں درست کال بیکس کو فراہم کیے جاتے ہیں۔

- ڈی ایل ایل کا نام ہے۔ WinorDLL64.dll اور Wslink کا نام تھا۔ WinorLoaderDLL64.dll.

WinorDLL64 کئی کمانڈز کو قبول کرتا ہے۔ شکل 5 وہ لوپ دکھاتا ہے جو کمانڈز وصول کرتا اور ہینڈل کرتا ہے۔ ہر کمانڈ ایک منفرد ID کا پابند ہے اور ایک ایسی ترتیب کو قبول کرتا ہے جس میں اضافی پیرامیٹرز ہوتے ہیں۔

کمانڈ لسٹ، ہمارے لیبلز کے ساتھ، شکل 6 میں ہے۔

جدول 2 میں WinorDLL64 کمانڈز کا خلاصہ شامل ہے، جہاں ترمیم کی گئی ہے، اور پرانے زمرے پہلے سے دستاویزی GhostSecret فعالیت سے تعلق کا حوالہ دیتے ہیں۔ ہم ترمیم شدہ زمرہ میں صرف اہم تبدیلیوں کو نمایاں کرتے ہیں۔

ٹیبل 2۔ بیک ڈور کمانڈز کا جائزہ

| قسم | کمانڈ ID | فعالیت | Description |

|---|---|---|---|

| نئی | 0x03 | پاور شیل کمانڈ پر عمل کریں۔ | WinorDLL64 پاور شیل مترجم کو غیر محدود چلانے اور معیاری ان پٹ سے کمانڈز پڑھنے کی ہدایت کرتا ہے۔ اس کے بعد، بیک ڈور مترجم کو مخصوص کمانڈ دیتا ہے اور آؤٹ پٹ آپریٹر کو بھیجتا ہے۔ |

| 0x09 | ایک ڈائرکٹری کو سکیڑیں اور ڈاؤن لوڈ کریں۔ | WinorDLL64 ایک مخصوص ڈائرکٹری پر بار بار اعادہ کرتا ہے۔ ہر فائل اور ڈائریکٹری کے مواد کو الگ سے کمپریس کیا جاتا ہے اور ایک عارضی فائل میں لکھا جاتا ہے جو بعد میں آپریٹر کو بھیج دیا جاتا ہے اور پھر محفوظ طریقے سے ہٹا دیا جاتا ہے۔ | |

| 0x0D۔ | سیشن منقطع کریں۔ | صارف کے ریموٹ ڈیسک ٹاپ سروسز سیشن سے مخصوص لاگ آن صارف کو منقطع کرتا ہے۔ کمانڈ پیرامیٹر کی بنیاد پر مختلف فعالیت بھی انجام دے سکتی ہے۔ | |

| 0x0D۔ | فہرست سیشنز | متاثرہ کے آلے پر تمام سیشنز کے بارے میں مختلف تفصیلات حاصل کرتا ہے اور انہیں آپریٹر کو بھیجتا ہے۔ کمانڈ پیرامیٹر کی بنیاد پر مختلف فعالیت بھی انجام دے سکتی ہے۔ | |

| 0x0E | کنکشن کے وقت کی پیمائش کریں۔ | ونڈوز API استعمال کرتا ہے۔ GetTickCount کسی مخصوص میزبان سے جڑنے کے لیے درکار وقت کی پیمائش کرنے کے لیے۔ | |

| ترمیم شدہ | 0x01 | سسٹم کی معلومات حاصل کریں۔ | متاثرہ کے نظام کے بارے میں جامع تفصیلات حاصل کرتا ہے اور انہیں آپریٹر کو بھیجتا ہے۔ |

| 0x0A۔ | فائلوں کو محفوظ طریقے سے ہٹا دیں۔ | بے ترتیب ڈیٹا کے ایک بلاک کے ساتھ مخصوص فائلوں کو اوور رائٹ کرتا ہے، ہر فائل کا نام بدل کر بے ترتیب نام رکھتا ہے، اور آخر میں محفوظ طریقے سے ایک ایک کرکے ہٹا دیتا ہے۔ | |

| 0x0C۔ | عمل کو مار ڈالو | ان تمام عملوں کو ختم کرتا ہے جن کے نام فراہم کردہ پیٹرن اور/یا مخصوص PID کے ساتھ ملتے ہیں۔ | |

| پرانا | 0x02/0x0B | ایک عمل بنائیں | موجودہ یا مخصوص صارف کے طور پر ایک پروسیس بناتا ہے اور اختیاری طور پر اس کا آؤٹ پٹ آپریٹر کو بھیجتا ہے۔ |

| 0x05 | موجودہ ڈائریکٹری سیٹ/حاصل کریں۔ | موجودہ ورکنگ ڈائرکٹری کا راستہ طے کرنے اور بعد میں حاصل کرنے کی کوشش۔ | |

| 0x06 | جلدوں کی فہرست | C: سے Z: تک ڈرائیوز پر اعادہ کرتا ہے اور ڈرائیو کی قسم اور حجم کا نام حاصل کرتا ہے۔ کمانڈ پیرامیٹر کی بنیاد پر مختلف فعالیت بھی انجام دے سکتی ہے۔ | |

| 0x06 | ڈائریکٹری میں فائلوں کی فہرست بنائیں | مخصوص ڈائرکٹری میں فائلوں پر تکرار کرتا ہے اور معلومات حاصل کرتا ہے جیسے نام، صفات وغیرہ۔ کمانڈ پیرامیٹر کی بنیاد پر مختلف فعالیت بھی انجام دے سکتی ہے۔ | |

| 0x07 | ایک فائل میں لکھیں۔ | ڈاؤن لوڈ اور ڈیٹا کی بیان کردہ رقم کو مخصوص فائل میں شامل کرتا ہے۔ | |

| 0x08 | ایک فائل سے پڑھیں | مخصوص فائل کو پڑھ کر آپریٹر کو بھیج دیا جاتا ہے۔ | |

| 0x0C۔ | فہرست کے عمل | متاثرہ کے آلے پر چلنے والے تمام عمل کے بارے میں تفصیلات حاصل کرتا ہے اور اس کے علاوہ موجودہ عمل کی ID بھیجتا ہے۔ |

نتیجہ

Wslink کا پے لوڈ فائل میں ہیرا پھیری، مزید کوڈ پر عمل درآمد، اور بنیادی نظام کے بارے میں وسیع معلومات حاصل کرنے کے لیے وسائل فراہم کرنے کے لیے وقف ہے جسے ممکنہ طور پر بعد میں نیٹ ورک سیشنز میں مخصوص دلچسپی کی وجہ سے پس منظر کی نقل و حرکت کے لیے فائدہ اٹھایا جا سکتا ہے۔ Wslink لوڈر کنفیگریشن میں بیان کردہ پورٹ پر سنتا ہے اور اضافی کنیکٹنگ کلائنٹس کی خدمت کر سکتا ہے، اور یہاں تک کہ مختلف پے لوڈز بھی لوڈ کر سکتا ہے۔

WinorDLL64 میں ترقی کے ماحول، رویے، اور کوڈ میں لازارس کے متعدد نمونوں کے ساتھ ایک اوورلیپ ہوتا ہے، جو اس بات کی نشاندہی کرتا ہے کہ یہ شمالی کوریا کے منسلک APT گروپ کے وسیع ہتھیاروں کا ایک آلہ ہو سکتا ہے۔

آئی او سیز

| ان شاء 1 | ESET کا پتہ لگانے کا نام | Description |

|---|---|---|

| 1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F | Win64/Wslink.A | دریافت شدہ Wslink پے لوڈ WinorDll64 کا میموری ڈمپ۔ |

MITER ATT&CK تکنیک

یہ میز استعمال کرتے ہوئے بنایا گیا تھا۔ ورژن 12 اے ٹی ٹی اینڈ سی کے فریم ورک کا۔ ہم دوبارہ لوڈر کی تکنیکوں کا ذکر نہیں کرتے، صرف پے لوڈ کا۔

| حربہ | ID | نام | Description |

|---|---|---|---|

| وسائل کی ترقی | T1587.001 | صلاحیتوں کو تیار کریں: میلویئر | WinorDLL64 ایک حسب ضرورت ٹول ہے۔ |

| پھانسی | T1059.001 | کمانڈ اور اسکرپٹنگ ترجمان: پاور شیل | WinorDLL64 صوابدیدی PowerShell کمانڈز کو انجام دے سکتا ہے۔ |

| T1106 | آبائی API | WinorDLL64 کا استعمال کرتے ہوئے مزید عمل کو انجام دے سکتا ہے۔ CreateProcessW اور CreateProcessAsUserW APIs. | |

| دفاعی چوری | T1134.002 | ٹوکن ہیرا پھیری تک رسائی: ٹوکن کے ساتھ عمل تخلیق کریں۔ | WinorDLL64 APIs کو کال کر سکتا ہے۔ WTSQueryUserToken اور CreateProcessAsUserW ایک نقالی صارف کے تحت ایک عمل تخلیق کرنے کے لیے۔ |

| T1070.004 | اشارے کو ہٹانا: فائل کو حذف کرنا | WinorDLL64 صوابدیدی فائلوں کو محفوظ طریقے سے ہٹا سکتا ہے۔ | |

| ڈسکوری | T1087.001 | اکاؤنٹ کی دریافت: مقامی اکاؤنٹ | WinorDLL64 دیگر تفصیلات کے ساتھ سیشنوں کی گنتی اور متعلقہ صارف اور کلائنٹ کے ناموں کی فہرست بنا سکتا ہے۔ |

| T1087.002 | اکاؤنٹ کی دریافت: ڈومین اکاؤنٹ | WinorDLL64 سیشنوں کی گنتی کر سکتا ہے اور متعلقہ ڈومین ناموں کی فہرست دے سکتا ہے – دیگر تفصیلات کے ساتھ۔ | |

| T1083 | فائل اور ڈائرکٹری کی دریافت | WinorDLL64 فائل اور ڈائریکٹری کی فہرستیں حاصل کر سکتے ہیں۔ | |

| T1135 | نیٹ ورک شیئر ڈسکوری | WinorDLL64 مشترکہ نیٹ ورک ڈرائیوز دریافت کر سکتا ہے۔ | |

| T1057 | عمل دریافت | WinorDLL64 چلانے کے عمل کے بارے میں معلومات اکٹھا کر سکتا ہے۔ | |

| T1012 | استفسار رجسٹری | WinorDLL64 سسٹم کی معلومات اکٹھا کرنے کے لیے ونڈوز رجسٹری سے استفسار کر سکتا ہے۔ | |

| T1082 | سسٹم انفارمیشن ڈسکوری | WinorDLL64 کمپیوٹر کا نام، OS اور تازہ ترین سروس پیک ورژن، پروسیسر کا فن تعمیر، پروسیسر کا نام، اور فکسڈ ڈرائیوز پر جگہ کی مقدار جیسی معلومات حاصل کر سکتا ہے۔ | |

| T1614 | سسٹم لوکیشن ڈسکوری | WinorDLL64 کا استعمال کرتے ہوئے شکار کے پہلے سے طے شدہ ملک کا نام حاصل کر سکتا ہے۔ GetLocaleInfoW API. | |

| T1614.001 | سسٹم لوکیشن ڈسکوری: سسٹم لینگویج ڈسکوری | WinorDLL64 کا استعمال کرتے ہوئے شکار کی ڈیفالٹ زبان حاصل کر سکتا ہے۔ GetLocaleInfoW API. | |

| T1016 | سسٹم نیٹ ورک کنفیگریشن ڈسکوری | WinorDLL64 نیٹ ورک اڈاپٹر کی معلومات کو گن سکتا ہے۔ | |

| T1049 | سسٹم نیٹ ورک کنکشنز کی دریافت | WinorDLL64 سننے والے بندرگاہوں کی فہرست جمع کر سکتا ہے۔ | |

| T1033 | سسٹم کے مالک/صارف کی دریافت | WinorDLL64 سیشنوں کی گنتی کر سکتا ہے اور متعلقہ صارف، ڈومین، اور کلائنٹ کے ناموں کی فہرست دے سکتا ہے۔ | |

| جمعکاری | T1560.002 | جمع شدہ ڈیٹا کو محفوظ کریں: لائبریری کے ذریعے آرکائیو کریں۔ | WinorDLL64 کا استعمال کرتے ہوئے ڈائریکٹریز کو کمپریس اور نکال سکتا ہے۔ Quicklz لائبریری. |

| T1005 | لوکل سسٹم سے ڈیٹا | WinorDLL64 متاثرہ کے آلے پر ڈیٹا اکٹھا کر سکتا ہے۔ | |

| اثر | T1531 | اکاؤنٹ تک رسائی ہٹانا | WinorDLL64 لاگ آن صارف کو مخصوص سیشنز سے منقطع کر سکتا ہے۔ |

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.welivesecurity.com/2023/02/23/winordll64-backdoor-vast-lazarus-arsenal/

- 1

- 10

- 2011

- 2017

- 2018

- 2021

- 7

- 9

- a

- ہمارے بارے میں

- بدسلوکی

- قبول کرتا ہے

- تک رسائی حاصل

- درست

- حاصل

- حاصل کرتا ہے

- سرگرمیوں

- ایڈیشنل

- اس کے علاوہ

- فائدہ

- ایرواسپیس

- کے بعد

- کے خلاف

- منسلک

- تمام

- پہلے ہی

- امریکہ

- کے درمیان

- رقم

- تجزیہ

- اور

- متوقع

- علاوہ

- اے پی آئی

- APIs

- اے پی ٹی

- فن تعمیر

- محفوظ شدہ دستاویزات

- ہتھیار

- مضمون

- مضامین

- منسلک

- حملے

- اوصاف

- اگست

- واپس

- پچھلے دروازے

- کی بنیاد پر

- بیلجئیم

- یقین ہے کہ

- کے درمیان

- بلاک

- پابند

- تعمیر

- تعمیر

- C ++

- فون

- صلاحیتوں

- اقسام

- قسم

- مرکزی

- وسطی یورپ

- CGI

- تبدیلیاں

- سی آئی ایس اے

- کلائنٹ

- کلائنٹس

- کوڈ

- جمع

- جمع

- مجموعہ

- تجارتی

- عام طور پر

- مواصلات

- کمپنی کے

- موازنہ

- جزو

- وسیع

- سمجھوتہ

- سمجھوتہ کیا

- کمپیوٹر

- آپکا اعتماد

- ترتیب

- منسلک

- رابطہ قائم کریں

- مربوط

- کنکشن

- کنکشن

- پر غور

- پر مشتمل ہے

- مواد

- کنٹرول

- ملک

- احاطہ

- تخلیق

- تخلیق

- اہم

- موجودہ

- اپنی مرضی کے

- اعداد و شمار

- وقف

- پہلے سے طے شدہ

- بیان کیا

- تفصیل

- ڈیسک ٹاپ

- تفصیلات

- ترقی

- آلہ

- DID

- مختلف

- براہ راست

- ڈائریکٹریز

- دریافت

- دریافت

- دریافت

- دکھاتا ہے

- خلل ڈالنے والا

- ڈومین

- DOMAIN NAMES

- ڈاؤن لوڈ، اتارنا

- ڈرائیو

- پھینک

- کے دوران

- ہر ایک

- وسطی

- یا تو

- ملازم

- کو چالو کرنے کے

- خفیہ کردہ

- تفریح

- ماحولیات

- قائم

- وغیرہ

- یورپ

- بھی

- ایکسچینج

- عملدرآمد

- پھانسی

- پھانسی

- توقع

- بیان کرتا ہے

- برآمد

- برآمدات

- وسیع

- ایف بی آئی

- فروری

- ساتھی

- چند

- اعداد و شمار

- فائل

- فائلوں

- آخر

- مل

- پہلا

- مقرر

- کے بعد

- ملا

- فریم ورک

- سے

- فعالیت

- افعال

- مزید

- نسل

- حاصل

- حاصل کرنے

- گروپ

- گروپ کا

- ہینڈل

- ہائی

- ہائی پروفائل

- نمایاں کریں

- روشنی ڈالی گئی

- تاریخ

- مارو

- مشاہدات

- میزبان

- تاہم

- HTTPS

- کی نشاندہی

- نفاذ

- in

- اشارہ کرتے ہیں

- اشارہ کرتا ہے

- اشارے

- بدنام

- معلومات

- ابتدائی

- ابتدائی طور پر

- ان پٹ

- انٹیلی جنس

- دلچسپی

- اندرونی

- IT

- صحافی

- کلیدی

- جانا جاتا ہے

- کوریا

- کوریا

- لیبل

- زبان

- بڑے

- آخری

- آخری سال

- مرحوم

- تازہ ترین

- لاجر

- قیادت

- قیادت

- لمبائی

- لائبریری

- LINK

- لسٹ

- فہرست

- سن

- لسٹنگ

- لسٹنگس

- لوڈ

- بارک

- مقامی

- محل وقوع

- لانگ

- لو

- مشینیں

- بنا

- مین

- میلویئر

- ہیرا پھیری

- میچ

- زیادہ سے زیادہ چوڑائی

- میکفی

- بامعنی

- کا مطلب ہے کہ

- پیمائش

- یاد داشت

- پیغامات

- مشرق

- مشرق وسطی

- شاید

- نظر ثانی کی

- ماڈیولز

- نگرانی

- زیادہ

- سب سے زیادہ

- تحریک

- نام

- نامزد

- نام

- نیدرلینڈ

- نیٹ ورک

- شمالی

- شمالی امریکہ

- خاص طور پر

- تعداد

- حاصل

- حاصل کرنا

- تجویز

- پرانا

- ایک

- آپریشنز

- آپریٹر

- حکم

- منظم

- OS

- دیگر

- دوسری صورت میں

- پھیلنے

- مجموعی جائزہ

- پیک

- پیرامیٹر

- پیرامیٹرز

- حصہ

- گزرتا ہے

- راستہ

- پاٹرن

- انجام دینے کے

- مدت

- تصاویر

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- سیاسی

- مقبول

- بندرگاہوں

- پاورشیل

- تیار

- پہلے

- نجی

- عمل

- عمل

- پروسیسر

- مصنوعات

- منصوبوں

- فراہم

- فراہم کرتا ہے

- فراہم کرنے

- عوامی

- اشاعت

- مقصد

- بے ترتیب

- پڑھیں

- موصول

- موصول

- وصول کرنا

- درج

- کے بارے میں

- خطے

- رجسٹری

- تعلقات

- نسبتا

- متعلقہ

- ریموٹ

- ہٹانے

- ہٹا

- ہٹا دیا گیا

- کو ہٹانے کے

- اطلاع دی

- رپورٹیں

- ضرورت

- تحقیق

- محقق

- محققین

- ذمہ دار

- نتائج کی نمائش

- امیر

- حکمرانی

- قوانین

- رن

- چل رہا ہے

- اسی

- محفوظ بنانے

- محفوظ طریقے سے

- سیکورٹی

- بھیجنا

- الگ الگ

- خدمت

- کام کرتا ہے

- سروس

- سروسز

- اجلاس

- سیشن

- مقرر

- کئی

- سیکنڈ اور

- مشترکہ

- مختصر

- جلد ہی

- اہمیت

- اہم

- اسی طرح

- مماثلت

- بعد

- ایک

- سائز

- حل

- کچھ

- جنوبی

- جنوبی کوریا

- جنوبی کوریا کا

- خلا

- مخصوص

- مخصوص

- معیار

- کھڑا ہے

- نے کہا

- ساخت

- بعد میں

- اس طرح

- پتہ چلتا ہے

- مختصر

- خلاصہ

- فراہم کی

- امدادی

- کے نظام

- ٹیبل

- ہدف

- ھدف بنائے گئے

- اہداف

- ٹیم

- تکنیک

- عارضی

- ۔

- ہالینڈ

- ان

- خطرہ

- وقت

- کرنے کے لئے

- ٹوکن

- کے آلے

- روایتی

- کے تحت

- بنیادی

- منفرد

- UNNAMED

- اپ لوڈ کردہ

- us

- استعمال کی شرائط

- رکن کا

- استعمال

- مختلف

- وسیع

- ورژن

- کی طرف سے

- وکٹم

- متاثرین

- مجازی

- تصور

- حجم

- خطرے کا سامنا

- وزن

- جس

- وسیع

- گے

- کھڑکیاں

- الفاظ

- کام کر

- گا

- لکھا

- سال

- زیفیرنیٹ