Với tiêu chuẩn SecOC (Giao tiếp an toàn trên xe) được giới thiệu gần đây, các nhà sản xuất ô tô đang tìm cách làm cho mạng lưới xe buýt CAN hình thành nên xương sống của ô tô hiện đại trở nên an toàn hơn. Tiêu chuẩn này thêm MAC (mã xác thực tin nhắn) vào các tin nhắn CAN, có thể được sử dụng để xác thực rằng những tin nhắn này đến từ bộ phận chính hãng của ô tô chứ không phải từ kẻ trộm ô tô hoặc một số thiết bị ngoại vi của bên thứ ba.

Để kiểm tra xem nó không phải có thể phá vỡ SecOC, [Willem Melching] và [Greg Hogan] đã chạm tay vào bộ phận trợ lực lái (EPS) của Toyota RAV4 Prime, với tư cách là một trong những chiếc xe đầu tiên triển khai tiêu chuẩn an ninh mới này.

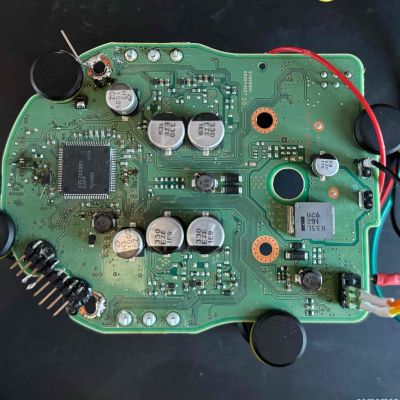

Bộ trợ lực lái của Toyota RAV2021 Prime 4 trên băng ghế dự thi. (Ảnh: Willem Melching)

Theo ghi nhận của [Willem], mục tiêu cuối cùng là có thể chạy hệ thống hỗ trợ trình điều khiển nguồn mở phi công mở trên những ô tô hỗ trợ SecOC này, điều này sẽ yêu cầu phá vỡ SecOC hoặc làm theo phương pháp chính thức để 'đặt lại' cổng SecOC.

Sau khi hủy phần sụn của MCU EPS Renesas RH850/P1M-E thông qua việc tiêm lỗi điện áp, các quy trình mã hóa dựa trên AES đã được xác định nhưng không tìm thấy cách khai thác dễ dàng nào trong ứng dụng chính. Điều này khiến bộ nạp khởi động trở thành mục tiêu tiếp theo.

Cuối cùng, họ đã tìm cách thiết kế ngược bộ nạp khởi động để xác định cách thức hoạt động của quy trình cập nhật, điều này cho phép họ tải shellcode lên. Tập lệnh này sau đó cho phép họ trích xuất các khóa SecOC từ RAM và gửi chúng qua bus CAN. Với các khóa này, đường dẫn sẽ được mở để cho phép mọi thiết bị tạo thông báo CAN với MAC SecOC hợp lệ, phá vỡ mã hóa một cách hiệu quả. Đương nhiên, có rất nhiều cảnh báo với khám phá này.

Như đã lưu ý trong bài đăng trên blog, MCU cụ thể được nhắm mục tiêu đã thực hiện các quy trình mã hóa trong phần mềm thay vì sử dụng mô-đun phần cứng an toàn hơn, đồng thời bỏ qua việc xác thực tải trọng được gửi đến bộ nạp khởi động. Điều đó nói lên rằng, có thể phương pháp này hoạt động ngay cả với các triển khai SecOC mới hơn nhiều. Một số thử nghiệm trên Corolla Cross 2023 đã chứng minh rằng bộ trợ lực lái của nó cũng có thể được dụ dỗ cho phép thực thi mã thông qua bộ nạp khởi động, nhưng những nỗ lực tiếp theo nhằm đánh bại SecOC trên nó vẫn chưa được thực hiện.

A Kho GitHub chứa các công cụ phần mềm để trích xuất khóa và những công cụ đó đã được cung cấp sẵn.

Mặc dù SecOC hứa hẹn sẽ làm cho tương lai của việc hack CAN trở nên khó khăn hơn nhưng vẫn có hàng triệu phương tiện trên đường sẵn sàng cho phép bạn khám phá mạng dữ liệu của họ — cho phép bạn làm mọi thứ từ lấy thông tin pin EV đến thêm camera dự phòng quá lâu vì bạn có các công cụ thích hợp.

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://hackaday.com/2024/03/08/extracting-secoc-keys-from-a-2021-toyota-rav4-prime/

- : có

- :là

- :không phải

- 1

- 15%

- 2021

- 2023

- 250

- 400

- 410

- 6

- 800

- a

- Có khả năng

- Thêm

- Tất cả

- cho phép

- Cho phép

- Ngoài ra

- và

- bất kì

- Các Ứng Dụng

- phương pháp tiếp cận

- LÀ

- xung quanh

- AS

- Hỗ trợ

- At

- Nỗ lực

- Xác thực

- có sẵn

- Xương sống

- sao lưu

- ắc quy

- BE

- được

- Blog

- Phá vỡ

- xe buýt

- nhưng

- by

- CAN

- xe hơi

- xe ô tô

- kiểm tra

- phá vỡ

- mã

- Đến

- Giao tiếp

- chứa

- có thể

- tín dụng

- Vượt qua

- Crypto

- dữ liệu

- ngày

- đánh bại

- chứng minh

- Xác định

- thiết bị

- ĐÃ LÀM

- khó khăn

- phát hiện

- do

- trình điều khiển

- dễ dàng

- hiệu quả

- hay

- kích hoạt

- mã hóa

- Ether (ETH)

- EV

- Ngay cả

- tất cả mọi thứ

- kiểm tra

- thực hiện

- khai thác

- trích xuất

- lỗi

- Tên

- tiếp theo

- hình thức

- tìm thấy

- từ

- xa hơn

- tương lai

- cửa ngõ

- tạo ra

- chính hãng

- mục tiêu

- có

- greg

- hack

- Tay bài

- vui mừng

- phần cứng

- Có

- Độ đáng tin của

- HTTPS

- xác định

- thực hiện

- triển khai

- in

- trong

- giới thiệu

- iPhone

- IT

- ITS

- jpg

- phím

- trái

- cho phép

- dài

- mac

- thực hiện

- Chủ yếu

- làm cho

- quản lý

- Các nhà sản xuất

- nhiều

- max-width

- MCU

- tin nhắn

- tin nhắn

- phương pháp

- Might

- hàng triệu

- hiện đại

- mô-đun

- chi tiết

- nhiều

- tự nhiên

- mạng

- Mới

- mới hơn

- tiếp theo

- Không

- lưu ý

- of

- chính thức

- on

- onboard

- ONE

- mở

- mã nguồn mở

- mở

- or

- kết thúc

- một phần

- con đường

- chu vi

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- Xô

- Bài đăng

- quyền lực

- Thủ tướng Chính phủ

- thủ tục

- Hứa hẹn

- đúng

- RAM

- hơn

- gần đây

- yêu cầu

- đường

- thói quen

- chạy

- s

- Nói

- kịch bản

- an toàn

- an ninh

- Tìm kiếm

- gửi

- gởi

- So

- Phần mềm

- một số

- nguồn

- riêng

- Tiêu chuẩn

- chỉ đạo

- Vẫn còn

- như vậy

- hệ thống

- Mục tiêu

- nhắm mục tiêu

- hơn

- việc này

- Sản phẩm

- Tương lai

- cung cấp their dịch

- Them

- sau đó

- Đó

- Kia là

- họ

- của bên thứ ba

- điều này

- Như vậy

- đến

- quá

- công cụ

- toyota

- cuối cùng

- đơn vị

- Cập nhật

- đã sử dụng

- sử dụng

- hợp lệ

- HIỆU LỰC

- Xe cộ

- thông qua

- điện áp

- là

- cái nào

- trong khi

- với

- công trinh

- sẽ

- nhưng

- bạn

- zephyrnet