CYBERSECURITY: “HỌ KHÔNG ĐƯỢC NHƯNG BẠN CÓ THỂ!”

Với Paul Ducklin và Chester Wisniewski

Nhạc giới thiệu và kết thúc bởi Edith Mudge.

Nhấp và kéo vào các sóng âm thanh bên dưới để chuyển đến bất kỳ điểm nào. Bạn cũng có thể nghe trực tiếp trên Soundcloud.

Bạn có thể lắng nghe chúng tôi trên Soundcloud, Podcast của Apple, Google Podcasts, Spotify, người may quần áo và bất cứ nơi nào tìm thấy podcast tốt. Hoặc chỉ cần thả URL của nguồn cấp dữ liệu RSS của chúng tôi vào podcatcher yêu thích của bạn.

ĐỌC BẢNG BIỂU

VỊT. Chào mọi người.

Chào mừng bạn đến với tập nhỏ đặc biệt này của podcast Naked Security.

Tên tôi là Paul Ducklin, và tôi đã tham gia ngày hôm nay bởi người bạn và đồng nghiệp của tôi, Chester Wisniewski.

Chester, tôi nghĩ chúng ta nên nói điều gì đó về những gì đã trở thành câu chuyện lớn của tuần… nó có thể sẽ là câu chuyện lớn của tháng!

Tôi sẽ chỉ đọc cho bạn tiêu đề Tôi đã sử dụng trên Naked Security:

“UBER ĐÃ BỊ CẤM, tự hào là hacker - làm thế nào để ngăn điều đó xảy ra với bạn.”

Vì thế!

Hãy kể cho chúng tôi tất cả về nó….

CHET. Tôi có thể xác nhận rằng những chiếc xe vẫn đang chạy.

Tôi đến với bạn từ Vancouver, tôi đang ở trung tâm thành phố, tôi đang nhìn ra cửa sổ và thực sự có một chiếc Uber đang ngồi bên ngoài cửa sổ…

VỊT. Nó đã không ở đó cả ngày?

CHET. Không, nó không có. [LỪA ĐẢO]

Nếu bạn nhấn nút để gọi xe bên trong ứng dụng, hãy yên tâm: hiện tại, có vẻ như bạn sẽ thực sự có người đến và đưa bạn đi.

Nhưng không nhất thiết phải đảm bảo như vậy, nếu bạn là nhân viên của Uber, rằng bạn sẽ làm nhiều việc trong vài ngày tới, xem xét tác động đến hệ thống của họ.

Chúng tôi không biết rất nhiều chi tiết, thực sự, Duck, về chính xác những gì đã xảy ra.

Tuy nhiên, ở cấp độ rất cao, sự đồng thuận dường như là có một số kỹ thuật xã hội của một nhân viên Uber đã cho phép một người nào đó có được chỗ đứng trong mạng lưới của Uber.

Và họ có thể di chuyển theo chiều ngang, như chúng ta nói, hoặc xoay trục, khi họ vào bên trong để tìm một số thông tin xác thực hành chính cuối cùng đã dẫn họ có chìa khóa đến vương quốc Uber.

VỊT. Vì vậy, đây không giống như một cuộc đánh cắp dữ liệu truyền thống, hoặc trạng thái quốc gia, hoặc cuộc tấn công ransomware, phải không?

CHET. Không.

Điều đó không có nghĩa là ai đó cũng có thể không ở trong mạng của họ bằng cách sử dụng các kỹ thuật tương tự - bạn thực sự không bao giờ biết được.

Trên thực tế, khi nhóm Phản hồi nhanh của chúng tôi phản ứng với các sự cố, chúng tôi thường thấy rằng có nhiều hơn một tác nhân đe dọa bên trong một mạng, bởi vì họ đã khai thác các phương pháp truy cập tương tự.

VỊT. Vâng… chúng tôi thậm chí còn có một câu chuyện về hai kẻ lừa đảo ransomware, về cơ bản không quen biết nhau, những người đã vào cùng một lúc.

Vì vậy, một số tệp đã được mã hóa bằng ransomware-A-then-ransomware-B và một số tệp bằng ransomware-B-theo sau-ransomware-A.

Đó là một mớ hỗn độn xấu xa…

CHET. Đó là tin cũ, Duck. [LỪA ĐẢO]

Kể từ đó, chúng tôi đã xuất bản một cái khác ở đó * ba * ransomware khác nhau trên cùng một mạng.

VỊT. Ôi chao! [BIG LAUGH] Tôi tiếp tục cười vì điều này, nhưng điều đó sai. [LỪA ĐẢO]

CHET. Không có gì lạ khi có nhiều tác nhân đe dọa, bởi vì, như bạn nói, nếu một người có thể phát hiện ra lỗ hổng trong cách tiếp cận bảo vệ mạng của bạn, thì không có gì cho thấy những người khác có thể không phát hiện ra lỗ hổng tương tự.

Nhưng trong trường hợp này, tôi nghĩ bạn đúng, ở chỗ nó dường như là "dành cho người lulz", nếu bạn muốn.

Ý tôi là, người làm việc đó chủ yếu là thu thập các danh hiệu khi chúng được tung lên mạng - dưới dạng ảnh chụp màn hình của tất cả các công cụ, tiện ích và chương trình khác nhau này đang được sử dụng xung quanh Uber - và đăng chúng công khai, tôi đoán là dành cho đường phố tín dụng.

VỊT. Bây giờ, trong một cuộc tấn công được thực hiện bởi ai đó * không * muốn có quyền khoe khoang, kẻ tấn công đó có thể là IAB, một nhà môi giới truy cập ban đầu, phải không?

Trong trường hợp đó, họ sẽ không gây ồn ào về nó.

Họ sẽ thu thập tất cả các mật khẩu và sau đó thoát ra và nói, "Ai muốn mua chúng?"

CHET. Vâng, đó là siêu siêu nguy hiểm!

Có vẻ như hiện tại là Uber, cụ thể là một người nào đó trong nhóm PR hoặc an ninh nội bộ của Uber, đó thực sự là kết quả tốt nhất có thể…

… Chỉ là kết quả của việc này sẽ là một sự bối rối, có thể là một số tiền phạt vì làm mất thông tin nhạy cảm của nhân viên, đại loại như vậy.

Nhưng sự thật của vấn đề là đối với hầu hết những người khác, kiểu tấn công này là nạn nhân của cuộc tấn công, kết quả cuối cùng là ransomware hoặc nhiều ransomware, kết hợp với cryptominers và các loại đánh cắp dữ liệu khác.

Điều đó xa vời, tốn kém hơn nhiều cho tổ chức hơn là chỉ đơn giản là cảm thấy xấu hổ.

VỊT. Vì vậy, ý tưởng này về việc kẻ gian xâm nhập và có thể đi lang thang theo ý muốn và chọn và chọn nơi chúng đi…

… Đáng buồn là không có gì lạ.

CHET. Nó thực sự nhấn mạnh tầm quan trọng của việc tích cực tìm kiếm vấn đề, trái ngược với việc chờ đợi cảnh báo.

Rõ ràng, người này đã có thể vi phạm bảo mật của Uber mà không kích hoạt bất kỳ cảnh báo nào ban đầu, điều này cho phép họ có thời gian để đi lang thang.

Đó là lý do tại sao săn tìm mối đe dọa, như thuật ngữ này, ngày nay rất quan trọng.

Bởi vì càng gần đến phút-XNUMX hoặc ngày-không, bạn có thể phát hiện hoạt động đáng ngờ của những người đang dò xét trong việc chia sẻ tệp và đột ngột đăng nhập vào một loạt hệ thống nối tiếp nhau - những loại hoạt động đó hoặc rất nhiều kết nối RDP đang bay xung quanh mạng từ các tài khoản thường không được liên kết với hoạt động đó…

… Những loại điều đáng ngờ đó có thể giúp bạn hạn chế mức độ thiệt hại mà người đó có thể gây ra, bằng cách giới hạn khoảng thời gian họ phải làm sáng tỏ bất kỳ lỗi bảo mật nào khác mà bạn có thể đã mắc phải cho phép họ truy cập vào các thông tin xác thực quản trị đó.

Đây là một điều mà rất nhiều đội đang thực sự gặp khó khăn: làm thế nào để nhìn thấy những công cụ hợp pháp này bị lạm dụng?

Đó là một thách thức thực sự ở đây.

Bởi vì, trong ví dụ này, có vẻ như một nhân viên Uber đã bị lừa để mời một ai đó tham gia, trong lớp ngụy trang cuối cùng trông giống như họ.

Bây giờ bạn đã có tài khoản của một nhân viên hợp pháp, một tài khoản đã vô tình mời một tên tội phạm vào máy tính của họ, chạy xung quanh làm những việc mà nhân viên đó có lẽ không liên quan đến.

Vì vậy, đó thực sự phải là một phần trong quá trình theo dõi và săn lùng mối đe dọa của bạn: biết điều gì thực sự bình thường là như vậy, để bạn có thể phát hiện ra “bình thường bất thường”.

Bởi vì họ không mang theo các công cụ độc hại - họ đang sử dụng các công cụ đã có sẵn.

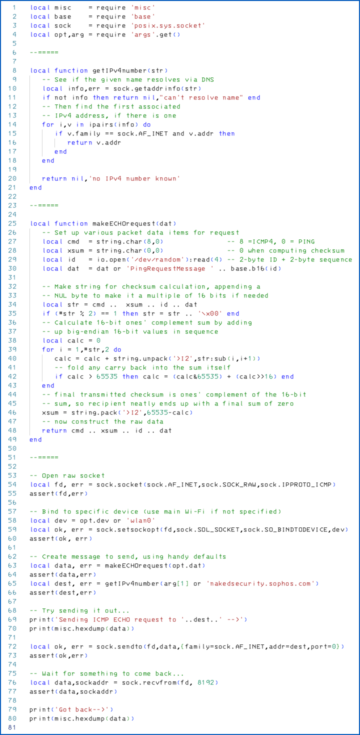

Chúng tôi biết họ đã xem xét các tập lệnh PowerShell, đại loại như vậy - thứ mà bạn có thể đã có.

Điều bất thường là người này tương tác với PowerShell đó hoặc người này tương tác với RDP đó.

Và đó là những thứ khó đề phòng hơn nhiều so với việc chỉ đơn giản là đợi một cảnh báo bật lên trong bảng điều khiển của bạn.

VỊT. Vậy, Chester, lời khuyên của bạn dành cho những công ty không muốn tìm mình ở vị trí của Uber là gì?

Mặc dù cuộc tấn công này đã có một lượng lớn công chúng có thể hiểu được, bởi vì các ảnh chụp màn hình đang được lưu hành, bởi vì có vẻ như “Chà, kẻ gian đã hoàn toàn có mặt ở khắp mọi nơi”…

… Trên thực tế, nó không phải là một câu chuyện duy nhất khi vi phạm dữ liệu xảy ra.

CHET. Bạn đã hỏi về lời khuyên, tôi sẽ nói gì với một tổ chức?

Và tôi phải nghĩ lại một người bạn tốt của tôi, người đã từng là CISO của một trường đại học lớn ở Hoa Kỳ khoảng mười năm trước.

Tôi hỏi anh ấy chiến lược bảo mật của anh ấy là gì và anh ấy nói: "Nó rất đơn giản. Giả định về vi phạm. ”

Tôi cho rằng mình bị xâm phạm và những người trong mạng của tôi mà tôi không muốn trong mạng của mình.

Vì vậy, tôi phải xây dựng mọi thứ với giả định rằng ai đó đã ở đây mà không nên ở đây, và hỏi, "Tôi có bảo vệ tại chỗ mặc dù cuộc gọi đến từ bên trong nhà không?"

Hôm nay chúng tôi có một từ thông dụng cho điều đó: Không tin tưởng, mà hầu hết chúng ta đã chán nói rồi. [LỪA ĐẢO]

Nhưng đó là cách tiếp cận: giả định vi phạm; không tin tưởng.

Bạn không nên có quyền tự do đi lang thang đơn giản chỉ vì bạn khoác lên mình một lớp ngụy trang để tỏ ra là một nhân viên của tổ chức.

VỊT. Và đó thực sự là chìa khóa của Zero Trust, phải không?

Nó không có nghĩa là, "Bạn không bao giờ được tin tưởng bất kỳ ai làm bất cứ điều gì."

Đó là một phép ẩn dụ để nói, "Không cần phải làm gì cả", và "Đừng ủy quyền cho mọi người làm nhiều hơn những gì họ cần làm cho nhiệm vụ trong tay."

CHET. Đúng.

Với giả định rằng những kẻ tấn công của bạn không nhận được nhiều niềm vui từ sự thật rằng bạn đã bị tấn công như đã xảy ra trong trường hợp này…

… Bạn có thể muốn đảm bảo rằng bạn có một cách tốt để nhân viên báo cáo sự bất thường khi có điều gì đó không ổn, để đảm bảo rằng họ có thể thông báo cho nhóm bảo mật của bạn.

Bởi vì nói về thời gian vi phạm dữ liệu tồn tại từ Playbook của kẻ thù đang hoạt động, những tên tội phạm thường ở trên mạng của bạn trong ít nhất mười ngày:

Vì vậy, bạn đã có một tuần đến mười ngày vững chắc, thông thường, nếu bạn chỉ có một số con mắt đại bàng đang phát hiện ra mọi thứ, bạn sẽ có cơ hội thực sự tốt để tắt nó trước khi điều tồi tệ nhất xảy ra.

VỊT. Thật vậy, bởi vì nếu bạn nghĩ về cách thức hoạt động của một cuộc tấn công lừa đảo thông thường, thì rất hiếm khi kẻ gian thành công trong lần thử đầu tiên.

Và nếu họ không thành công trong lần thử đầu tiên, họ không chỉ thu dọn hành lý và đi lang thang.

Họ thử người tiếp theo, người tiếp theo, và người tiếp theo.

Nếu họ chỉ thành công khi họ thử tấn công người thứ 50, thì Nếu bất kỳ người nào trong số 49 người trước đó phát hiện ra nó và nói điều gì đó, bạn có thể đã can thiệp và khắc phục sự cố.

CHET. Tuyệt đối - đó là điều quan trọng!

Và bạn đã nói về việc lừa mọi người tặng mã thông báo 2FA.

Đó là một điểm quan trọng ở đây - Uber đã có xác thực đa yếu tố, nhưng có vẻ như người này đã bị thuyết phục để bỏ qua nó.

Và chúng ta không biết phương pháp đó là gì, nhưng rất tiếc, hầu hết các phương pháp đa yếu tố đều có khả năng bị bỏ qua.

Tất cả chúng ta đều quen thuộc với mã thông báo dựa trên thời gian, nơi bạn nhận được sáu chữ số trên màn hình và bạn được yêu cầu đặt sáu chữ số đó vào ứng dụng để xác thực.

Tất nhiên, không có gì ngăn cản bạn đưa sáu chữ số cho người khác để họ có thể xác thực.

Vì vậy, xác thực hai yếu tố không phải là một loại thuốc đa năng có thể chữa khỏi tất cả các bệnh.

Nó chỉ đơn giản là một gờ giảm tốc là một bước nữa trên con đường trở nên an toàn hơn.

VỊT. Một kẻ lừa đảo kiên định, có thời gian và sự kiên nhẫn để tiếp tục cố gắng cuối cùng cũng có thể vào cuộc.

Và giống như bạn nói, mục tiêu của bạn là giảm thiểu thời gian họ có để tối đa hóa lợi nhuận do họ đã có được ngay từ đầu…

CHET. Và việc giám sát đó cần phải diễn ra mọi lúc.

Các công ty như Uber đủ lớn để có trung tâm hoạt động an ninh 24/7 của riêng họ để giám sát mọi thứ, mặc dù chúng tôi không chắc chuyện gì đã xảy ra ở đây, người này đã ở trong bao lâu và tại sao họ không bị dừng lại.

Nhưng hầu hết các tổ chức không nhất thiết phải ở một vị trí để có thể thực hiện điều đó trong nhà.

Thật siêu tiện lợi khi có sẵn các nguồn lực bên ngoài có thể theo dõi - * liên tục * giám sát - đối với hành vi độc hại này, rút ngắn hơn nữa khoảng thời gian mà hoạt động độc hại đang xảy ra.

Đối với những người có thể có trách nhiệm CNTT thường xuyên và các công việc khác phải làm, có thể khá khó để thấy những công cụ hợp pháp này được sử dụng và phát hiện ra một kiểu cụ thể trong số chúng được sử dụng như một thứ độc hại…

VỊT. Từ thông dụng mà bạn đang nói đến là những gì chúng tôi biết là MDR, viết tắt của Phát hiện và phản hồi được quản lý, nơi bạn có được nhiều chuyên gia làm việc đó cho bạn hoặc giúp bạn.

Và tôi nghĩ rằng vẫn còn khá nhiều người ngoài kia tưởng tượng, “Nếu tôi bị bắt gặp làm điều đó, có vẻ như tôi đã thoái thác trách nhiệm của mình? Đó không phải là nhập học mà tôi hoàn toàn không biết mình đang làm gì? ”

Và nó không phải, phải không?

Trên thực tế, bạn có thể tranh luận rằng nó thực sự đang làm mọi thứ theo cách có kiểm soát hơn, bởi vì bạn đang chọn những người giúp bạn chăm sóc mạng lưới của mình * những người làm điều đó và chỉ điều đó * để kiếm sống.

Và điều đó có nghĩa là nhóm CNTT thường xuyên của bạn, và thậm chí cả nhóm bảo mật của riêng bạn… trong trường hợp khẩn cấp, họ thực sự có thể thực hiện tất cả những việc khác cần làm, ngay cả khi bạn đang bị tấn công.

CHET. Chắc chắn rồi.

Tôi đoán suy nghĩ cuối cùng mà tôi có là…

Đừng coi một thương hiệu như Uber bị hack có nghĩa là bạn không thể tự bảo vệ mình.

Các tên tuổi công ty lớn gần như săn lùng danh hiệu lớn cho những người như người liên quan đến vụ hack cụ thể này.

Và chỉ bởi vì một công ty lớn có thể không có sự bảo mật như họ nên không có nghĩa là bạn không thể!

Có rất nhiều lời bàn tán về kẻ chống đối giữa rất nhiều tổ chức mà tôi đã nói chuyện sau một số vụ hack lớn trước đây, như Target và Sony, và một số vụ hack mà chúng tôi đã có trong bản tin mười năm trước.

Và mọi người đã nói, "Aaargh ... nếu với tất cả các nguồn lực của Target mà họ không thể tự vệ, thì còn hy vọng nào cho tôi?"

Và tôi không thực sự nghĩ điều đó đúng chút nào.

Trong hầu hết các trường hợp này, họ bị nhắm mục tiêu bởi vì họ là những tổ chức rất lớn, và có một lỗ hổng rất nhỏ trong cách tiếp cận của họ mà ai đó có thể lọt vào.

Điều đó không có nghĩa là bạn không có cơ hội tự vệ.

Đây là kỹ thuật xã hội, theo sau là một số phương pháp lưu trữ mật khẩu đáng ngờ trong tệp PowerShell.

Đây là những điều bạn có thể dễ dàng theo dõi và giáo dục nhân viên của mình để đảm bảo rằng bạn không mắc phải những sai lầm tương tự.

Chỉ vì Uber không làm được không có nghĩa là bạn không thể!

VỊT. Thật vậy - tôi nghĩ điều đó rất tốt, Chester.

Bạn có phiền nếu tôi kết thúc bằng một trong những câu nói sáo rỗng truyền thống của mình không?

(Vấn đề về những câu nói sáo rỗng là chúng thường trở thành những câu nói sáo rỗng bởi sự chân thật và hữu ích.)

Sau những sự cố như thế này: "Những người không thể nhớ lịch sử bị lên án là phải lặp lại nó - đừng là người đó!"

Chester, cảm ơn bạn rất nhiều vì đã dành thời gian ra khỏi lịch trình bận rộn của mình, vì tôi biết bạn thực sự có một cuộc nói chuyện trực tuyến để làm tối nay.

Vì vậy, cảm ơn bạn rất nhiều vì điều đó.

Và chúng ta hãy kết thúc theo cách thông thường của mình bằng cách nói, "Cho đến lần sau, hãy giữ an toàn."

[CHẾ ĐỘ ÂM NHẠC]

- blockchain

- thiên tài

- ví tiền điện tử

- trao đổi tiền điện tử

- an ninh mạng

- tội phạm mạng

- An ninh mạng

- mất dữ liệu

- bộ phận an ninh quê hương

- ví kỹ thuật số

- tường lửa

- Kaspersky

- phần mềm độc hại

- macfee

- An ninh trần trụi

- NexBLOC

- plato

- Plato ai

- Thông tin dữ liệu Plato

- Trò chơi Plato

- PlatoDữ liệu

- Platogaming

- Podcast

- Lãnh đạo an ninh

- VPN

- bảo mật website

- zephyrnet