Khi tôi đọc cả báo chí phổ thông lẫn báo kỹ thuật hàng tuần, tôi thường thấy các bài viết về việc hệ thống máy tính bị tấn công và đây chỉ là một vài lỗ hổng trong tuần này:

Ở đây trên SemiWiki, chúng tôi có nhiều kỹ sư chịu trách nhiệm về phần cứng, phần mềm, chương trình cơ sở và bảo mật SoC, vậy đâu là những biện pháp tốt nhất để làm cho hệ thống điện tử mới hoặc hiện tại của bạn trở nên cứng cáp hơn trước các cuộc tấn công và ít bị tấn công hơn?

Gajinder Panesar và Tim Ramsdale lần lượt là hai chuyên gia của Siemens EDA và Agile Analog, và họ đã hợp tác để viết Sách trắng dài 15 trang, “Bối cảnh phát triển của các lỗ hổng SoC và các mối đe dọa tương tự.” Tôi sẽ chia sẻ ý chính những gì tôi học được khi đọc bài viết này.

Lỗ hổng

Một tiền đề bảo mật là việc chỉ dựa vào các bản cập nhật phần mềm để vá các lỗ hổng là không đủ, do đó, cần cân nhắc việc bổ sung bảo mật như một phần của thiết kế phần cứng. Thậm chí còn có một dự án nguồn mở tên là mởTitan, để giúp bạn xây dựng các nguyên tắc tích hợp và thiết kế tham chiếu chất lượng cao, minh bạch cho chip silicon root of Trust (RoT). Với RoT dựa trên phần cứng, chỉ có thể chạy chương trình cơ sở được so sánh với chữ ký đã biết, ngăn chặn các nỗ lực tải bất kỳ chương trình cơ sở bị tấn công nào.

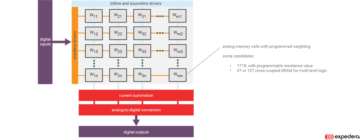

Tin tặc đang trở nên đủ sáng tạo và tháo vát để kiểm tra các khóa bí mật trong thuật toán RSA bằng cách thực hiện các phép đo phần cứng, lưu ý những thay đổi nhỏ trong cách thực hiện các hoạt động, hay còn gọi là tấn công kênh bên. Dưới đây là bốn phần nhân theo mũi tên màu tím, sau đó các phần tăng đột biến âm là một phần của phép bình phương và rút gọn mô đun trong thuật toán.

Manh mối bảo mật có thể được tiết lộ bằng cách kiểm tra một số điều:

- Hoạt động bộ nhớ đệm

- Đường ống thực thi

- Giá trị điện từ (EM)

- Biến đổi điện áp

- Các biến thể hiện tại

Một ví dụ khác về cuộc tấn công kênh bên là tin tặc cố gắng đoán một trong các byte khóa và ở vùng 350, chúng đã tìm thấy một byte khóa chính xác.

Các mục tiêu bị tấn công bao gồm cơ sở hạ tầng 5G, máy chủ biên, thiết bị IoT, điện toán đám mây, xe tự hành, robot công nghiệp. Tin tặc đang sử dụng các phương pháp thống kê để đo lường các thiết bị điện tử, cung cấp manh mối về các lỗ hổng bảo mật. Một biện pháp đối phó là nhóm thiết kế phần cứng thêm nhiễu điện ngẫu nhiên.

Một kỹ thuật khác mà tin tặc sử dụng là cố tình làm hỏng nguồn điện tại một thời điểm cụ thể, sau đó có thể chuyển một bit được lưu trữ sang trạng thái không an toàn, theo tài liệu của công ty bảo mật Đức. Giảm cấp độ. Ngay cả một số bộ xử lý cũ hơn cũng có một lỗ hổng mà hacker đã sử dụng hoạt động bất hợp pháp, từ đó đặt bộ xử lý vào trạng thái dễ bị tấn công.

Nhiệt độ là một kỹ thuật khác trong đó kẻ tấn công có thể chạy SoC ở nhiệt độ cao hơn hoặc thấp hơn nhiệt độ quy định để thay đổi trạng thái bên trong hoặc thậm chí trích xuất các khóa riêng từ chức năng không thể sao chép vật lý (PUF).

Kẻ tấn công có thể sử dụng các thay đổi điện áp đối với đường ray cung cấp để làm chậm hoặc tăng tốc logic, khiến các bit bên trong bị lật và đạt đến các trạng thái bất hợp pháp.

Nếu tin tặc có quyền truy cập vật lý vào hệ thống điện tử của bạn, chúng sẽ trực tiếp điều khiển đầu vào đồng hồ bằng cách thay đổi chu kỳ nhiệm vụ hoặc đưa ra các trục trặc sẽ thay đổi logic bên trong. người thì thầm là một công ty có hệ thống nguồn mở để phát hiện những điểm yếu của hệ thống nhúng, sử dụng phân tích công suất kênh bên và chèn lỗi.

Chèn lỗi bằng bức xạ điện từ (EM) là một kỹ thuật được ChipShouter sử dụng, nhưng chúng sẽ phải được tính thời gian chính xác với các cạnh đồng hồ bên trong để tạo ra lỗi có thể lặp lại. Ngay cả việc sử dụng đèn laze trên gói IC đã tháo nắp cũng có thể gây ra lỗi bên trong cho SoC.

Các biện pháp đối phó với tình trạng dễ bị tổn thương

- Đồng hồ trục trặc: Nguồn được tạo nội bộ để so sánh.

- Sự cố về điện: Máy dò mất điện

- Tấn công nhiệt độ: Cảm biến nhiệt độ

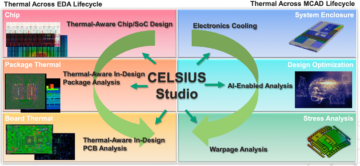

Tại Siemens EDA họ cung cấp một sản phẩm có tên là Phân tích nhúng Tessentvà nó nhúng các màn hình phần cứng vào SoC của bạn, sau đó giao tiếp với kiến trúc dựa trên thông báo. Việc thêm IP bảo mật phần cứng từ Agile Analog cung cấp khả năng kiểm tra về đồng hồ, điện áp và nhiệt độ:

Những màn hình này có thể phát hiện hành vi khai thác, sau đó các phân tích được nhúng có thể vừa báo cáo vừa quyết định phản hồi bảo mật thích hợp. Sự kết hợp giữa phân tích nhúng và IP bảo mật được hiển thị trong sơ đồ:

Tổng kết

Sức mạnh và lợi ích to lớn của thiết kế SoC đang bị tin tặc tấn công, do đó, cộng đồng thiết kế phải áp dụng các biện pháp chủ động để tăng cường mức độ bảo mật cho các sản phẩm mới của họ. Những gì Siemens EDA và Agile Analog đã tạo ra là một khung phần cứng tương tự và kỹ thuật số nhúng, cho phép phát hiện các mối đe dọa mạng và phương tiện để thực hiện hành động thích hợp trong thời gian thực.

Đúng, điều này có nghĩa là nhóm thiết kế của bạn sẽ phải làm việc nhiều hơn nhưng khách hàng của bạn sẽ đánh giá cao hơn về SoC an toàn hơn. Bạn cũng không cần phải bắt đầu lại từ đầu vì Siemens EDA và Agile Analog đã thực hiện công việc cơ bản cho bạn.

Để đọc toàn bộ Sách trắng 15 trang, hãy truy cập trang này và cung cấp một vài thông tin chi tiết về bản thân bạn.

Blog liên quan

Chia sẻ bài đăng này qua: Nguồn: https://semiwiki.com/eda/301364-soc-vulnerabilities/

- 5G

- truy cập

- Hoạt động

- thuật toán

- phân tích

- phân tích

- kiến trúc

- xung quanh

- bài viết

- Các cuộc tấn công

- tự trị

- xe tự trị

- BEST

- thực hành tốt nhất

- Một chút

- xây dựng

- thay đổi

- Séc

- Snacks

- đám mây

- điện toán đám mây

- cộng đồng

- công ty

- máy tính

- Sáng tạo

- khách hàng

- không gian mạng

- Thiết kế

- Phát hiện

- Thiết bị (Devices)

- kỹ thuật số

- Cạnh

- Kỹ sư

- các chuyên gia

- Khai thác

- Khung

- Full

- chức năng

- trục trặc

- tuyệt vời

- hướng dẫn

- của hacker

- tin tặc

- hack

- phần cứng

- Độ đáng tin của

- HTTPS

- Bất hợp pháp

- công nghiệp

- Cơ sở hạ tầng

- hội nhập

- iốt

- thiết bị iot

- IP

- IT

- Key

- phím

- tia laser

- học

- Cấp

- ánh sáng

- tải

- Làm

- đo

- mô-đun

- sản phẩm mới

- Tiếng ồn

- cung cấp

- mở

- mã nguồn mở

- Hoạt động

- gọi món

- Giấy

- Vá

- Phổ biến

- quyền lực

- nhấn

- riêng

- Khóa riêng

- Sản phẩm

- Sản phẩm

- dự án

- Bức xạ

- Lan can

- Reading

- báo cáo

- phản ứng

- robotics

- chạy

- an ninh

- ý nghĩa

- Chia sẻ

- Siemens

- nhỏ

- So

- Phần mềm

- tốc độ

- Bắt đầu

- Tiểu bang

- Bang

- cung cấp

- hệ thống

- hệ thống

- Kỹ thuật

- các mối đe dọa

- thời gian

- NIỀM TIN

- Cập nhật

- giá trị

- Xe cộ

- Lỗ hổng

- Dễ bị tổn thương

- tuần

- giấy trắng

- Công việc