网络安全故事就像公共汽车:您等待的那辆没有出现很久,然后两辆同时到达。

本周突然出现两次的专科是: 谐振.

星期一,我们写了关于珍妮特杰克逊 1989 年的歌曲 节奏民族,以及它是如何无意中变成了 2005 年报告的 Windows 崩溃漏洞利用的概念验证。

这个故事最近才被公开,有点 奇怪的历史乐趣,并且带着同样的乐趣,MITRE 给它分配了一个 官方 CVE 漏洞编号 (然而,令人困惑的是,日期戳是 2022 年,因为那是它第一次为人所知的时候)。

在那次“利用”中,据称歌曲中的节拍和混合频率对某个供应商的 Windows 笔记本电脑中的磁盘驱动器造成了困扰,与老式硬盘的自然振动频率相匹配……

……以至于共振效应产生了足以使磁盘崩溃的振动,从而使驱动程序崩溃,从而使 Windows 崩溃。

显然,即使是附近具有相同型号磁盘的笔记本电脑也可能会出现故障点,从而远程关闭操作系统。

显然,解决方案涉及添加某种带通滤波器(带 就像在“频率范围”中那样,而不是在“一群音乐家”中),它消除了共振和过载,但让声音足够清晰,听起来很正常。

两辆公共汽车同时

好了,你猜怎么着?

大约在同一时间 节奏民族 故事爆出,以色列内盖夫本古里安大学的一位研究人员发表了一篇关于手机陀螺仪共振问题的研究论文。

现代手机陀螺仪没有安装在万向节中的旋转飞轮,就像您小时候可能见过甚至拥有的平衡陀螺仪玩具一样,而是基于蚀刻的硅纳米结构,可以通过地球磁场检测运动和运动。

Mordechai Guri 的论文题为 GAIROSCOPE:将数据从气隙计算机注入附近的陀螺仪,并且标题几乎概括了这个故事。

顺便说一句,如果你想知道为什么关键字 本古里安大学 和 气隙 敲钟,因为那里的学者 经常有很多荒谬的乐趣 是如何管理进出安全区域的数据泄漏领域的定期贡献者。

保持气隙

所谓 气隙网络 通常用于开发反恶意软件、研究网络安全漏洞、安全处理秘密或机密文件以及保持核研究设施免受外部干扰等任务。

这个名字的字面意思是它所说的:网络的两个部分之间没有物理连接。

因此,如果您乐观地假设 Wi-Fi 和蓝牙等替代网络硬件得到适当控制,那么数据只能以需要积极人工干预的方式在“内部”和“外部”之间移动,因此可以得到强有力的监管、监控、监督、签署、登录等。

但是,如果一个腐败的内部人员想要破坏规则并以他们自己的经理和安全团队不太可能发现的方式窃取受保护的数据呢?

多年来,本古里安大学的研究人员提出了许多奇怪但可行的数据泄露技巧,以及检测和防止它们的技术,通常给它们起非常时髦的名字……

…如 灯笼,其中连接网络受信任端的电线上看似无辜的网络数据包实际上会产生微弱的无线电波,安全实验室外的合作者可以使用配备天线的 USB 加密狗和软件定义的无线电接收器检测到这些无线电波:

Or 风扇速度 用于发送隐蔽的声音信号,这种技巧被称为 粉丝:

或使用 主板上的电容 在计算机中充当微型替身扬声器,并故意卸下自己的扬声器。

或者增加意义 大量的红色调 在屏幕上从一秒钟到一秒钟,以及许多其他深奥的 空中桥接 招数。

声音的烦恼

通过扬声器泄露数据很容易(计算机调制解调器和声耦合器在 50 多年前就已经这样做了),但这里有两个问题:[1] 声音本身从气隙网络受信任端的扬声器中发出是有点赠品,并且 [2] 您需要在网络不受信任的一侧安装一个未被检测到的、不受监管的麦克风来拾取噪音并秘密记录它们。

问题 [1] 通过发现许多(如果不是大多数)计算机扬声器实际上可以产生所谓的 超声 声音,其频率足够高(通常为 17,000 赫兹或更高),即使有,也很少有人能听到。

同时,典型的手机麦克风可以在气隙的另一侧拾取超声波,从而提供隐蔽的音频通道。

但是技巧 [2] 至少在一定程度上受到了挫败,因为大多数现代手机或平板电脑都具有易于验证的配置设置来控制麦克风的使用。

因此,预先设置为违反“不允许使用录音设备”政策的手机在被允许进入安全区域之前很容易被监督检查发现。

(换句话说,如果您的手机配置明显不合规,则很有可能被“实时麦克风”抓住,这可能导致被捕或更糟。)

然而,正如你从 Guri 论文的标题中看到的那样,事实证明,大多数现代手机中的陀螺仪芯片——检测你何时将屏幕侧向转动或拿起设备的芯片——可以用作非常简陋的麦克风。

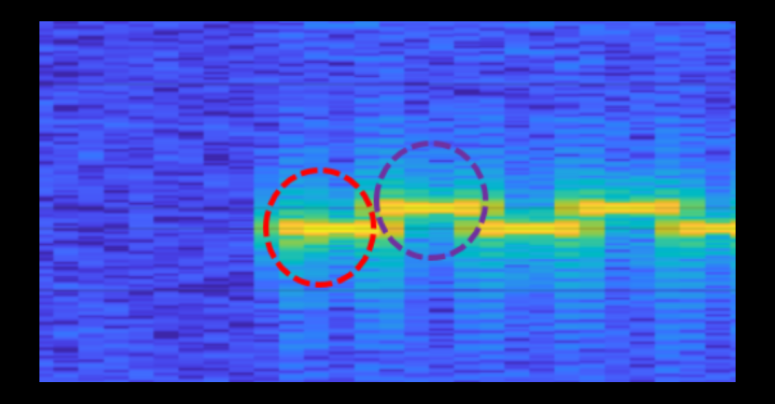

大大简化的 GAIROSCOPE 数据泄露系统包括将已知的手机暴露在一定范围的超声波频率下(在 Guri 的示例中,这些频率刚刚超过 19,000 赫兹,对于地球上几乎任何人来说都太高了),并找出一个精确的频率来激发陀螺仪芯片中可检测到的异常共振。

一旦你发现一个或多个共振频率安全地超出了人类的听觉范围,你就有效地获得了一个隐蔽数据信号通道的两端,基于在一端可以听不见并且可靠地检测到的频率,而无需使用常规麦克风,在另一个。

瞄准陀螺仪的原因是大多数手机从隐私和安全的角度来看,将陀螺仪信号视为没有争议的,并允许应用程序(在Android上,这甚至包括Chrome浏览器)读取陀螺仪X,Y和Z默认情况下定位读数,没有任何特殊权限。

这意味着显然已配置为“不可窃听”模式的移动设备仍可能通过隐蔽的音频通道接收秘密的、听不见的数据。

不过,不要对吞吐量太兴奋。

数据速率通常似乎约为每秒 1 位,这使得 50 年历史的计算机调制解调器看起来很快……

…但是诸如密钥或密码之类的数据通常只有几百或几千位长,即使是 1 位/秒也足以在几分钟或几小时内将它们泄漏到原本安全且健康的气隙中。

怎么办呢?

这种技巧的明显“治疗”是 完全禁止手机进入您的安全区域,您应该在任何严重的气隙网络附近采取预防措施。

在使用气隙的不太安全的区域,但仍允许使用移动电话(根据特定的验证设置)作为操作方便,GAIROSCOPE 的发明改变了规则。

从现在开始,您将要验证用户是否拥有 关闭他们的“运动检测”系统设置,除了阻止对麦克风、Wi-Fi、蓝牙和其他功能的访问,这些功能已经因其带来的数据泄露风险而广为人知。

最后,如果你真的很担心,你可以 断开内部扬声器 在网络安全端的任何计算机中……

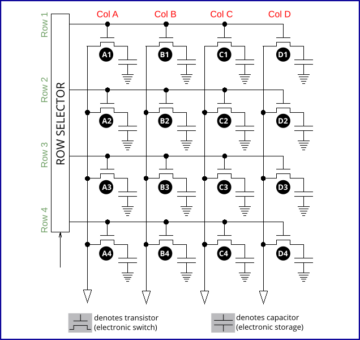

…要么 使用有源频率滤波器,就像那个不知名的笔记本电脑供应商阻止流氓一样 节奏民族 2005 年的信号。

(Guri 的论文展示了一个简单的模拟电路,用于切断高于所选值的音频频率。)