网络安全:“他们没有,但你可以!”

与保罗·达克林和切斯特·维斯涅夫斯基

介绍和结尾音乐 伊迪丝·马奇.

单击并拖动下面的声波以跳到任何一点。你也可以 直接听 在 Soundcloud 上。

你可以听我们的 的SoundCloud, 苹果播客, Google播客, Spotify, 缝 以及任何可以找到好的播客的地方。 或者只是放下 我们的 RSS 提要的 URL 进入你最喜欢的播客。

阅读成绩单

鸭。 大家好。

欢迎收看 Naked Security 播客的这个特别迷你剧集。

我的名字是 Paul Ducklin,今天我的朋友兼同事 Chester Wisniewski 也加入了我的行列。

切斯特,我想我们应该谈谈什么变成了本周的大新闻……这可能是本月的大新闻!

我只会给你读 标题 我在裸体安全上使用过:

“优步被黑了,自夸黑客——如何阻止它发生在你身上。”

所以!

把这件事都告诉我们吧…。

切特。 好吧,我可以确认汽车仍在行驶。

我从温哥华来找你,我在市中心,我看着窗外,窗外居然有一辆优步……

鸭。 一整天都没有吗?

切特。 不,它没有。 [笑]

如果您在应用程序内按下按钮叫车,请放心:目前看来,您实际上会有人来接您。

但是,如果你是 Uber 的一名员工,考虑到对他们系统的影响,你不一定会在接下来的几天里做很多事情。

实际上,我们不知道很多细节,鸭子,到底发生了什么。

但是,在一个非常高的层面上,共识似乎是优步员工的一些社会工程允许某人在优步的网络内站稳脚跟。

正如我们所说,一旦他们进入内部,他们就能够横向移动或转向,以便找到一些最终导致他们拥有 Uber 王国钥匙的管理凭证。

鸭。 所以这看起来不像是传统的数据窃取、民族国家或勒索软件攻击,不是吗?

切特。 没有

这并不是说其他人可能也没有使用类似的技术进入他们的网络——你永远不会真正知道。

事实上,当我们的快速响应团队响应事件时,我们经常发现网络中存在不止一个威胁参与者,因为他们利用了类似的访问方法。

鸭。 是的……我们甚至有两个勒索软件骗子的故事,他们基本上彼此不认识,他们同时进入。

因此,有些文件是用勒索软件 A-then-ransomware-B 加密的,有些是用勒索软件 B-followed-by-ransomware-A 加密的。

那真是一团糟……

切特。 嗯,这是旧消息,鸭子。 [笑]

我们已经发布了另一篇 *三个*不同的勒索软件 在同一个网络上。

鸭。 哦亲爱的! [大笑] 我一直在笑,但那是错误的。 [笑]

切特。 多个威胁参与者参与的情况并不少见,因为正如您所说,如果一个人能够发现您保护网络的方法中的缺陷,则没有任何迹象表明其他人可能没有发现相同的缺陷。

但在这种情况下,我认为你是对的,如果你愿意的话,它似乎是“为了 lulz”。

我的意思是,做这件事的人主要是收集奖杯,因为他们通过网络反弹——以所有这些在优步周围使用的不同工具、实用程序和程序的屏幕截图的形式——并公开发布它们,我猜是为了街头信用。

鸭。 现在,在一个*不想*想要吹牛的人进行的攻击中,那个攻击者可能是一个 IAB,一个初始访问代理,不是吗?

在这种情况下,他们不会对此大吵大闹。

他们会收集所有的密码,然后出来说:“谁愿意买?”

切特。 是的,那是超级超级危险!

尽管现在看起来像优步一样糟糕,尤其是优步公关或内部安全团队的某个人,但这实际上是最好的结果……

……这只是结果会很尴尬,可能会因为丢失敏感的员工信息而被罚款,诸如此类。

但事实是,对于几乎所有其他人来说,这种类型的攻击都是受害者,最终结果是勒索软件或多个勒索软件,再加上加密矿工和其他类型的数据盗窃。

对于组织而言,这远比仅仅感到尴尬要付出更多的代价。

鸭。 所以这种骗子进入并能够随意四处游荡并选择他们去哪里的想法......

……遗憾的是并不罕见。

切特。 它确实强调了积极寻找问题的重要性,而不是等待警报。

显然,这个人能够在最初没有触发任何警报的情况下破坏 Uber 的安全,这让他们有时间四处游荡。

这就是为什么威胁追踪,正如术语所说,如今如此重要。

因为越接近零分钟或零天,您就可以检测到人们在文件共享中四处闲逛并突然连续连续登录一大堆系统的可疑活动——这些类型的活动,或者大量 RDP 连接飞从通常与该活动不相关的帐户在网络周围......

…这些类型的可疑事物可以帮助您限制该人可能造成的损害程度,方法是限制他们解决您可能犯的任何其他安全错误的时间,这些错误使他们能够访问这些管理凭据。

这是很多团队都在努力解决的问题:如何看到这些合法工具被滥用?

这是一个真正的挑战。

因为,在这个例子中,听起来像是 Uber 员工被骗邀请某人进来,伪装成最终看起来像他们的人。

您现在拥有一个合法员工的帐户,该帐户意外地邀请犯罪分子进入他们的计算机,四处奔波,做着与员工通常不相关的事情。

因此,这确实必须成为您监控和威胁搜寻的一部分:了解真正的正常情况,以便您可以检测到“异常正常”。

因为他们没有随身携带恶意工具——他们使用的是已经存在的工具。

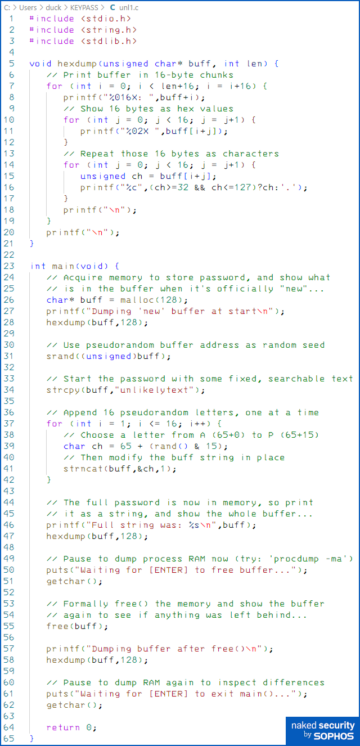

我们知道他们查看了 PowerShell 脚本之类的东西——你可能已经拥有的东西。

不寻常的是此人与该 PowerShell 交互,或此人与该 RDP 交互。

这些事情比简单地等待仪表板中弹出警报更难提防。

鸭。 那么,切斯特,对于那些不想处于优步位置的公司,你有什么建议?

尽管这次攻击得到了大量宣传,这是可以理解的,但由于正在流传的截图,因为它似乎是,“哇,骗子绝对无处不在”……

…事实上,就数据泄露而言,这并不是一个独特的故事。

切特。 你问了建议,我会告诉一个组织什么?

我不得不回想起大约十年前我的一个好朋友,他是美国一所主要大学的 CISO。

我问他他的安全策略是什么,他说: “这很简单。 假设违约。”

我假设我被破坏了,并且我的网络中有人在我的网络中,而我不想在我的网络中。

所以我必须在假设有人已经在这里但不应该在的情况下构建一切,然后问:“即使电话来自屋内,我是否有适当的保护?”

今天我们有一个流行语: 零信任,我们大多数人已经厌倦了。 [笑]

但这就是方法:假设违约; 零信任。

你不应该有自由四处游荡,因为你伪装成组织的雇员。

鸭。 这真的是零信任的关键,不是吗?

这并不意味着,“你绝不能相信任何人做任何事情。”

这是一种隐喻,说“什么都不做”,以及“不要授权人们做超过他们为手头的任务需要做的事情”。

切特。 正是。

假设您的攻击者不会像在这种情况下那样从公开您被黑客入侵的事实中获得那么多快乐……

......您可能希望确保您有一种好方法让工作人员在某些事情看起来不正确时报告异常情况,以确保他们可以向您的安全团队提出警告。

因为谈论我们的数据泄露停留时间 主动对手剧本,犯罪分子最常在您的网络上停留至少十天:

所以你有一个稳定的一周到十天,通常情况下,如果你有一些能发现事物的鹰眼,你就有很好的机会在最坏的情况发生之前关闭它。

鸭。 确实,因为如果您考虑一下典型的网络钓鱼攻击是如何工作的,那么骗子很少会在第一次尝试时成功。

如果他们第一次尝试没有成功,他们不会只是收拾行囊走开。

他们尝试下一个人,下一个人和下一个人。

如果他们只有在尝试攻击第 50 个人时才能成功,那么如果之前的 49 人中的任何一个发现了它并说了什么,那么您本可以进行干预并解决问题。

切特。 绝对——这很关键!

你谈到了欺骗人们赠送 2FA 代币。

这一点很重要——优步有多重身份验证,但这个人似乎已经被说服绕过它。

我们不知道那种方法是什么,但不幸的是,大多数多因素方法确实有能力被绕过。

我们所有人都熟悉基于时间的令牌,您可以在屏幕上获得六位数字,并要求您将这六位数字输入应用程序以进行身份验证。

当然,没有什么能阻止您将这六位数字提供给错误的人,以便他们进行身份验证。

所以,双因素认证并不是万能的万能药。

这只是一个减速带,是朝着更安全的道路迈出的又一步。

鸭。 一个意志坚定的骗子,如果有时间和耐心继续尝试,最终可能会进入。

就像你说的那样,你的目标是尽量减少他们必须的时间,以最大限度地提高他们一开始就获得的回报……

切特。 而且这种监控需要一直进行。

像优步这样的公司足够大,可以拥有自己的 24/7 安全运营中心来监控事情,尽管我们不太确定这里发生了什么,这个人在里面呆了多长时间,以及为什么他们没有被阻止

但大多数组织不一定能够在内部做到这一点。

拥有可以监控(*持续**监控)这种恶意行为的可用外部资源非常方便,从而进一步缩短了恶意活动发生的时间。

对于可能有常规 IT 职责和其他工作要做的人来说,很难看到这些合法工具被使用,并发现它们被用作恶意工具的一种特定模式……

鸭。 你所说的流行语就是我们所说的 MDR,简称 托管检测和响应,在那里您可以找到一群专家为您做这件事或帮助您。

而且我认为仍然有很多人在想,“如果我被看到这样做,那看起来我是不是已经放弃了我的责任? 这不是承认我完全不知道自己在做什么吗?”

它不是,不是吗?

事实上,您可能会争辩说它实际上是以一种更受控制的方式做事,因为您选择帮助您照顾您的网络的人*他们这样做并且仅以此为生。

这意味着您的常规 IT 团队,甚至您自己的安全团队……在紧急情况下,他们实际上可以继续做所有其他需要做的事情,即使您受到攻击。

切特。 绝对。

我想我最后的想法是这个……

不要认为像优步这样的品牌被黑客入侵意味着你不可能为自己辩护。

大公司名称几乎是在寻找像参与此特定黑客攻击的人这样的人。

仅仅因为一家大公司可能没有他们应该拥有的安全性并不意味着你不能!

在之前的一些大黑客事件(如 Target 和 Sony)以及十年前我们在新闻中看到的一些黑客事件之后,我与之交谈过的许多组织中都有很多失败主义的喋喋不休。

人们就像,“啊……如果他们拥有 Target 的所有资源都无法保护自己,我还有什么希望?”

我真的不认为这是真的。

在大多数情况下,他们成为目标是因为他们是非常大的组织,而且他们的方法中有一个非常小的漏洞,有人能够通过。

这并不意味着你没有机会为自己辩护。

这是社会工程,随后是一些将密码存储在 PowerShell 文件中的可疑做法。

这些是您可以很容易地观察并教育您的员工的事情,以确保您不会犯同样的错误。

Uber 做不到并不意味着你做不到!

鸭。 确实——我认为这说得很好,切斯特。

你介意我以我的传统陈词滥调之一结束吗?

(关于陈词滥调的事情是,它们通常会因为真实和有用而成为陈词滥调。)

在这样的事件之后:“那些不记得历史的人注定要重蹈覆辙——不要成为那个人!”

切斯特,非常感谢你从繁忙的日程中抽出时间,因为我知道你今晚实际上有一个在线谈话要做。

所以,非常感谢你。

让我们以惯常的方式结束,说:“直到下一次,保持安全。”

[音乐调制解调器]