إن عدد وحجم التحذيرات بشأن عالم ما بعد التشفير الكمي آخذ في الارتفاع، حيث تستعد الحكومات والبنوك وغيرها من الكيانات لسلسلة من البيانات المخترقة والتوقيعات الرقمية غير الجديرة بالثقة.

لا يزال الوقت المحدد الذي سيصبح فيه هذا تهديدًا حقيقيًا غامضًا إلى حد ما، لأنه يعتمد على التقدم في تطوير كيوبتات قوية. أ تقرير وتشير تقديرات شركة ماكينزي وشركاه إلى أنه بحلول عام 2030، سيتم تشغيل حوالي 5,000 جهاز كمبيوتر كمي، ولكن الأجهزة والبرامج اللازمة لحل المشكلات المعقدة قد لا تكون موجودة حتى عام 2035 تقريبًا. ويقول آخرون إن التماسك بين الكيوبتات ويمكن للهندسة المعمارية المعيارية تسريع الأمور.

وفي هذه الأثناء، وفي مواجهة تهديد وشيك مع موعد نهائي غير مؤكد، يتسابق المجتمع الأمني لبناء الدفاعات. لو التشفير المبكر كان الأمر يتعلق بالرموز والبدائل، على الأقل جزء من التشفير الحديث سيكون حول استخدام الخوارزميات لمحاربة الخوارزميات.

"لقد تحدث علماء التشفير والرياضيات عن هذا منذ عام 2017 تقريبًا، وهو الوقت الذي جلسوا فيه لأول مرة وقالوا: "هذا أمر سيء". "نحن بحاجة إلى تحديث هذه الخوارزميات"، أشار سكوت بيست، المدير الأول لمنتجات أمان السيليكون في رامبوس. "من الرائع أنهم أحرزوا الكثير من التقدم."

تأتي قوة الحوسبة الكمومية من الفيزياء الغنية في المجال الكمي، حيث يوجد تراكب، عندما يكون 0 و 1 في نفس الحالة.

قال محمد حسن، مسؤول الحلول الكمية والتخطيط: "فكر في رمي العملة المعدنية". كيسيت، والذي يعمل بالفعل على أداة EDA الكمومية. "بدلاً من أن تكون تلك العملة ذيلًا أو رأسًا، فإنها في الواقع تدور على كلا الطرفين في نفس الوقت. فإذا أوقفتها وقياستها، ستصبح واحدة من الاثنين، وسوف تنهار الحالة الكمومية. وفي الوقت نفسه، هناك التشابك الكمي، حيث بغض النظر عن مدى تباعدهما، إذا قمت بقياس أحدهما، يمكنك تخمين حالة الآخر.

آر إس إيه، إي سي سي

عندما يتعلق الأمر بخوارزميات التشفير الأكثر استخدامًا، فالأمر أولاً وقبل كل شيء هو RSA (Rivest-Shamir-Adleman)و شكل غير متماثل التشفير الذي يقوم فيه المرسل بتشفير الرسالة بمفتاح عام يمكن توزيعه على نطاق واسع، مع العلم أن المستلم الذي لديه المفتاح الخاص المقابل فقط يمكنه فك تشفيرها. وهذا يعني أنه حتى لو تم اختطاف الرسالة، فإنها لا تزال آمنة من فك التشفير. قوتها تنبع من طول المفتاحأو عدد البتات في المفتاح. طول مفتاح RSA الحالي الموصى به من قبل NIST هو 2,048 بت.

يستخدم RSA أ صيغة معقدة لتحديد المفاتيح الآمنة. في جوهرها توجد عملية بسيطة خادعة تتمثل في ضرب عددين أوليين، يصبح ناتجهما أساسًا لمزيد من التحسينات لإنشاء المفاتيح. ما جعل RSA آمنًا تمامًا على ما يبدو هو صعوبة "إزالة العوامل الأولية"، أي اكتشاف ماهية العوامل الأولية الأصلية. إذا كان المنتج صغيرًا بدرجة كافية، فيمكن لمعظم الناس إلغاء عامله بمجرد معرفة الضرب الأساسي، ولكن إذا كانت الأعداد الأولية المستخدمة كبيرة بما يكفي، فإن محاولة اكتشاف العوامل الأصلية يمكن أن تستغرق آلاف السنين.

أو هكذا ظن بها. في عام 1994، أنشأ عالم الرياضيات في معهد ماساتشوستس للتكنولوجيا بيتر شور نموذجًا خوارزمية التي حلت مشكلة السجل المنفصل، والتي فتحت الطريق لكسر تشفير RSA. في الأساس، اللوغاريتمات المنفصلة هي وظائف من السهل تنفيذه، ولكن من الصعب عكسه، مثل التفكيك. باستخدام خوارزمية شور على حاسوب كمي، يمكن أن يتحول العثور على عوامل RSA من شبه مستحيل إلى مجرد مسألة وقت وقوة حسابية.

وقال مايكل أوزبورن، مدير مجموعة أبحاث الأمن في شركة آي بي إم للأبحاث في زيوريخ بسويسرا: "إن أنواع الأشياء التي تجيدها أجهزة الكمبيوتر الكمومية محدودة إلى حد ما". "إنهم ليسوا جيدين جدًا فيما نسميه المشكلات الدقيقة، لأنهم احتماليون جدًا في كيفية أدائهم. ولسوء الحظ، تستفيد خوارزمية شور من التسريع الكمي، لأنها تناسب بشكل أساسي طريقة مختلفة للنظر إلى المشكلة.

نوع آخر شائع من التشفير غير المتماثل هو تشفير المنحنى الإهليلجي (ECC)، والذي يقوم على معالجة المنحنيات الإهليلجية. (لا ينبغي الخلط بين البادئة رموز تصحيح الخطأ، والتي تعد جزءًا من نظرية المعلومات.) تعد ECC أسرع وأكثر تعقيدًا من RSA، وتدعم أمان blockchain. ومع ذلك، فإن التعقيد الوقائي لحساباتها يمكن أيضًا التراجع عنه من خلال سرعة أجهزة الكمبيوتر الكمومية، لأنها تشترك في الجذور الرياضية في تبادل مفاتيح ديفي-هيلمان.

بالإضافة إلى ذلك ، هناك تشفير متماثل، والذي يُستخدم غالبًا للمصادقة. يستخدم التشفير المتماثل مفتاحًا واحدًا فقط لكل من التشفير وفك التشفير. وأشهر مثال على ذلك هو موافقة وكالة الأمن القومي AES. نظرًا لأنها تعتمد على التجزئة، فهي أقل عرضة لخوارزمية Shor، ولكنها من المحتمل أن تكون عرضة لأساليب أخرى.

قال داستن مودي، عالم الرياضيات ورئيس مشروع التشفير ما بعد الكمي في NIST: "إن خوارزمية شور تكسر تقريبًا جميع أنظمة تشفير المفاتيح العامة التي نستخدمها اليوم، والتي تشمل RSA وDiffie-Hellman، وإصدارات المنحنى الإهليلجي". "مع الخوارزميات المتماثلة مثل AES، ووظائف التجزئة مثل SHA2 وSHA3، لن نضطر إلى تبديل الخوارزمية لأنها ليست معطلة. وفي أسوأ الأحوال، نستخدم فقط روابط رئيسية أطول قليلاً.

قد يتم تنفيذ خوارزمية شور بشكل أسرع بفضل البحث الذي أجراه عوديد ريجيف، الأستاذ في معهد كورانت للعلوم الرياضية في جامعة نيويورك، والذي وسع عمل شور في إيجاد الدورة الشهرية. (يمكن العثور على مناقشة أكثر تقنية هنا.)

احصد الآن، وفك التشفير لاحقًا

وقد دفعت هذه الثغرات الأمنية المهاجمين إلى تبني ما أطلق عليه استراتيجية "الحصاد الآن، وفك التشفير لاحقًا" (HNDL)، حيث يقتحم المتسللون ويسرقون أكبر قدر ممكن من البيانات المشفرة، وينتظرون وصول أجهزة الكمبيوتر الكمومية المتسامحة مع الأخطاء إلى الإنترنت. حتى يتمكنوا من جمع المعلومات التي تستحق التصرف بناءً عليها أو الاحتفاظ بها للحصول على فدية.

وعلى الرغم من هذه المخاوف، يتساءل أوزبورن عما إذا كان ينبغي لنا أن نقلق بشأن هجمات HNDL قبل الهجمات الأخرى، استناداً إلى النهج التقليدي في التعامل مع الأمن، والذي يتسم بالواقعية الشديدة. وقال: "لن تكون قادرًا أبدًا على الحماية ضد جميع الهجمات، لذا تحتاج إلى إعطاء الأولوية لكل من قدرة المهاجم وتكلفة الهجوم لفهم المخاطر ذات الصلة".

في حين أن HDNL قد يبدو وكأنه تهديد غامض وبعيد، إلا أن هناك تهديدات أخرى. يعتبر خوارزمية غروفر، على سبيل المثال، والتي يمكن استخدامها للعثور على أنماط في البيانات. يمكن لخوارزمية جروفر أن تحقق قوتها الكاملة من خلال الحوسبة الكمومية، وبالتالي تصبح أداة بحث فائقة الشحن يمكنها فهم جميع البيانات المجمعة التي تم فك تشفيرها. مثل شور، لديه القدرة على كسر مفاتيح التشفير.

قد تؤدي الأخطاء الكمومية إلى شراء الوقت لاتخاذ التدابير الأمنية

فى الحاضر صاخبة، الكم المتوسطة الحجم في هذا العصر، تمتلك أجهزة الكمبيوتر الكمومية عددًا أقل بكثير من الكيوبتات اللازمة لكسر مفاتيح RSA الموصى بها والتي يبلغ عددها 2,048 مفتاحًا. وفي عام 2019، كان التقدير 20 مليون كيوبت ماديةوهو رقم يتم تحديه في كثير من الأحيان. الشتاء الماضي، الباحثون الصينيون ادعى للحصول على أعداد صحيحة تصل إلى 48 بت مع 10 كيوبت. ومع ذلك، فإن العديد من الباحثين مشكك من العمل. شور نفسه تويتد"يبدو أن هناك مشاكل محتملة في هذه الورقة."

ومع ذلك، فإن الساعة تدق. مدى سرعة التكتكة غير معروفة. مثل نظيراتها الكلاسيكية، تكون أجهزة الكمبيوتر الكمومية عرضة للضوضاء الداخلية والبيئية، مما قد يؤدي إلى مشاكل في الموثوقية. يمكن القول إن الأمر أسوأ مع أجهزة الكمبيوتر الكمومية، لأن الضوضاء يمكن أن تتسبب في فك ترابط الكيوبتات (فقد حالة التراكب)، مما يؤدي إلى عدم وضوح الحالات الكمومية الضرورية للحفاظ على العمليات الحسابية، وبالتالي لا يؤدي ذلك إلى تدهور الأداء فحسب، كما قد يحدث في الكمبيوتر الكلاسيكي، بل يدمر أيضًا تماما.

تعتمد العديد من المناقشات حول عدد الكيوبتات اللازمة لكسر التشفير على الكيوبتات المنطقية، وهو عدد أصغر بكثير من الكيوبتات الفعلية التي ستكون مطلوبة لجعل الكمبيوتر يعمل فعليًا. أي ادعاءات حول عدد الكيوبتات في الجهاز يجب أن تكون متوازنة مع عدد الكيوبتات المادية التي يمكنها البقاء على قيد الحياة. فك الترابط. التقدير الحالي هو أن الكيوبت المنطقي الواحد سيتطلب 1 كيوبت مادي، وهو مبلغ كبير يؤثر بشدة على التوقعات حول متى سيتم تشغيل أجهزة الكمبيوتر الكمومية بالكامل.

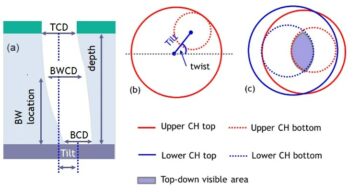

لدفع هذا المجال إلى الأمام، قامت IBM وAWS وGoogle والعديد من الشركات الناشئة، مثل كيورا, تضخمو الكميات، نسعى جاهدين لتحقيق أوقات تماسك عالية من خلال التحسينات في تصحيح الأخطاء. تعتمد معظم التحسينات على رموز فحص التكافؤ الكمي منخفض الكثافة (qLDPC).، والتي تعد في جوهرها تحديثات على المستوى الكمي لعمليات التحقق من تكافؤ شانون الكلاسيكية. وفي الشهر الماضي، قادت شركة IBM المجموعة بقصة غلاف الطبيعة التي استخدمت متغير qLDPC لإسقاط حمل تصحيح الأخطاء بنسبة 90%.

"تنقل مقالة Nature التاريخ إلى اليسار لأن هناك حاجة إلى عدد أقل من الكيوبتات المنطقية لتحقيق نفس الهجوم. وقال أوزبورن من شركة IBM: "هذا يزيد من الحاجة الملحة للاستعداد".

مما يزيد الضغط على الباحثين الأمنيين، فقد يذهب التاريخ إلى أبعد من ذلك، بسبب البحث الذي تم الإعلان عنه هذا الأسبوع الكم ومايكروسوفت. لقد فعلوا ذلك معًا تظاهر "الكيوبتات المنطقية الأكثر موثوقية المسجلة مع معدل خطأ أفضل 800 مرة من الكيوبتات المادية"، حيث تم تشغيل أكثر من 14,000 كيوبت دون خطأ. يستخدم الإنجاز استخراج المتلازمة النشطة، والذي يسمح بتشخيص الأخطاء وتصحيحها دون تدمير الكيوبتات المنطقية، وبالتالي تقليل نسبة 1/1000 بشكل كبير. على الرغم من كل هذه الإثارة، تجدر الإشارة إلى أن بحثهم لم يخضع لمراجعة النظراء.

حديقة الحيوان الكمومية

بالإضافة إلى الخوارزمية التي تحمل اسمهم، أنشأ ريفست وشمير وأدلمان أيضًا الزوجين المشهورين في مجال التشفير، "أليس وبوب"، تجسيدات لل"A" و"B" المستخدمة في المعادلات. إنها نكتة تشفير من الداخل لدرجة أن شركة فرنسية ناشئة في مجال الكم أخذتها كاسم لها. ال أليس وبوب يقلل هذا النهج من الأخطاء عن طريق إنشاء كيوبت أكثر قوة، والذي أطلقوا عليه اسم القط الأكثر شهرة في فيزياء الكم. بالاشتراك مع تصحيح خطأ qLDPC, "الكيوبتات القطية” مقاومة لتقلب البتات، وقد قامت الشركة بذلك أظهرت من المحتمل أن يقللوا عدد الكيوبتات اللازمة لتشغيل خوارزمية شور بما يصل إلى 200 مرة.

تبنت AWS أيضًا فكرة القطة الكمومية وطرحتها النهج الخاص. ومع ذلك، مثل جميع البتات الكمومية، لا تزال البتات الكمومية القطية عرضة لأخطاء انتقال الطور.

إن البتات الكمومية من نوع Cat هي في الواقع جزء من مجموعة من تصميمات الكيوبت. الخمسة الأوائل، كما هو موضح بالتفصيل في أ ورقة مراجعة العلوم، هي دوائر فائقة التوصيل، والتي تعتبر البتات الكمومية القطية مجموعة فرعية منها. وفي نكهات مختلفة، فإن الدوائر فائقة التوصيل مفضلة أيضًا لدى Google وIBM وAWS. الأساليب الأربعة التالية هي النقاط الكمومية، ومراكز الألوان، والأيونات المحاصرة (التي تستخدمها شركة Quantinuum في شراكتها مع Microsoft)، و كيوبتات طوبولوجية، كما يفضله مایکروسافت.

"هناك الكثير من تقنيات الأجهزة المقترحة لصنع كمبيوتر كمي،" قال حسن من Keysight. "جميعها لديها سمة مشتركة واحدة، وهي أن يكون لديها كائن كمي كعنصر برمجي للقيام بالحساب - ليكون بمثابة الكيوبت. بالنسبة للبتات الكمومية فائقة التوصيل، فهي في الأساس تقاطع جوزيفسون. الأمر المذهل هو أن الكيوبتات فائقة التوصيل الموجودة أسفل الغطاء هي عبارة عن دوائر تعمل بالموجات الدقيقة.

إن تنوع أفكار الكيوبت وطبيعة العمل المخصصة قد توفر أيضًا وقتًا للباحثين في مجال الأمن. قال حسن: “هناك فجوات كثيرة بين الأدوات”. "يستخدم الأشخاص الأدوات النقطية وسير العمل المحلي لإكمال تصميمهم، مما يؤدي إلى دورات تطوير طويلة ومكلفة وإجراءات هندسية غير قياسية. ستحتاج الأمور إلى الانتقال من مجال البحث والتطوير إلى مجال الإنتاج، وهنا تكون هناك حاجة إلى أدوات EDA لتمكين الهندسة المنهجية لتلك الأنظمة.

إذا نجحت ميكروسوفت، أو آي بي إم، أو أليس وبوب، أو أي لاعب آخر في تصحيح الأخطاء، فقد تخرج قطة شرودنغر من الصندوق في هيئة نمر قادر على تمزيق التشفير غير المتماثل. ومع ذلك، لا يزال يتعين الاهتمام بالتقدم في كمية الكيوبتات المادية. في ديسمبر الماضي، أصدرت شركة IBM تقدمًا كبيرًا شريحة 1,000 كيوبت، لا يزال أقل بكثير من معظم التقديرات الشرعية لكسر الشفرات.

التدابير المضادة

ومع ذلك، فإن المتخصصين في مجال الأمن ليسوا على استعداد للمخاطرة بأن كل هذا مجرد ضجيج وأن كل شيء سيكون على ما يرام. لقد عقدت RSA أ منافسة للعثور على أفضل التدابير الوقائية، لنكتشف أن العديد من الأساليب الواعدة لا تزال عرضة للخطر.

وقال جيسون بيثوريم، نائب رئيس التسويق وتطوير الأعمال في شركة "كان هناك 69 مقترحًا بدأت المنافسة". فليكس لوجيكس. "بعد خمس سنوات، هناك أربعة متبقية." ومن المتوقع أن يتم إصدار النتائج النهائية في وقت ما هذا الصيف. لا تزال هناك بعض الخوارزميات القائمة على التجزئة تمضي قدمًا. تلك التي نجت لفترة أطول هي تلك التي تستمر في زيادة طول المفتاح. يصبح مسار البيانات أوسع، وهذا بالطبع يجعل الأمر أكثر صعوبة لأنه وفقًا لقوة مسار البيانات، فإن إنشاء كل هذه المجموعات يستغرق وقتًا أطول للاختراق.

الأساليب التي تبدو أكثر قوة ضد الهجمات المعروفة مع توفير سهولة الاستخدام العملي هي: الخوارزميات القائمة على الشبكة.

قال أوزبورن من شركة IBM: "إن أجهزة الكمبيوتر الكمومية ليست جيدة جدًا في حل بعض المشكلات التوافقية للصندوق الأسود". "والشبكات هي مشكلة اندماجية. يمكن للجميع تصور شعرية ثنائية الأبعاد. إذا كانت شبكة عادية، واخترت نقطة في مكان ما في شبكتك ثنائية الأبعاد، والتي تكون قريبة من إحدى النقاط الأخرى، ولكن ليس عليها، فهذا أمر بديهي للغاية - يمكنك فقط رؤية ذلك في رأسك. ولكن إذا كان لديك شبكة تحتوي على مئات الأبعاد، فإن المشكلة صعبة للغاية، لأنه يتعين عليك تجربة العديد من التركيبات لمعرفة أي من النقاط في هذه الشبكة متعددة الأبعاد تكون قريبة من نقطتك. إنه انفجار اندماجي للأشياء التي عليك تجربتها، وهو ما يجعل هذا فعالا للتشفير. يمكنك تجربة نهج القوة الغاشمة، لكنه لن يكون حتى قطرة في محيط ما هو مطلوب.

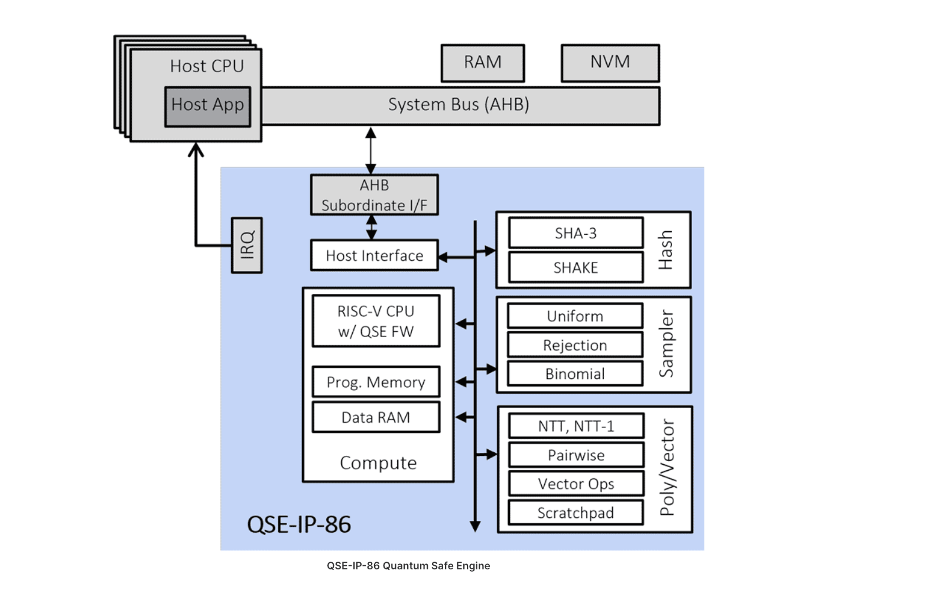

الخوارزميات المعتمدة على الشبكة المفضلة حاليًا هي توحيد التقنيات القديمة. "هناك آلية محدثة لتبادل المفاتيح تسمى خوارزمية CRYSTALS-Kyber، وخوارزمية توقيع رقمي محدثة تسمى خوارزمية CRYSTALS-Dilithium والتي تم توحيدها الآن بدرجة كافية بحيث يتوقع الناس أنهم سيعيشون لفترة طويلة، وخاصة Dilithium". وفقًا لأفضل رامبوس.

الشكل 1: نهج رامبوس في أمن ما بعد الكم. المصدر: رامبوس

وقال مودي من NIST: "ومع ذلك، فإننا لا نضع كل بيضنا في السلة الشبكية". "في حين أن التشفير القائم على الشبكة هو بالتأكيد الأكثر واعدة، فقد اخترنا أربع خوارزميات للتوحيد القياسي. ثلاثة منها مبنية على المشابك. المجال الثاني الواعد هو ما يسمى التشفير القائم على الكود، والذي يستخدم رموز تصحيح الأخطاء. إنه مشابه من حيث الحدس للتشفير القائم على الشبكة. يتم تمثيل الرموز باستخدام المتجهات. عند إضافة كلمتين رمزيتين، تحصل على كلمة رمزية أخرى. جزء مما يحدث مع رموز تصحيح الأخطاء هو أنه إذا حصلت على سلسلة من البتات، فهذه سلسلة عشوائية. غالبًا ما ترغب في العثور على الكلمة الرمزية الأقرب، لأن هذا هو التصحيح الذي تريد إجراؤه. أنت تفترض أن بعض البتات مشوهة، ولكن من المفترض أن تكون هذه هي أقرب كلمة رمزية. وهذا مشابه جدًا للوضع مع المشابك. لذا فإن فكرة نظام التشفير هي أن يكون لديك مصفوفة، والتي تولد الكود الخاص بك، وتقوم بخلطه لإخفاء البنية التي صممته بها، وتجعله مفتاحك العام، وهو ما سيتعين على المهاجمين التعامل معه. بينما تقوم بتصميم رمز تصحيح الأخطاء الخاص بك، فإن المصفوفة التي ستنشئه، مع بعض البنية الخاصة التي تمكنك من فك التشفير بكفاءة. وهذا يعني أنه إذا كانت هناك سلسلة عشوائية من البتات في الفضاء المتجه الخاص بك، فيمكنك فك التشفير والعثور على أقرب كلمة مشفرة بطريقة فعالة.

بالنسبة للشركات التي تبحث عن تدابير داخلية، تؤكد العديد من الشركات على ضرورة مرونة التشفير. قال Bethurem من شركة Flex Logix: "بدأت الشركات المصنعة الكبرى لـ ASIC ومصنعي الشبكات في التحول إلى مرونة التشفير". في المستقبل، من المتوقع أن يكون لدى جميع الشركات المصنعة محرك تشفير أساسي يقوم بالكثير من الوظائف الرئيسية والمعالجة الرئيسية لهذه الخوارزميات المعقدة. "ربما سيتعين عليهم أيضًا تضمين محرك تشفير أصغر يمثل قطعة القدرة على التكيف. إذا لم يكن لديك نوع من المرونة، ففي مرحلة ما، من المحتمل أن يتم تحدي الافتراضات التي وضعتها لحماية منتجك اليوم وكسرها في المستقبل.

وفي الختام

بينما يحاول الجميع الحفاظ على تفاؤلهم بشأن ترويض PQC، تحث دانا نيوستادر، مديرة إدارة المنتجات لحلول IP الأمنية في Synopsys، المصممين على التفكير بشكل واقعي حول ما سيعنيه تنفيذ هذه الحلول.

وقال نيوستادر: "إن خطر تقديم تطبيقات وحلول معيبة مرتفع للغاية لأن هذه خوارزميات جديدة، وهي في حد ذاتها قيد النقل". "لقد رأينا للتو مع NIST أنهم كانوا على وشك اختيار مجموعة من الخوارزميات لتوحيدها، وفي اللحظة الأخيرة، تم اختراق الخوارزمية المحددة. كيف يمكنك تحويل النظام بأكمله والأجهزة إلى خوارزميات مختلفة تمامًا عما نتعامل معه اليوم؟ وعلى الرغم من أن هذه خوارزميات بديلة، إلا أن هذا لا يعني أنها قد لا يتم كسرها، لأنها لم تتم دراستها بشكل كافٍ.

وأشار نيوستادر إلى أن الخطر الآخر هو أن الحداثة وعدم الإلمام وحدهما يمكن أن يزيدا من احتمالية حدوث تطبيقات معيبة. "إذا نظرت إلى الوراء في الوقت المناسب، فإن الوضع مشابه لما حدث عندما انتقلنا من الخوارزميات المتماثلة، مثل DES إلى AES، إلا أن الأمر سيكون أكثر تعقيدًا من حيث الحجم وسيستغرق سنوات. نحن ننتقل إلى أنواع جديدة تمامًا من الخوارزميات حيث تتعامل مع مفاتيح أكبر، مما يؤثر على توفر ذاكرة النظام. يجب أن تكون لديك خفة الحركة لأن الخوارزميات تتغير. لن تكون مستقرة بين عشية وضحاها. في نهاية المطاف، يمكن حل هذه المشاكل في الوقت المناسب، لكنها تشكل تهديدًا خطيرًا - على الأقل لفترة من الوقت.

ويوافق آخرون على ذلك، ويطلقون التحذير. قال رامبوس بيست: "إنه التزامنا المهني، وربما التزامنا الوطني، بالدفع نحو اعتماد التشفير الآمن الكمي". "هذه التكنولوجيا قادمة."

قصص ذات الصلة

Quantum Plus AI يوسع المخاوف بشأن تهديدات الهجمات الإلكترونية

يجب الآن تطبيق التشفير ما بعد الكمي لمنع المتسللين من فك تشفير بيانات اليوم عندما تصبح أجهزة الكمبيوتر الكمومية متاحة.

الحوسبة الكمومية: الإجابة على أهم 5 أسئلة

تعد استراتيجيات اكتشاف الأخطاء الكمومية وقمعها وتصحيحها أمرًا بالغ الأهمية لتحقيق أجهزة كمبيوتر كمومية متسامحة مع الأخطاء.

مراجع حسابات

فايفر، س. باحثون صينيون: RSA قابل للكسر. آخرون: لا داعي للذعر! مساعدة صافي الأمن تم الوصول إليه في 28 مارس 2024، https://www.helpnetsecurity.com/2023/01/25/chinese-researchers-rsa-is-breakable-do-not-panic/

برافي، إس، كروس، إيه دبليو، غامبيتا، جي إم وآخرون. ذاكرة كمومية عالية العتبة ومنخفضة التحمل ومتسامحة مع الأخطاء. طبيعة 627، 778-782 (2024). https://doi.org/10.1038/s41586-024-07107-7

ليسكان، آر، فيليرز، إم، بيرونين، تي. وآخرون. القمع الأسي لتقلبات البتات في البت الكمي المشفر في المذبذب. نات. فيز. 16، 509 – 513 (2020). https://doi.org/10.1038/s41567-020-0824-x

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://semiengineering.com/quantum-computing-challenged-by-security-error-correction/

- :لديها

- :يكون

- :ليس

- :أين

- $ UP

- 000

- 1

- 10

- 14

- 1994

- 2%

- 200

- 2017

- 2019

- 2020

- 2024

- 2030

- 2035

- 28

- 48

- 5

- 5 أسئلة

- a

- ماهرون

- من نحن

- وفقا

- التأهيل

- إنجاز

- عمل

- التمثيل

- في الواقع

- تكيف

- تضيف

- إضافة

- تبنى

- اعتمد

- تبني

- AES

- يؤثر

- ضد

- توافق

- قدما

- AI

- AL

- خوارزمية

- خوارزميات

- أليس

- الكل

- يسمح

- وحده

- سابقا

- أيضا

- البديل

- أمازون

- an

- و

- أعلن

- آخر

- أي وقت

- بعيدا

- تطبيقي

- نهج

- اقتراب

- التعسفي

- أبنية

- هي

- المنطقة

- يمكن القول

- حول

- البند

- AS

- ASIC

- افترض

- الافتراضات

- At

- مهاجمة

- مهاجم

- المهاجمين

- الهجمات

- اهتمام

- التحقّق من المُستخدم

- توفر

- متاح

- AWS

- الى الخلف

- سيئة

- متوازن

- البنوك

- على أساس

- الأساسية

- في الأساس

- أساس

- سلة

- BE

- لان

- أصبح

- يصبح

- أن تصبح

- كان

- يجري

- أقل من

- الفوائد

- موصى عليه

- أفضل

- أفضل

- ما بين

- أكبر

- قطعة

- بت

- صندوق اسود

- سلسلة كتلة

- أمان blockchain

- بوب

- على حد سواء

- صندوق

- استراحة

- كسر

- فواصل

- اختراق

- مكسورة

- القوة الغاشمة

- نساعدك في بناء

- الأعمال

- تطوير الاعمال

- لكن

- يشترى

- by

- الحسابات

- دعوة

- تسمى

- CAN

- قدرة

- قط

- سبب

- شهرة

- مراكز

- تحدى

- تغيير

- التحقق

- الشيكات

- الصينية

- الدوائر

- مطالبات

- ساعة حائط

- اغلاق

- الأقرب

- CO

- الكود

- Codes للحلول التقنية

- عملة

- انهيار

- اللون

- تركيبات

- تأتي

- يأتي

- آت

- مشترك

- مجتمع

- الشركات

- حول الشركة

- منافسة

- إكمال

- مجمع

- تعقيد

- معقد

- تسوية

- حساب

- الحسابية

- الحسابات

- الكمبيوتر

- أجهزة الكمبيوتر

- الحوسبة

- اهتمامات

- الخلط

- نظر

- جوهر

- المقابلة

- التكلفة

- مكلفة

- استطاع

- النظراء

- زوجان

- الدورة

- بهيكل

- تغطية قصة

- خلق

- خلق

- خلق

- حرج

- عبر

- التشفير

- التشفير

- التشفير

- حالياًّ

- حاليا

- منحنى

- المنحنيات

- تخفيضات

- هجوم الانترنت

- دورات

- دانة

- البيانات

- التاريخ

- الموعد الأخير

- صفقة

- تعامل

- ديسمبر

- فك

- فك تشفير

- فك التشفير

- الدفاعات

- قطعا

- يعتمد

- وصف

- تصميم

- تصميم

- المصممين

- تصاميم

- التفاصيل

- كشف

- حدد

- تطوير

- التطوير التجاري

- جهاز

- الأجهزة

- التشخيص

- مختلف

- صعبة

- صعوبة

- رقمي

- الأبعاد

- مدير المدارس

- اكتشف

- اكتشاف

- منفصل

- مناقشة

- مناقشات

- بعيد

- وزعت

- do

- هل

- لا

- نطاق

- لا

- إلى أسفل

- بشكل جذري

- قطرة

- يطلق عليها اسم

- اثنان

- e

- E & T

- إلخ

- الطُرق الفعّالة

- فعال

- بكفاءة

- بيض

- العنصر

- إهليلجي

- التأكيد

- تمكين

- تمكن

- مشفرة

- التشفير

- ينتهي

- محرك

- الهندسة

- كاف

- تشابك

- تماما

- الكيانات

- بيئي

- معادلات

- عصر

- خطأ

- أخطاء

- خاصة

- جوهر

- أساسيا

- تقدير

- تقديرات

- الأثير (ETH)

- حتى

- في النهاية

- كل شخص

- الجميع

- كل شىء

- دقيق

- مثال

- إلا

- تبادل

- إثارة

- يوجد

- توقع

- متوقع

- انفجار

- الأسي

- مدد

- جدا

- مواجهة

- عومل

- العوامل

- بإنصاف

- مشهور

- بعيدا

- ساحر

- الأزياء

- FAST

- أسرع

- مفضل

- الميزات

- قليل

- أقل

- حقل

- تين

- حارب

- الشكل

- نهائي

- العثور على

- الاسم الأول

- نوبات

- خمسة

- النكهات

- معيب

- مرونة

- التقليب

- في حالة

- القوة

- قبل كل شيء

- إلى الأمام

- وجدت

- أربعة

- الفرنسية

- تبدأ من

- بالإضافة إلى

- تماما

- وظائف

- إضافي

- مستقبل

- الفجوات

- توليد

- يولد

- حقيقي

- دولار فقط واحصل على خصم XNUMX% على جميع

- يحصل

- الحصول على

- Go

- يذهب

- الذهاب

- خير

- شراء مراجعات جوجل

- حصلت

- الحكومات

- تجمع

- تخمين

- الإختراق

- قراصنة

- يحدث

- أصعب

- أجهزة التبخير

- مزيج

- يملك

- وجود

- he

- رئيس

- قلب

- إخفاء

- مرتفع

- نفسه

- عقد

- نابعة من الداخل

- غطاء محرك السيارة

- كيفية

- لكن

- HTTPS

- مئات

- الضجيج

- i

- IBM

- فكرة

- الأفكار

- if

- تنفيذ

- تطبيقات

- مستحيل

- تحسينات

- in

- تتضمن

- يشمل

- القيمة الاسمية

- في ازدياد

- معلومات

- مطلع

- معهد

- الأعداد الصحيحة

- مؤقت

- داخلي

- إلى

- إدخال

- حدس

- حدسي

- IP

- IT

- انها

- م

- احتفظ

- القفل

- مفاتيح

- نوع

- معرفة

- معروف

- وضعت

- كبير

- اسم العائلة

- الى وقت لاحق

- قيادة

- زعيم

- يؤدي

- الأقل

- ليد

- اليسار

- شرعي

- الطول

- أقل

- مثل

- أرجحية

- على الأرجح

- محدود

- وصلات

- القليل

- حي

- سجل

- اللوغاريتمات

- منطقي

- طويل

- وقت طويل

- يعد

- أطول

- بحث

- أبحث

- تلوح في الأفق

- فقد

- الكثير

- صنع

- حجم

- المحافظة

- رائد

- جعل

- يصنع

- القيام ب

- إدارة

- مدير

- التلاعب

- الشركات المصنعة

- كثير

- مارس

- مارس 2015

- التسويق

- رياضي

- علماء الرياضيات

- مصفوفة

- أمر

- ماكس العرض

- مايو..

- ماكينزي

- تعني

- يعني

- قياس

- الإجراءات

- آلية

- مكبر الصوت : يدعم، مع دعم ميكروفون مدمج لمنع الضوضاء

- مجرد

- الرسالة

- مايكل

- مایکروسافت

- ربما

- مليون

- دقيقة

- معهد ماساتشوستس للتكنولوجيا

- تقدم

- وحدات

- محمد

- شهر

- الأكثر من ذلك

- أكثر

- خطوة

- انتقل

- التحركات

- يتحرك

- كثيرا

- تضاعف

- ضرب

- يجب

- الاسم

- عين

- الطبيعة

- تقريبا

- ضروري

- ضرورة

- حاجة

- بحاجة

- صاف

- الشبكات

- أبدا

- مع ذلك

- جديد

- نيويورك

- جامعة نيويورك

- التالي

- نيست

- لا

- ضجيج

- وأشار

- ملاحظة

- الآن

- عدد

- موضوع

- التزام

- محيط

- of

- الوهب

- غالبا

- أقدم

- on

- ONE

- منها

- online

- فقط

- افتتح

- تشغيل

- التفاؤل

- or

- طلب

- أصلي

- أخرى

- أخرى

- لنا

- خارج

- فوق

- بين عشية وضحاها

- حزمة

- مدفوع

- ورق

- مساواة

- جزء

- خاص

- الشراكة

- مسار

- أنماط

- الند

- مجتمع

- نفذ

- أداء

- تنفيذ

- ربما

- فترة

- بيتر

- بيتر شور

- مرحلة جديدة

- مادي

- فيزياء

- اختيار

- صورة

- قطعة

- تخطيط

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- لاعبين

- المزيد

- البوينت

- نقاط

- الرائج

- ممكن

- محتمل

- يحتمل

- قوة

- PQC

- عملية

- واقعي

- إعداد

- رئيس

- الضغط

- جميل

- منع

- رئيسي

- أولويات

- خاص

- المفتاح الخاص

- المحتمل

- المشكلة

- مشاكل

- الإجراءات

- عملية المعالجة

- معالجة

- المنتج

- ادارة المنتج

- الإنتــاج

- المنتجات

- محترف

- المهنيين

- البروفيسور

- التقدّم

- تنفيذ المشاريع

- توقعات

- واعد

- اقتراحات

- المقترح

- حماية

- الحماية والوقاية

- جمهور

- مفتاح العام

- دفع

- وضع

- كوانتماجازين

- الكميات

- كمية

- كمية

- كمبيوتر الكم

- أجهزة الكمبيوتر الكم

- الاحصاء الكمية

- نقاط الكم

- تشابك الكم

- فيزياء الكم

- و qubit

- المكدسة

- سؤال

- الأسئلة المتكررة

- R

- سباق

- فدية

- طفح جلدي

- معدل

- نسبة

- استعداد

- أدرك

- تحقيق

- موصى به

- سجل

- تخفيض

- يقلل

- تقليص

- منتظم

- صدر

- ذات الصلة

- الموثوقية

- الخدمة الموثوقة

- المتبقية

- لاحظ

- ممثلة

- تطلب

- مطلوب

- بحث

- البحث والتطوير

- مجموعة بحث

- الباحثين

- مقاومة

- النتائج

- مراجعة

- استعرض

- النوادي الثرية

- تخلص من

- حق

- ارتفاع

- المخاطرة

- قوي

- الجذور

- آر إس إيه

- يجري

- s

- خزنة

- قال

- نفسه

- قول

- علوم

- علوم

- سكوت

- بحث

- الثاني

- تأمين

- أمن

- الباحثين الأمن

- انظر تعريف

- بدا

- رأيت

- حدد

- مختار

- مرسل

- كبير

- إحساس

- جدي

- عدة

- بقسوة

- sha3

- شانون

- مشاركة

- ينبغي

- توقيع

- التوقيعات

- السيليكون

- مماثل

- الاشارات

- منذ

- عزباء

- حالة

- صغير

- الأصغر

- So

- تطبيقات الكمبيوتر

- الحلول

- حل

- بعض

- قليلا

- في مكان ما

- مصدر

- الفضاء

- تختص

- سرعة

- الربيع

- مستقر

- التقييس

- موحدة

- بدء

- الطلائعية

- بدأت

- ابتداء

- الولايه او المحافظه

- المحافظة

- سرقة

- السيقان

- لا يزال

- قلة النوم

- قصتنا

- استراتيجيات

- الإستراتيجيات

- قوة

- خيط

- سعي

- بناء

- مدروس

- النجاح

- هذه

- الصيف

- سوبر تشارج

- تراكب

- مفترض

- قمع

- البقاء على قيد الحياة

- نجا

- مقايضة

- سويسرا

- رموز

- نظام

- أنظمة

- T

- أخذ

- يأخذ

- الحديث

- تقني

- تقنيات

- التكنولوجيا

- تكنولوجيا

- من

- أن

- •

- المستقبل

- أمن

- الدولة

- من مشاركة

- منهم

- أنفسهم

- نظرية

- هناك.

- تشبه

- هم

- الأشياء

- اعتقد

- هذا الأسبوع

- هؤلاء

- على الرغم من؟

- فكر

- الآلاف

- التهديد

- ثلاثة

- عبر

- وهكذا

- تكتكة

- نمر

- الوقت

- مرات

- إلى

- اليوم

- اليوم

- سويا

- استغرق

- أداة

- أدوات

- تيشرت

- 5 الأعلى

- تماما

- تقليدي

- عبور

- انتقال

- الانتقال

- المحاصرين

- صحيح

- محاولة

- يحاول

- اثنان

- أنواع

- غير مؤكد

- مع

- فهم

- لسوء الحظ

- جامعة

- غير معروف

- حتى

- تحديث

- تحديث

- إلحاح

- تحث

- قابليتها للاستخدام

- تستخدم

- مستعمل

- يستخدم

- استخدام

- متنوع

- تشكيلة

- ناقلات

- ناقلات

- الإصدارات

- جدا

- رذيلة

- Vice President

- حجم

- نقاط الضعف

- الضعيفة

- W

- انتظر

- تريد

- يريد

- تحذير

- وكان

- طريق..

- we

- أسبوع

- كان

- ابحث عن

- متى

- في حين

- سواء

- التي

- في حين

- كامل

- على نحو واسع

- على نطاق أوسع

- ويكيبيديا

- سوف

- مستعد

- الشتاء

- مع

- بدون

- كلمة

- كلمات

- للعمل

- سير العمل

- عامل

- العالم

- قلق

- أسوأ

- أسوأ

- قيمة

- سنوات

- نيويورك

- لصحتك!

- حل متجر العقارات الشامل الخاص بك في جورجيا

- موقع YouTube

- زفيرنت

- زيوريخ