Desværre har vi haft brug for at dække DEADBOLT ransomware flere gange før om nøgen sikkerhed.

I næsten to år allerede har denne nichespiller i ransomware-cyberkriminalitetsscenen hovedsageligt forgrebet sig på hjemmebrugere og små virksomheder på en meget anderledes måde end de fleste nutidige ransomware-angreb:

Hvis du var involveret i cybersikkerhed for omkring ti år siden, da ransomware først begyndte at blive en massiv pengespinner for cyberunderverdenen, vil du uden forkærlighed huske de "store navnemærker" af ransomware dengang: CryptoLocker, Locky, TeslaCrypt, Og mange flere.

Typisk stolede de tidlige aktører i ransomware-forbrydelsen på at kræve næsten-overkommelige-hvis-du-springer-på-puben-for-en-måned-eller-tre afpresningsbetalinger fra lige så mange individer, som de kunne.

I modsætning til nutidens major-league ransomware skurke, som du kan opsummere som "formål at afpresse virksomheder for millioner af dollars hundredvis af gange", gik de tidlige spillere ned af en mere forbrugerorienteret rute "afpresser millioner af mennesker for $300 hver" (eller $600 eller $1000 - beløbene varierede).

Ideen var enkel: ved at kryptere dine filer lige der på din egen bærbare computer, behøvede skurkene ikke at bekymre sig om internet-uploadbåndbredde og forsøge at stjæle alle dine filer, så de kunne sælge dem tilbage til dig senere.

De kunne lade alle dine filer sidde foran dig, tilsyneladende i almindeligt syn, men alligevel totalt ubrugelige.

Hvis du for eksempel forsøgte at åbne et kodet dokument med dit tekstbehandlingsprogram, ville du enten se ubrugelige sider fulde af digital strimlet kål eller en popup-meddelelse, der undskyldte, at appen ikke genkendte filtypen og ikke kunne åbne det overhovedet.

Computeren virker, data gør det ikke

Normalt ville skurkene gå ud af deres måde at forlade dit operativsystem og dine apps intakte og fokusere på dine data i stedet for.

De ønskede faktisk ikke, at din computer stoppede helt med at fungere, af flere vigtige grunde.

For det første ønskede de, at du skulle se og føle smerten over, hvor tæt på, men alligevel så langt væk, dine dyrebare filer var: dine bryllupsbilleder, babyvideoer, selvangivelser, universitetskurser, debitorer, kreditorer og alle de andre digitale data, du Jeg havde tænkt på at tage backup i flere måneder, men var ikke helt nået til det endnu.

For det andet ønskede de, at du skulle se den afpresningsseddel, de havde efterladt MED KÆMPE BOGSTAVER MED DRAMATISKE BILLEDER, installeret som dit skrivebordsbaggrund, så du ikke kunne gå glip af det, komplet med instruktioner om, hvordan du erhverver de kryptomønter, du skal købe tilbage dekrypteringsnøglen for at afkode dine data.

For det tredje ville de sikre sig, at du stadig kunne komme online i din browser, først for at udføre en forgæves søgning efter "hvordan man gendannes fra XYZ ransomware uden at betale", og derefter, efterhånden som modløshed og desperation satte ind, for at få fat i en kammerat du vidste kunne hjælpe dig med cryptocurrency-delen af redningsaktionen.

Desværre viste de tidlige spillere i dette modbydelige kriminelle plot, især CryptoLocker-banden, sig at være temmelig pålidelige til at svare hurtigt og præcist til ofre, der betalte, og opnåede en slags "ære blandt tyvene" omdømme.

Dette så ud til at overbevise nye ofre om, at selv om alt det at betale op brændte et kæmpe hul i deres økonomi i den nærmeste fremtid, og at det var lidt som at lave en aftale med djævelen, ville det højst sandsynligt få deres data tilbage.

Moderne ransomware-angreb har derimod typisk til formål at sætte alle computere i hele virksomheder (eller skoler, eller hospitaler, eller kommuner eller velgørende organisationer) på stedet på samme tid. Men at skabe dekrypteringsværktøjer, der fungerer pålideligt på tværs af et helt netværk, er en overraskende vanskelig softwareingeniøropgave. Faktisk er det en risikabel forretning at få dine data tilbage ved at stole på skurkene. I den 2021 Sophos Ransomware-undersøgelse1/2 af ofrene, der betalte, mistede mindst 1/3 af deres data, og 4 % af dem fik slet intet tilbage. I 2022, fandt vi ud af, at halvvejspunktet var endnu værre, idet 1/2 af dem, der betalte, mistede 40 % eller mere af deres data, og kun 4 % af dem fik alle deres data tilbage. I det berygtede Kolonial rørledning ransomware-angreb, sagde firmaet, at det ikke ville betale sig, og så forkastede det notorisk over $4,400,000 alligevel, kun for at opdage, at dekrypteringsværktøjet, som de kriminelle leverede, var for langsomt til at kunne bruges. Så de endte med alle de inddrivelsesomkostninger, de ville have haft, hvis de ikke havde betalt skurkene, plus et beløb på 4.4 millioner dollars, der så godt som skyllede ned i afløbet. (Utroligt nok, og tilsyneladende på grund af dårlig operationel cybersikkerhed fra de kriminelle, FBI kom sig til sidst omkring 85% af bitcoins, der udbetales af Colonial. Stol dog ikke på den slags resultater: sådanne store clawbacks er en sjælden undtagelse, ikke reglen.)

En lukrativ niche

Det ser ud til, at DEADBOLT-skurkene har fundet en lukrativ niche deres egne, hvorved de ikke behøver at bryde ind i dit netværk og arbejde sig ind på alle computere på det, og de behøver ikke engang at bekymre sig om at snige malware ind på din bærbare computer eller nogen af de almindelige computere i din husstand, kontor eller begge dele.

I stedet bruger de globale netværksscanninger til at identificere ikke-patchede NAS-enheder (netværk vedhæftet opbevaring), typisk dem fra den store leverandør QNAP, og direkte scramble alt på din filserverenhed uden at røre noget andet på dit netværk.

Ideen er, at hvis du bruger din NAS, som de fleste gør derhjemme eller i en lille virksomhed – til sikkerhedskopier og som primær lagring til store filer såsom musik, videoer og billeder – så er det at miste adgangen til alt på din NAS. sandsynligvis være mindst lige så katastrofalt som at miste alle filerne på alle dine bærbare og stationære computere, eller måske endnu værre.

Fordi du sandsynligvis lader din NAS-enhed være tændt hele tiden, kan skurkene bryde ind, når de vil, inklusive når det er højest sandsynligt, at du sover; de behøver kun at angribe én enhed; de behøver ikke bekymre dig om du bruger Windows- eller Mac-computere...

…og ved at udnytte en ikke-patchet fejl i selve enheden, behøver de ikke at narre dig eller nogen andre i dit netværk til at downloade en mistænkelig fil eller klikke videre til et tvivlsomt websted for at få deres første fodfæste.

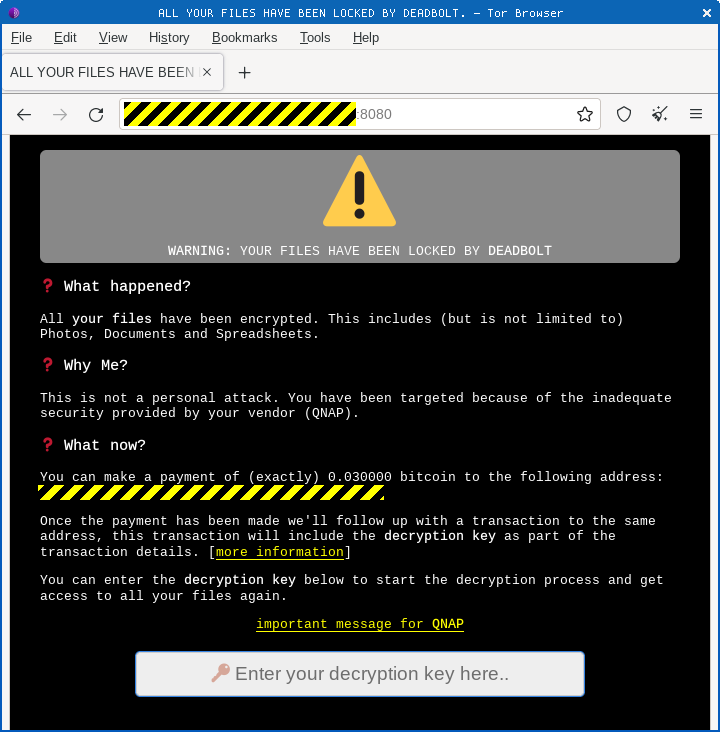

Svindlerne behøver ikke engang at bekymre sig om at få en besked til dig via e-mail eller dit skrivebordsbaggrund: de omskriver login-siden i din NAS-enheds webgrænseflade, så snart du næste gang prøver at logge på, måske for at finde ud af hvorfor alle dine filer er rodet, du får en ansigtsfuld afpresning efterspørgsel.

Endnu mere lusket har DEADBOLT-skurkene fundet ud af en måde at håndtere dig på, som undgår enhver e-mail-korrespondance (muligvis sporbar), kræver ingen mørke webservere (potentielt kompliceret) og omgår enhver forhandling: det er deres måde, eller datamotorvejen.

Kort sagt, hvert offer bliver præsenteret for en engangs Bitcoin-adresse, som de får besked på at sende BTC 0.03 til (i øjeblikket [2022-10-21] lige under $600):

Selve transaktionen fungerer både som en besked ("Jeg har besluttet at betale op") og som selve betalingen ("og her er midlerne").

Svindlerne sender dig så $0 til gengæld - en transaktion, der ikke har noget økonomisk formål, men som indeholder en kommentar på 32 tegn. (Bitcoin-transaktioner kan indeholde yderligere data i felt kendt som OP_RETURN der ikke overfører midler, men kan bruges til at inkludere kommentarer eller noter.)

Disse 32 tegn er hexadecimale cifre, der repræsenterer en 16-byte AES-dekrypteringsnøgle, der er unik for din kodede NAS-enhed.

Du indsætter den hexadecimale kode fra BTC-transaktionen på ransomware-"login-siden", og processen starter et dekrypteringsprogram, der er efterladt af skurkene, der dekrypterer (håber du!) alle dine data.

Ring til politiet!

Men her er et fascinerende twist til denne fortælling.

Det hollandske politi, der arbejder sammen med et firma med ekspertise i kryptovaluta, fandt på en deres eget luskede trick for at modvirke DEADBOLT-kriminelles luskeri.

De bemærkede, at hvis et offer sendte en Bitcoin-betaling for at tilbagekøbe dekrypteringsnøglen, svarede skurkene tilsyneladende med dekrypteringsnøglen, så snart BTC-betalingstransaktionen ramte Bitcoin-netværket på jagt efter nogen til at "mine" den ...

…i stedet for at vente, indtil nogen i Bitcoin-økosystemet rapporterede, at de faktisk havde mineret transaktionen og dermed bekræftet den for første gang.

Med andre ord, for at bruge en analogi, lader skurkene dig gå ud af deres butik med produktet, før de venter på, at din kreditkortbetaling går igennem.

Og selvom du ikke udtrykkeligt kan annullere en BTC-transaktion, kan du sende to modstridende betalinger på samme tid (det, der i jargonen er kendt som et "dobbeltforbrug"), så længe du er glad for, at den første til at få hentet, mineret og "bekræftet" er den, der vil gå igennem og i sidste ende blive accepteret af blockchain.

Den anden transaktion vil i sidste ende blive kasseret, fordi Bitcoin ikke tillader dobbeltforbrug. (Hvis det gjorde det, kunne systemet ikke fungere.)

Løst sagt, så snart Bitcoin-minearbejdere ser, at en endnu ikke-behandlet transaktion involverer midler, som en anden allerede har "mineret", holder de simpelthen op med at arbejde på den ufærdige transaktion, med den begrundelse, at den nu er værdiløs for dem.

Der er ingen altruisme involveret her: når alt kommer til alt, hvis størstedelen af netværket allerede har besluttet at acceptere den anden transaktion og at omfavne den i blockchainen som "den, fællesskabet accepterer som gyldig", er den modstridende transaktion, der ikke er gået. gennem endnu er værre end ubrugelig til minedriftsformål.

Hvis du fortsætter med at forsøge at behandle den modstridende transaktion, så selvom du med succes "miner" den i sidste ende, vil ingen acceptere din anden-efter-post-bekræftelse, fordi der ikke er noget i det for dem at gøre det...

…så du ved på forhånd, at du aldrig får nogen transaktionsgebyrer eller Bitcoin-bonus for dit overflødige minearbejde, og du ved derfor på forhånd, at det ikke nytter noget at spilde tid eller elektricitet på det.

Så længe ingen person (eller minepulje eller kartel af minepuljer) nogensinde kontrollerer mere end 50 % af Bitcoin-netværket, bør ingen nogensinde være i stand til at kræve tid og energi nok til at "afbekræfte" en allerede accepteret transaktion ved at skabe en ny kæde af bekræftelser, der overgår alle de eksisterende.

Tilbyd flere penge...

I betragtning af at vi lige nævnte transaktionsgebyrer, du kan sikkert se, hvor det går hen.

Når en minearbejder med succes bekræfter en transaktion, der i sidste ende bliver accepteret på blockchain (faktisk et bundt af transaktioner), får de en belønning i nyslåede bitcoins (i øjeblikket er beløbet BTC6.25), plus alle de gebyrer, der tilbydes for hver transaktion i pakken.

Med andre ord kan du tilskynde minearbejdere til at prioritere din transaktion ved at tilbyde at betale lidt mere i transaktionsgebyrer end alle andre...

…eller hvis du ikke har travlt, kan du tilbyde et lavt transaktionsgebyr og få langsommere service fra minesamfundet.

Faktisk, hvis du virkelig er ligeglad med, hvor lang tid det tager, kan du tilbyde at betale nul bitcoins som et transaktionsgebyr.

Hvilket er, hvad de hollandske betjente gjorde for 155 ofre fra 13 forskellige lande, der havde bedt om hjælp til at få deres data tilbage.

De sendte 155 betalinger ud fra deres eget udvalg af BTC-adresser til skurkene, der alle tilbød at betale transaktionsgebyrer på nul.

Svindlerne, der tilsyneladende stolede på en scriptet, automatisk proces, sendte straks dekrypteringsnøglerne tilbage.

Da politiet havde fået hver dekrypteringsnøgle, sendte de straks en "dobbelt-forbrug" transaktion ud...

…denne gang med et fristende gebyr, der tilbydes til gengæld for at betale de samme midler, som de oprindeligt tilbød skurkene tilbage til sig selv i stedet for!

Gæt hvilke transaktioner, der først fik minearbejdernes opmærksomhed? Gæt hvilke der blev bekræftet? Gæt, hvilke transaktioner der ikke blev til noget?

De foreslåede betalinger til de kriminelle blev droppet som varme kartofler af Bitcoin-samfundet, før skurkene fik løn, men efter de havde afsløret dekrypteringsnøglerne.

Engangsresultat

Gode nyheder…

… bortset fra, selvfølgelig, at denne fælde (det er ikke et trick, hvis det er lovligt!) ikke vil fungere igen.

Desværre er alt, hvad skurkene skal gøre i fremtiden, at vente, indtil de kan se, at deres betalinger er bekræftet, før de svarer med dekrypteringsnøglerne, i stedet for at udløse straks ved den første optræden af hver transaktionsanmodning.

Ikke desto mindre politiet overlistet skurkene denne gang, og 155 personer fik deres data tilbage for ingenting.

Eller i det mindste for næsten ingenting – der er den lille sag om transaktionsgebyrerne, der var nødvendige for at få planen til at fungere, selvom i det mindste ingen af disse penge gik direkte til skurkene. (Gebyrerne går til minearbejderne for hver transaktion.)

Det kan være et forholdsvis beskedent resultat, og det kan være en engangssejr, men vi roser det alligevel!

Mangler du tid eller ekspertise til at tage sig af cybersikkerhedstrusler? Bekymret for, at cybersikkerhed vil ende med at distrahere dig fra alle de andre ting, du skal gøre?

Lær mere om Sophos Managed Detection and Response:

24/7 trusselsjagt, detektion og reaktion ▶

- blockchain

- coingenius

- mod-hack

- cryptocurrency

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- Dødbolt

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- hollandsk politi

- firewall

- Kaspersky

- Lov og orden

- malware

- Mcafee

- Naked Security

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- ransomware

- VPN

- website sikkerhed

- zephyrnet

![S3 Ep124: Når såkaldte sikkerhedsapps bliver useriøse [lyd + tekst]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)

![S3 Ep122: Stop med at kalde ethvert brud for "sofistikeret"! [Lyd + tekst]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep122-stop-calling-every-breach-sophisticated-audio-text-360x174.png)