Letzte Woche hat die US-Börsenaufsicht SEC (Securities and Exchange Commission) angekündigt neue und ziemlich strenge Regeln für die Offenlegung von Cybersicherheitsverstößen für alle Personen oder Unternehmen, die in ihren regulatorischen Zuständigkeitsbereich fallen.

Die SEC wurde übrigens auf dem Höhepunkt der US-amerikanischen Weltwirtschaftskrise in den 1930er Jahren gegründet, mit dem Ziel, die Art unregulierter Spekulation zu verhindern, die zu dem führte, was als bekannt wurde Schwarzer Donnerstag, der berüchtigte Wall-Street-Crash vom 24. Oktober 1929.

In ihrer eigene Worte:

Die Aufgabe der SEC besteht darin, Anleger zu schützen. Aufrechterhaltung fairer, geordneter und effizienter Märkte; und die Kapitalbildung erleichtern.

Die SEC ist bestrebt, ein Marktumfeld zu fördern, das das Vertrauen der Öffentlichkeit verdient.

Einfach ausgedrückt: Wenn Sie ein Unternehmen leiten, das Aktien der Öffentlichkeit anbietet, müssen Sie die Regeln und Vorschriften der SEC einhalten, die Ihren Anlegern eine Art Schutz vor unbegründeten Behauptungen bieten sollen, die einen Vorschlag unaufrichtig verbreiten oder die das Ausmaß des damit verbundenen Risikos heimlich falsch darstellen.

Wie Sie sich vorstellen können, insbesondere in einer Online-Welt, in der Ransomware-Verstöße ein Unternehmen über Nacht zum digitalen Stillstand bringen können und in der sogar mehrere Millionen Dollar ausgegeben werden Erpressungszahlung Ein „Wiederherstellungsprogramm“ an die Angreifer reicht möglicherweise nicht aus, um die Dinge wieder in Gang zu bringen …

…Versäumnisse im Bereich der Cybersicherheit können dramatische, langfristige Auswirkungen auf den Wert einer Unternehmensinvestition haben.

Geld mit Drohungen verlangen

Bei Ransomware-Angriffen stehlen Cyberkriminelle heutzutage häufig zunächst Kopien Ihrer Trophäendaten, insbesondere einschließlich Mitarbeiter- und Kundendaten, und verschlüsseln dann Ihre Kopien derselben Dateien, wodurch Sie in ein doppeltes Cybersicherheitsdrama hineingequetscht werden.

Sie haben Ihre Dateien, in der Regel jede Menge Daten, die Sie geheim halten mussten und von denen Sie wahrscheinlich ganz offen versprochen hatten, dass sie Ihnen anvertraut werden könnten.

Aber Sie haben diese Dateien im eigentlichen Sinne nicht mehr.

Ironischerweise können Sie bei einem typischen Dateiverschlüsselungs-Ransomware-Angriff sehen, dass alle Ihre Dateien immer noch dort liegen, oft mit erhaltenen ursprünglichen Dateinamen, scheinbar genau dort in Klickweite, aber beim Versuch, sie zu öffnen, von keinem größeren Nutzen sind als ein digitaler Stapel davon zerkleinerter Kohl.

Aufgrund dieses Double-Play-Szenarios Ransomware ist heutzutage nicht ganz das richtige Wort, wenn man bedenkt, dass es sich bei einem Lösegeld um einen Betrag handelt, den man für die sichere Rückkehr einer Person oder Sache zahlt, die man zurückhaben möchte, sei es eine Entführung mittelalterlicher Monarch oder ein Haufen davon Datendateien des 21. Jahrhunderts.

Schließlich können sich die heutigen „Ransomware-Angriffe“ auf unterschiedliche Weise entfalten, darunter:

- Tippe A. Ihre Dateien sind gesperrt und nur die Gauner haben den Entschlüsselungsschlüssel. Wenn Sie die Erpressungsgebühr zahlen, werden Ihnen die Betrüger (so heißt es zumindest) nicht nur den Schlüssel schicken, sondern auch darüber schweigen, was passiert ist, sodass Sie nicht zugeben müssen, dass Ihr vorübergehender Geschäftsausfall auf einen Cybereinbruch zurückzuführen ist. Wenn Sie die Zahlung verweigern, sind Sie auf sich allein gestellt. Unternehmen ohne einen praktikablen Disaster-Recovery-Plan könnten ihr Geschäft möglicherweise nie wieder in Gang bringen.

- Typ B. Ihre Dateien werden kopiert und die Gauner haben sie alle. Bezahlen Sie die Erpressungsgebühr und sie werden die gestohlenen Daten löschen (so heißt es zumindest), um Sie vor Klagen wegen Datenschutzverletzungen durch Mitarbeiter und Kunden zu schützen, um zu verhindern, dass die Aufsichtsbehörden zu tief graben, und um Ihnen dabei zu helfen, Ihren Ruf intakt zu halten. Wenn Sie die Zahlung verweigern, geraten Sie in den Fokus der Öffentlichkeit und werden als eine Organisation entlarvt, der man nicht trauen kann.

- Typ C. Beide der oben genannten.

Wie Sie sehen, können Angriffe vom Typ B auch dann durchgeführt werden, wenn es den Kriminellen nicht gelingt oder sie das Risiko eines Versuchs nicht eingehen wollen, in Ihr Netzwerk einzudringen und sich direkt Zugriff auf alle Dateien auf Ihren eigenen Laptops oder Desktops zu verschaffen und Server.

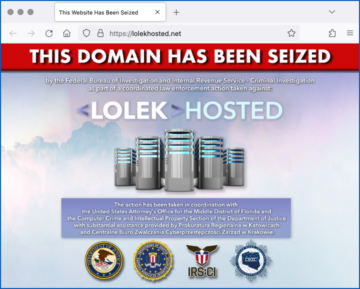

In der jüngsten MOVEit-AngriffeBeispielsweise erlangten Cyberkriminelle, die angeblich unter dem Banner der berüchtigten Clop-Ransomware-Bande arbeiteten, riesige Mengen privater Daten von zahlreichen hochkarätigen Organisationen, ohne diese Organisationen jedoch direkt zu verletzen.

Stattdessen gingen die Kriminellen gegen Drittdienstleistungsunternehmen wie Lohn- und Gehaltsabrechnungsdienstleister vor, die Kopien der Trophäendaten dieser Organisationen mithilfe des Datenverwaltungsprodukts eines Viertanbieters MOVEit Transfer und seines Online-Äquivalents MOVEit Cloud übertragen und gespeichert haben:

Und Angriffe vom Typ A können von Cyberkriminellen, die nicht riskieren wollen, entdeckt zu werden, wenn sie versuchen, große Datenmengen hochzuladen, schnell und direkt ausgeführt werden, ohne dass zuvor eine Datei-Exfiltration erforderlich ist.

Einige Betrüger verfolgen diesen Ansatz, da jeder unerwartete Anstieg des ausgehenden Netzwerkverkehrs ein beliebter Indikator für eine Kompromittierung (IoC) ist, auf den Unternehmen achten müssen.

Bei Ransomware-Angriffen vom Typ A müssen die Kriminellen überhaupt keinen ausgehenden Netzwerkverkehr erzeugen – nicht einmal, um die Kontrolle über die magischen Entschlüsselungsschlüssel für jeden Computer zu behalten.

Sie können, asymmetrisch verschlüsseln Diese Hauptschlüssel werden mithilfe eines öffentlichen Schlüssels, für den nur sie über den entsprechenden privaten Schlüssel verfügen, in Dateien umgewandelt, die auf jedem betroffenen Computer zurückbleiben.

Was ein öffentlicher Schlüssel gesperrt hat, kann durch diesen öffentlichen Schlüssel nicht entsperrt werden; Das kann nur der Inhaber des passenden privaten Schlüssels. (Stellen Sie sich ein unverschlossenes Vorhängeschloss vor: Jeder kann es schließen, aber nur die Person mit dem physischen Schlüssel kann es wieder öffnen.)

Somit sind die Hauptschlüsseldaten sofort sichtbar, für Sie jedoch ohne den erforderlichen privaten Schlüssel, den die Angreifer im Voraus offline erstellt haben, nutzlos.

Alles, was die Betrüger tun müssen, ist, eine Nachricht zu hinterlassen, die Ihnen sagt, wie Sie mit ihnen in Kontakt treten können, um mit den „Verhandlungen“ über den Kauf des privaten Schlüssels von ihnen zu beginnen.

Wann ist ein Ransomware-Angriff ein meldepflichtiger Verstoß?

Eine Sache, die nie offensichtlich war, ist die Art und Weise, wie sich Ransomware-Angriffe und bestehende Vorschriften zu Datenschutzverletzungen überschneiden.

Wenn Sie von einem Typ-A-Angriff betroffen sind, es aber keine Beweise dafür gibt, dass unverschlüsselte Daten herausgefiltert wurden, Sie über Nacht erfolgreich aus Backups wiederherstellen und Ihr Unternehmen schnell wieder auf Kurs kommen …

…sollten Sie gezwungen sein, es jemandem zu sagen, und wenn ja, welche anderen Arten und Ausmaße von Malware-Infektionen oder Datenbeschädigungen sollten ebenfalls gemeldet werden?

Wenn Sie von einem Typ-B-Angriff betroffen sind und die Betrüger umgehend entlohnt haben, neigen Sie dazu zu glauben, dass sie die Daten tatsächlich gelöscht haben, sodass sie sie nicht mehr weitergeben können …

…können Sie es vernünftigerweise als keinen Verstoß bezeichnen, da die Daten offenbar von den Angreifern „unverletzt“ waren und somit letztendlich kein Schaden angerichtet wurde?

In der Tat, wenn Sie aus irgendeinem Grund eine Gebühr für Cybererpressung zahlen ...

…sollten Sie dies in jedem Fall offenlegen, auch wenn das Strafrecht dies nicht vorschreibt?

Leider, aber verständlich, wenn man bedenkt, dass es sich hierbei um eine Erstankündigung der SEC handelt Pressemitteilung geht nicht so ins Detail.

Stattdessen heißt es lediglich, dass diejenigen, die in seinen Zuständigkeitsbereich fallen, als bezeichnet werden Registranten, sind:

[…verpflichtet], wesentliche Cybersicherheitsvorfälle offenzulegen, von denen sie betroffen sind, und jährlich wesentliche Informationen über ihr Cybersicherheitsrisikomanagement, ihre Strategie und ihre Governance offenzulegen.

Die neuen Regeln erfordern, dass Registranten […] jeden Cybersicherheitsvorfall offenlegen, den sie als wesentlich erachten, und die wesentlichen Aspekte der Art, des Umfangs und des Zeitpunkts des Vorfalls sowie seine wesentlichen Auswirkungen oder einigermaßen wahrscheinlichen wesentlichen Auswirkungen auf den Registranten beschreiben.

[Die Offenlegung] ist in der Regel vier Werktage, nachdem ein Registrant feststellt, dass ein Cybersicherheitsvorfall wesentlich ist, fällig.

Die Offenlegung kann sich verzögern, wenn der Generalstaatsanwalt der Vereinigten Staaten feststellt, dass eine sofortige Offenlegung ein erhebliches Risiko für die nationale oder öffentliche Sicherheit darstellen würde, und der Kommission diese Feststellung schriftlich mitteilt.

Sollte es beispielsweise als „wesentliche Auswirkung“ angesehen werden, Cyber-Erpresser vom Typ B auszuzahlen, weil man nie wirklich sicher sein kann, dass die Gauner nicht zurückkommen, um mehr zu verlangen, oder dass die Daten, die sie gestohlen haben, nicht von jemand anderem gestohlen wurden, während sie es tun Hatten Sie unbefugten Zugriff darauf?

Sollte es als „wesentliche Auswirkung“ angesehen werden, von Ransomare-Kriminellen des Typs A angegriffen zu werden, und wenn ja, welche Richtlinien sollten für das Ausmaß des Angriffs gelten?

Wie viele Computer müssten beispielsweise in einem Unternehmen mit einem Netzwerk von 100 Computern im Verlauf eines einzigen Ransomware-Vorfalls verschlüsselt werden, damit davon ausgegangen werden kann, dass der Angriff das Unternehmen mehr als nur den Nebeneffekten ausgesetzt hat? einige beschädigte Dateien?

Sagen Sie Ihre Meinung in den Kommentaren unten…

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Automobil / Elektrofahrzeuge, Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- BlockOffsets. Modernisierung des Eigentums an Umweltkompensationen. Hier zugreifen.

- Quelle: https://nakedsecurity.sophos.com/2023/07/31/sec-demands-four-day-disclosure-limit-for-cybersecurity-breaches/

- :hast

- :Ist

- :nicht

- :Wo

- $UP

- 1

- 100

- 15%

- 24

- 25

- 700

- a

- LiveBuzz

- oben

- Absolute

- Zugang

- berührt das Schneidwerkzeug

- eingestehen

- vorantreiben

- Nach der

- aufs Neue

- gegen

- Ziel

- Alle

- angeblich

- ebenfalls

- Beträge

- an

- und

- Ankündigung

- jährlich

- jedem

- jemand

- Ansatz

- SIND

- AS

- Aspekte

- At

- Attacke

- Anschläge

- Rechtsanwalt

- Generalstaatsanwalt

- Autor

- Auto

- b

- Zurück

- wieder auf Kurs

- background-image

- Sicherungen

- banner

- Grundlage

- BE

- wurde

- weil

- war

- hinter

- Glauben

- Grenze

- Boden

- gebunden

- Verletzung

- Verstöße

- Break

- bringen

- Geschäft

- Unternehmen

- aber

- Kaufe

- by

- CAN

- Hauptstadt

- Kapitalbildung

- durchgeführt

- Fälle

- Center

- aus aller Welt

- klicken Sie auf

- Cloud

- Farbe

- wie die

- Bemerkungen

- Provision

- Unternehmen

- Unternehmen

- entsprechen

- Kompromiss

- Computer

- Computer

- betrachtet

- Smartgeräte App

- Kopien

- Dazugehörigen

- Korruption

- könnte

- Kurs

- Abdeckung

- Crash

- Kriminell

- Criminals

- Crooks

- Kunde

- Kundendetails

- Kunden

- Cyber-Kriminalität

- Cyber-Kriminelle

- Internet-Sicherheit

- technische Daten

- Datenmissbrauch

- Datenmanagement

- Tage

- definieren

- Verspätet

- Anforderungen

- Depression

- beschreiben

- Detail

- Details

- Bestimmung

- Bestimmen

- entschlossen

- DID

- anders

- digital

- Direkt

- Katastrophe

- Enthüllen

- Bekanntgabe

- Angaben

- Display

- Abstand

- do

- Tut nicht

- erledigt

- Nicht

- Drama

- dramatisch

- zwei

- jeder

- Effekten

- effizient

- sonst

- Mitarbeiter

- genug

- Arbeitsumfeld

- Äquivalent

- insbesondere

- Sogar

- Jedes

- Beweis

- Beispiel

- Austausch-

- Börsenkommission

- Exfiltration

- vorhandenen

- ERFAHRUNGEN

- ausgesetzt

- Erpressung

- Auge

- erleichtern

- Messe

- ziemlich

- Fallen

- Gebühr

- Reichen Sie das

- Mappen

- fest

- Vorname

- Aussichten für

- gezwungen

- Ausbildung

- Gründung

- vier

- häufig

- für

- Bande

- Allgemeines

- allgemein

- erzeugen

- bekommen

- bekommen

- ABSICHT

- gegeben

- Go

- gehen

- Governance

- groß

- Große Depression

- Richtlinien

- hätten

- passiert

- schaden

- Haben

- Höhe

- Hilfe

- hochkarätig

- Hit

- Halter

- schweben

- Ultraschall

- Hilfe

- HTML

- HTTPS

- riesig

- if

- Bild

- unmittelbar

- Impact der HXNUMXO Observatorien

- in

- Zwischenfall

- Geneigt

- Einschließlich

- Indikator

- berüchtigt

- Infektion

- Information

- Anfangs-

- in

- Investition

- Investoren

- beteiligen

- beteiligt

- IT

- SEINE

- nur

- Behalten

- Wesentliche

- Tasten

- bekannt

- Laptops

- grosse

- Recht

- Klagen

- lernen

- Verlassen

- geführt

- links

- Niveau

- wahrscheinlich

- LIMIT

- verschlossen

- langfristig

- länger

- aussehen

- Magie

- halten

- Malware

- verwalten

- Management

- viele

- Marge

- Markt

- Marktumfeld

- Märkte

- Master

- Abstimmung

- Ihres Materials

- max-width

- Kann..

- sinnvoll

- Nachricht

- könnte

- Ziel

- Geld

- mehr

- National

- nationale Sicherheit

- Natur

- notwendig,

- Need

- Netzwerk

- Netzwerktraffic

- hört niemals

- Neu

- nicht

- Andere

- normal

- vor allem

- berüchtigt

- und viele

- offensichtlich

- Oktober

- of

- WOW!

- Angebote

- Offline-Bereich.

- vorgenommen,

- on

- Online

- einzige

- XNUMXh geöffnet

- offen

- Betreiber

- or

- Organisation

- Organisationen

- Original

- Andere

- Ausfall

- über Nacht

- besitzen

- Alexander

- AUFMERKSAMKEIT

- zahlen

- Payroll

- Personen

- person

- physikalisch

- Ebene

- Plan

- Plato

- Datenintelligenz von Plato

- PlatoData

- Beliebt

- Pose

- Position

- BLOG-POSTS

- bereit

- Verhütung

- privat

- Private Key

- wahrscheinlich

- Produkt

- versprochen

- fördern

- Angebot

- Risiken zu minimieren

- Investoren schützen

- Sicherheit

- Anbieter

- Öffentlichkeit

- public Key

- setzen

- Schienen

- Ransom

- Ransomware

- Ransomware-Angriff

- Ransomware-Angriffe

- wirklich

- Grund

- kürzlich

- Erholung

- bezeichnet

- in Bezug auf

- Registranten

- Vorschriften

- Regulators

- Regulierungsbehörden

- relativ

- Ruf

- erfordern

- wiederherstellen

- Rückkehr

- Recht

- Risiko

- Risikomanagement

- Ohne eine erfahrene Medienplanung zur Festlegung von Regeln und Strategien beschleunigt der programmatische Medieneinkauf einfach die Rate der verschwenderischen Ausgaben.

- Laufen

- Safe

- Sicherheit

- gleich

- sagt

- Skalieren

- Waage

- Szenario

- Umfang

- SEK

- Securities

- Securities and Exchange Commission

- Sicherheitdienst

- sehen

- senden

- Sinn

- Fertige Server

- mehrere

- Shares

- Schild

- sollte

- Sehenswürdigkeit

- Single

- Sitzend

- So

- solide

- einige

- Jemand,

- etwas

- Spekulation

- Spitze

- Unser Team

- Anfang

- Staaten

- Immer noch

- Tisch

- gestohlen

- Stoppen

- gelagert

- Strategie

- Straße

- streng

- strebt

- wesentlich

- Erfolgreich

- so

- vermutet

- sicher

- SVG

- schnell

- Nehmen

- Reden

- erzählen

- vorübergehend

- als

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- Die US-amerikanische Börsenaufsichtsbehörde

- ihr

- Sie

- dann

- Dort.

- Diese

- vom Nutzer definierten

- Ding

- Denken

- basierte Online-to-Offline-Werbezuordnungen von anderen gab.

- fehlen uns die Worte.

- diejenigen

- Donnerstag

- So

- zeitliche Koordinierung

- zu

- heutigen

- auch

- Top

- aufnehmen

- verfolgen sind

- der Verkehr

- privaten Transfer

- Übergang

- transparent

- Vertrauen

- vertraut

- versuchen

- tippe

- typisch

- typisch

- Letztlich

- für

- Verständlicherweise

- Unerwartet

- Entfaltung

- Vereinigt

- USA

- entriegelt

- URL

- us

- -

- Verwendung von

- Wert

- sehr

- Pinnwand

- Wall Street

- wollen

- wurde

- Weg..

- Wege

- Woche

- GUT

- ging

- waren

- Was

- wann

- ob

- welche

- während

- WHO

- werden wir

- mit

- .

- ohne

- Word

- arbeiten,

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- würde

- Schreiben

- U

- Ihr

- sich selbst

- Zephyrnet