Post-quantum cryptography (PQC) -maailmaa koskevien varoitusten määrä ja määrä lisääntyvät, kun hallitukset, pankit ja muut tahot valmistautuvat vaarantuneiden tietojen ja epäluotettavien digitaalisten allekirjoitusten ihottumaan.

Se, milloin tästä tulee todellinen uhka, on vielä hieman epäselvä, koska se riippuu vahvojen kubittien kehityksen edistymisestä. A raportti McKinsey & Co. arvioi, että vuoteen 2030 mennessä noin 5,000 2035 kvanttitietokonetta on toiminnassa, mutta monimutkaisten ongelmien ratkaisemiseen tarvittavat laitteistot ja ohjelmistot saattavat olla olemassa vasta noin vuonna XNUMX. Toiset sanovat, että qubittien välinen koherenssi ja modulaariset arkkitehtuurit voisivat nopeuttaa asioita.

Tällä välin turvallisuusyhteisö uhkaa uhkaavaa uhkaa, jonka määräaika on epävarma, ja se kilpailee rakentaakseen puolustusta. Jos varhainen kryptografia Oli kyse symboleista ja korvauksista, ainakin osa nykyaikaisesta salakirjoituksesta tulee olemaan algoritmien käyttäminen algoritmeja vastaan.

"Kryptografit ja matemaatikot ovat puhuneet tästä noin vuodesta 2017 lähtien, jolloin he ensimmäisen kerran istuivat alas ja sanoivat: 'Tämä on huonoa. Meidän on päivitettävä nämä algoritmit", totesi Scott Best, piitietoturvatuotteiden johtaja Rambus. "Mahtavaa, he ovat edistyneet paljon."

Kvanttilaskennan teho tulee kvanttialueen rikkaasta fysiikasta, jossa on superpositio, kun 0 ja 1 ovat samassa tilassa.

"Ajattele kolikon heittämistä", sanoi Mohamed Hassan, kvanttiratkaisujen ja suunnittelun johtaja. Näkönäyttö, joka työskentelee jo a kvantti-EDA-työkalu. "Sen sijaan, että se olisi häntä tai pää, se itse asiassa pyörii molemmista päistä samanaikaisesti. Jos pysäytät sen ja mittaat sen, siitä tulee toinen näistä kahdesta ja se romahtaa kvanttitilan. Samaan aikaan on olemassa kvanttiketujuus, jossa riippumatta siitä, kuinka kaukana ne ovat toisistaan, jos mittaat yhden niistä, voit arvata toisen tilan."

RSA, ECC

Mitä tulee eniten käytettyihin salausalgoritmeihin, ensimmäinen ja tärkein on RSA (Rivest-Shamir-Adleman), epäsymmetrinen muoto salaus, jossa lähettäjä koodaa viestin julkisella avaimella, joka voidaan levittää laajalti tietäen, että vain vastaanottaja, jolla on vastaava yksityinen avaime, voi purkaa sen. Tämä tarkoittaa, että vaikka viesti kaapattaisiin, se on silti turvassa salauksen purkamiselta. Sen vahvuus johtuu näppäimen pituus, tai avaimen bittien lukumäärä. Nykyinen NIST:n suosittelema RSA-avaimen pituus on 2,048 XNUMX bittiä.

RSA käyttää a monimutkainen kaava määrittääksesi suojatut avaimet. Sen ytimessä on petollisen yksinkertainen prosessi, jossa kerrotaan kaksi alkulukua, jonka tulosta tulee perusta jatkojalostuksille avainten luomiseksi. Se, mikä teki RSA:sta ilmeisen lujan turvallisen, oli "defactorisoinnin" vaikeus, eli alkuperäisten tärkeimpien tekijöiden löytäminen. Jos tuote on tarpeeksi pieni, useimmat ihmiset voivat defactoroida sen pelkällä kertolaskulla, mutta jos käytetyt alkuluvut ovat riittävän suuria, alkuperäisten tekijöiden löytäminen voi kestää tuhansia vuosia.

Tai niin luultiin. Vuonna 1994 MIT:n matemaatikko Peter Shor loi algoritmi joka ratkaisi erillisen lokiongelman, joka avasi tien RSA-salauksen rikkomiseen. Pohjimmiltaan diskreetit logaritmit ovat funktioita, jotka ovat helppo suorittaa, mutta vaikea kääntää, kuten defaktorointi. Käyttämällä Shorin algoritmia kvanttitietokoneessa, RSA-tekijöiden löytäminen voi muuttua lähes mahdottomasta kysymykseksi vain laskennallisesta ajasta ja tehosta.

"Se, missä kvanttitietokoneet ovat hyviä, ovat melko rajallisia", sanoi Michael Osborne, IBM Researchin tietoturvatutkimusryhmän johtaja Zürichissä, Sveitsissä. ”He eivät ole kovin hyviä siinä, mitä me kutsumme täsmällisiksi ongelmiksi, koska ne ovat erittäin todennäköisiä suorituskyvyn suhteen. Valitettavasti Shorin algoritmi hyötyy kvanttinopeudesta, koska se sopii pohjimmiltaan erilaiseen tapaan tarkastella ongelmaa.

Toinen suosittu epäsymmetrisen salauksen tyyppi on elliptisen käyrän kryptografia (ECC), joka perustuu elliptisten käyrien manipulointiin. (Alkuperäisyyttä ei pidä sekoittaa virheenkorjauskoodeja, jotka ovat osa informaatioteoriaa.) ECC on nopeampi ja monimutkaisempi kuin RSA, ja se tukee lohkoketjun turvallisuutta. Kvanttitietokoneiden nopeus voisi kuitenkin kumota sen laskelmien suojaavan monimutkaisuuden, koska niillä on yhteiset matemaattiset juuret. Diffie-Hellman-avainten vaihto.

Lisäksi on olemassa symmetrinen salaus, jota käytetään useimmiten todentamiseen. Symmetrinen salaus käyttää vain yhtä avainta sekä salaukseen että salauksen purkamiseen. Sen tunnetuin esimerkki on NSA:n hyväksymä AES. Koska ne perustuvat tiivisteisiin, ne ovat vähemmän haavoittuvia Shorin algoritmille, mutta mahdollisesti alttiita muille lähestymistavoille.

"Shorin algoritmi rikkoo lähes kaikki julkisen avaimen salausjärjestelmät, joita käytämme nykyään, mukaan lukien RSA ja Diffie-Hellman sekä elliptisen käyrän versiot", sanoi Dustin Moody, matemaatikko ja post-kvanttisalausprojektin johtaja NIST:ssä. "Symmetrisillä algoritmeilla, kuten AES, ja hash-funktioilla, kuten SHA2 ja SHA3, meidän ei tarvitse vaihtaa algoritmia, koska ne eivät ole rikki. Pahimmillaan käytämme vain hieman pidempiä avainlinkkejä."

Shorin algoritmi voidaan suorittaa vielä nopeammin New Yorkin yliopiston Courant Institute of Mathematical Sciences -instituutin professorin Oded Regevin tutkimuksen ansiosta, joka laajensi Shorin työtä ajanjakson löytämiseksi. (Teknisempi keskustelu löytyy tätä.)

Kerää sato nyt, pura salaus myöhemmin

Nämä haavoittuvuudet ovat saaneet hyökkääjät omaksumaan "Harvest Now, Decrypt Later" (HNDL) -strategian, jossa hakkerit murtautuvat sisään, varastavat niin paljon salattua tietoa kuin pystyvät ja odottavat, että vikasietoiset kvanttitietokoneet tulevat verkkoon. jotta he voivat kerätä tietoja, joiden perusteella kannattaa toimia tai pitää lunnaita vastaan.

Huolesta huolimatta Osborne kyseenalaistaa, pitäisikö meidän huolehtia HNDL-hyökkäyksistä ennen muita hyökkäyksiä, jotka perustuvat perinteiseen turvallisuuteen, joka on hyvin pragmaattinen. "Et koskaan pysty suojaamaan kaikilta hyökkäyksiltä, joten sinun on priorisoitava sekä hyökkääjän kyky että hyökkäyksen kustannukset ymmärtääksesi asiaankuuluvat riskit", hän sanoi.

Vaikka HDNL saattaa tuntua epämääräiseltä ja kaukaiselta uhkalta, on muitakin. Harkitse Groverin algoritmi, jota voidaan käyttää esimerkiksi kuvioiden etsimiseen tiedosta. Groverin algoritmi saattoi toteuttaa täyden tehonsa kvanttilaskennan avulla, jolloin siitä tulee ylikuormitettu hakutyökalu, joka voisi ymmärtää kaiken salatun kerätyn datan. Kuten Shorin, sillä on mahdollisuus rikkoa kryptografisia avaimia.

Kvanttivirheet voivat viedä aikaa turvatoimiin

Nykyisessä meluisa, keskikokoinen kvantti Aikakaudella kvanttitietokoneissa on paljon vähemmän kubitteja, jotka rikkovat RSA:n suosittelemat 2,048 2019 avainta. Vuonna XNUMX arvio oli 20 miljoonaa fyysistä kubittia, numero, joka on usein kyseenalaistettu. Viime talvena kiinalaiset tutkijat väitti 48 bitin ja 10 qubitin kokonaislukuja. Monet tutkijat ovat kuitenkin skeptinen työstä. Shor itse Tweeted, "Tässä paperissa on ilmeisesti mahdollisia ongelmia."

Silti kello tikittää. Kuinka nopeasti se tikittää, on tuntematon. Klassisten vastineidensa tavoin kvanttitietokoneet ovat herkkiä sekä sisäiselle että ympäristön melulle, mikä voi johtaa luotettavuusongelmiin. Se on luultavasti huonompi kvanttitietokoneiden kanssa, koska kohina voi saada kubitit hajoamaan (menettämään superpositiotilan), hämärtäen laskelmien ylläpitämiseen välttämättömiä kvanttitiloja, eikä siten vain heikennä suorituskykyä, kuten klassisissa tietokoneissa saattaa tapahtua, vaan tuhoaa. se kokonaan.

Monet keskustelut salauksen katkaisemiseen tarvittavien kubittien määrästä perustuvat loogisiin kubitteihin, jotka ovat paljon pienempiä kuin fyysiset kubitit, joita tarvitaan, jotta tietokone todella toimii. Kaikki väitteet laitteen kubittien määrästä on tasapainotettava niiden fyysisten kubittien määrään, jotka voivat selviytyä. sopusointu. nykyinen arvio on, että 1 looginen kubitti vaatii 1,000 fyysistä kubittia, ylimääräistä, joka leikkaa vakavasti ennusteita siitä, milloin kvanttitietokoneet tulevat täysin verkkoon.

Työntääkseen alaa eteenpäin IBM, AWS, Google ja useat uudet yritykset, kuten Quera, Taivutusja Kvanttiuumi, pyrkivät saavuttamaan korkeat koherenssiajat parantamalla virheiden korjausta. Suurin osa tarkennuksista perustuu qLDPC (quantum low-density parity check) -koodit, jotka ovat pohjimmiltaan kvanttitason päivityksiä klassisille Shannonin pariteettitarkistuksille. Viime kuussa IBM johti pakettia kansitarinalla luonto joka käytti qLDPC-varianttia virheenkorjauskulujen pudottamiseksi 90 %.

"Nature-artikkeli siirtää päivämäärää vasemmalle, koska saman hyökkäyksen saavuttamiseen tarvitaan vähemmän loogisia kubitteja. Tämä lisää kiireellistä valmistautumista”, IBM:n Osborne sanoi.

Asettamalla entistä enemmän paineita turvallisuustutkijoille, päivämäärä voi mennä vieläkin kauemmaksi vasemmalle, johtuen tällä viikolla julkistamasta tutkimuksesta Quantinuum ja Microsoft. Yhdessä heillä on osoittivat "luotettavimmat tallennetut loogiset kubitit, joiden virheprosentti on 800 kertaa parempi kuin fyysiset kubitit", jotka ovat suorittaneet yli 14,000 XNUMX kubittia ilman virhettä. Saavutus käyttää aktiivinen oireyhtymän poisto, joka mahdollistaa virheiden diagnosoinnin ja korjaamisen tuhoamatta loogisia kubitteja, mikä vähentää merkittävästi suhdetta 1/1000. Kaikesta jännityksestä huolimatta on syytä huomata, ettei heidän paperiaan ole vertaisarvioitu.

Kvanttieläintalo

Samannimisen algoritminsa lisäksi Rivest, Shamir ja Adleman loivat myös salausjulkkisparin, "Alice ja Bob”, yhtälöissä käytettyjen "A" ja "B" suoritusmuodot. Se on niin sisäpiirin salakirjoitusvitsi, että ranskalainen kvantti-start-up otti sen nimekseen. The Alice ja Bob lähestymistapa vähentää virheitä luomalla vahvemman kubitin, jonka he nimesivät kvanttifysiikan kuuluisimman kissaeläimen mukaan. Yhdessä qLDPC-virheenkorjauksen kanssa, "kissan kubitit” ovat vastustuskykyisiä bittien kääntämiselle, ja yhtiöllä on esitetty ne voivat mahdollisesti vähentää Shorin algoritmin suorittamiseen tarvittavien kubittien määrää jopa 200 kertaa.

AWS on myös omaksunut kissan qubit-idean ja esittänyt sen oma lähestymistapa. Kuitenkin, kuten kaikki kubitit, kissan kubitit ovat edelleen herkkiä vaiheensiirtovirheille.

Kissan kubitit ovat itse asiassa osa qubit-mallien eläinvalikoimaa. Viisi parasta, kuten kuvataan yksityiskohtaisesti kohdassa a Tieteen katsauspaperi, ovat suprajohtavia piirejä, joista kissakubitit ovat osajoukko. Eri makuissa suprajohtavia piirejä suosivat myös Google, IBM ja AWS. Seuraavat neljä lähestymistapaa ovat kvanttipisteet, värikeskukset, loukkuun jääneet ionit (Quantinuum käyttää niitä yhteistyössä Microsoftin kanssa) ja topologiset qubitit, myös suosimana Microsoft.

"Kvanttitietokoneen tekemiseen on ehdotettu niin monia laitteistotekniikoita", Keysightin Hassan huomautti. "Kaikilla niillä on yksi yhteinen piirre, joka on kvanttiobjekti koodielementtinä laskennan suorittamiseksi - toimia kubittina. Suprajohtaville kubiteille se on pohjimmiltaan Josephson-risteys. Kiehtovaa on, että konepellin alla olevat suprajohtavat kubitit ovat mikroaaltopiirejä.

Kubitti-ideoiden monimuotoisuus ja työn räätälöity luonne voivat myös viedä turvallisuustutkijoille aikaa. "Työkalujen välillä on monia aukkoja", Hassan sanoi. "Ihmiset käyttävät pistetyökaluja ja kotitekoisia työnkulkuja suunnittelunsa viimeistelyyn, mikä johtaa pitkiin kalliisiin kehityssykleihin ja epätyypillisiin suunnittelumenetelmiin. Asiat on siirrettävä tutkimus- ja kehitystilasta tuotantoon, ja silloin tarvitaan EDA:n työkaluja mahdollistamaan näiden järjestelmien systemaattinen suunnittelu.

Jos Microsoft, IBM, Alice & Bob tai muut pelaajat onnistuvat korjaamaan virheitä, Schrödingerin kissa voi nousta laatikosta tiikerina, joka voi repiä epäsymmetrisen kryptografian. Fyysisten kubittien määrän kehitykseen on kuitenkin edelleen kiinnitettävä huomiota. Viime joulukuussa IBM julkaisi läpimurron 1,000 kubitin siru, joka on edelleen paljon alle useimpien laillisten koodinmurtoarvioiden.

vastatoimet

Siitä huolimatta tietoturva-ammattilaiset eivät ole halukkaita riskeeraamaan, että kaikki on hypeä ja kaikki järjestyy. RSA on pitänyt a kilpailu löytää parhaat ehkäisytoimenpiteet, mutta huomaa, että monet lupaavat lähestymistavat ovat edelleen haavoittuvia.

"Kilpailun aloitti 69 ehdotusta", sanoi Jayson Bethurem, markkinointi- ja liiketoiminnan kehitysjohtaja. Joustava Logix. "Viiden vuoden kuluttua jäljellä on neljä." Lopullisten tulosten odotetaan julkaistavan joskus tänä kesänä. Joitakin hash-pohjaisia algoritmeja etenee edelleen. Ne, jotka ovat säilyneet pisimpään, ovat ne, joissa avaimen pituutta vain kasvatetaan. Tietopolku levenee, joten se tietysti tekee siitä vaikeampaa, koska tietopolun voiman mukaisesti kaikkien näiden yhdistelmien luominen kestää vain kauemmin murtautua."

Lähestymistavat, jotka näyttävät tehokkaimmalta tunnettuja hyökkäyksiä vastaan ja tarjoavat käytännöllistä käytettävyyttä hilapohjaiset algoritmit.

"Kvanttitietokoneet eivät ole kovin hyviä joissakin mustan laatikon kombinatorisissa ongelmissa", sanoi IBM:n Osborne. "Ja hilat ovat kombinatorinen ongelma. Jokainen voi kuvitella kaksiulotteisen hilan. Jos se on tavallinen hila ja valitset jostain kaksiulotteisesta hilastasi pisteen, joka on lähellä toista pistettä, mutta ei sen päällä, se on hyvin intuitiivinen - voit vain nähdä sen päässäsi. Mutta jos sinulla on hila, jolla on satoja ulottuvuuksia, ongelma on erittäin vaikea, koska sinun täytyy kokeilla niin monia yhdistelmiä selvittääksesi, mikä tämän moniulotteisen hilan pisteistä on lähellä pistettäsi. Se on kombinatorinen räjähdys asioista, joita sinun on kokeiltava, mikä tekee tästä tehokkaan kryptografiassa. Voisit kokeilla raakaa voimaa, mutta se ei olisi edes pisara meressä, mitä vaaditaan.

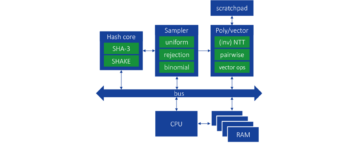

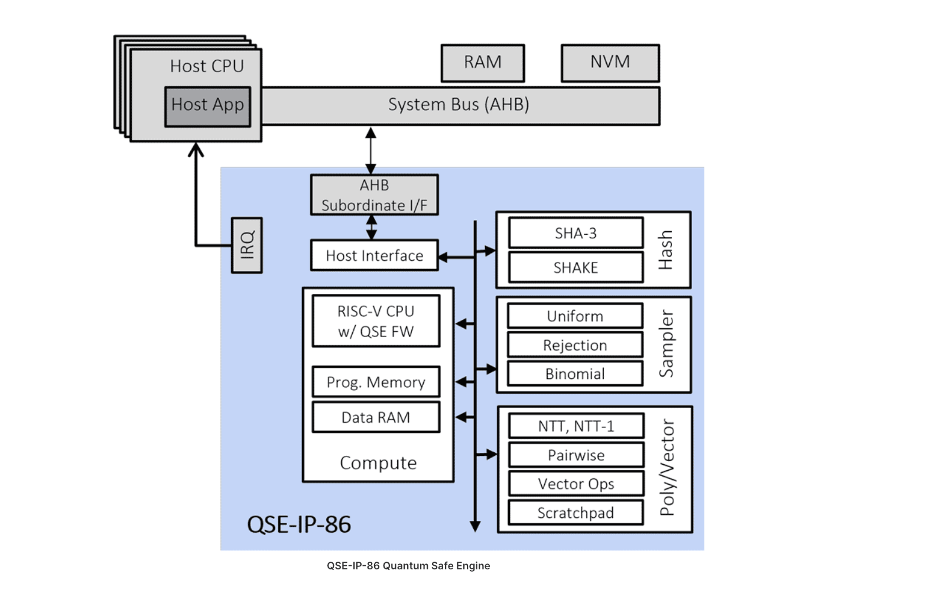

Tällä hetkellä suositut hilapohjaiset algoritmit ovat vanhojen tekniikoiden standardointia. "Siellä on päivitetty avainten vaihtomekanismi nimeltä CRYSTALS-Kyber-algoritmi ja päivitetty digitaalisen allekirjoituksen algoritmi nimeltä CRYSTALS-Dilithium, jotka on nyt standardoitu tarpeeksi, jotta ihmiset odottavat elävänsä pitkään, erityisesti dilithium." Rambus' Bestin mukaan.

Kuva 1: Rambusin lähestymistapa post-kvanttiturvallisuuteen. Lähde: Rambus

"Emme silti laita kaikkia munia hilakoriin", NIST's Moody sanoi. ”Vaikka hilapohjainen kryptografia on ehdottomasti lupaavin, valitsimme neljä standardisointialgoritmia. Niistä kolme perustuu ristikkoihin. Toiseksi lupaavin alue on niin kutsuttu koodipohjainen kryptografia, joka käyttää virheenkorjauskoodeja. Se on intuitiossa samanlainen kuin hilapohjainen kryptografia. Koodit esitetään vektoreilla. Kun lisäät kaksi koodisanaa, saat toisen koodisanan. Osa virheenkorjauskoodien tapahtumista on, että jos saat bittijonon, se on mielivaltainen merkkijono. Haluat usein löytää lähimmän koodisanan, koska se on korjaus, jonka haluat tehdä. Oletat, että muutama bitti meni sekaisin, mutta sen oletetaan olevan tämä lähin koodisana. Se on hyvin analoginen hilatilanteen kanssa. Joten idea salausjärjestelmälle on, että sinulla on matriisi, joka luo koodisi, salaat sen piilottaaksesi rakenteen, jolla sen suunnittelit, ja teet siitä julkisen avaimesi, jonka kanssa hyökkääjien on työskenneltävä. Suunnittelet virheenkorjauskoodin, matriisin sen luomiseksi, jolla on jokin erityinen rakenne, jonka avulla voit purkaa tehokkaasti. Tämä tarkoittaa, että jos vektoriavaruudessasi on mielivaltainen bittijono, voit purkaa ja löytää lähimmän koodisanan tehokkaasti.

Yrityksille, jotka etsivät talon sisäisiä toimenpiteitä, monet yritykset korostavat krypto ketteryyden tarvetta. "Suuret ASIC-valmistajat ja verkkovalmistajat ovat kaikki alkaneet lähestyä krypto-ketteryyttä", sanoi Flex Logixin Bethurem. Tulevaisuudessa kaikilla valmistajilla odotetaan olevan ydinsalakirjoitusmoottori, joka suorittaa monet näiden monimutkaisten algoritmien tärkeimmistä toiminnoista ja käsittelystä. "Niissä on luultavasti oltava myös pienempi salausmoottori, joka on mukautumiskykyinen kappale. Jos sinulla ei ole jonkinlaista joustavuutta, jossain vaiheessa oletukset, joita teit tuotteesi suojaamiseksi tänään, todennäköisesti kyseenalaistetaan ja rikkoutuvat tulevaisuudessa.

Yhteenveto

Samalla kun kaikki yrittävät säilyttää optimisminsa PQC:n kesyttämisestä, Dana Neustadter, Synopsysin IP-tietoturvaratkaisujen tuotehallinnan johtaja, kehottaa suunnittelijoita ajattelemaan realistisesti, mitä näiden ratkaisujen toteuttaminen tarkoittaa.

"Riski virheellisten toteutusten ja ratkaisujen käyttöönotosta on erittäin suuri, koska nämä ovat uusia algoritmeja, jotka ovat itse siirron aikana", Neustadter sanoi. "Olemme juuri nähneet NIST:n kanssa, että he aikoivat valita ryhmän standardoitavia algoritmeja, ja viime hetkellä kyseinen algoritmi vaarantui. Kuinka siirrät koko järjestelmän ja laitteet algoritmeihin, jotka ovat täysin erilaisia kuin nykyiset? Vaikka nämä ovat vaihtoehtoisia algoritmeja, se ei tarkoita, etteivätkö ne olisi rikki, koska niitä ei ole tutkittu tarpeeksi."

Toinen riski, Neustadter huomautti, on, että uutuus ja tuntemattomuus yksinään voivat lisätä virheellisten toteutusten todennäköisyyttä. "Jos katsotaan ajassa taaksepäin, tilanne on samanlainen kuin silloin, kun siirryimme symmetrisistä algoritmeista, kuten DES:stä, AES:iin, paitsi että se on suuruusluokkaa monimutkaisempi ja kestää vuosia. Olemme siirtymässä täysin uudenlaisiin algoritmeihin, joissa käsitellään suurempia avaimia, mikä vaikuttaa järjestelmän muistin saatavuuteen. Sinulla on oltava ketteryyttä, koska algoritmit muuttuvat. Se ei ole vakaa yhdessä yössä. Lopulta nämä ongelmat voidaan ratkaista ajoissa, mutta se on vakava uhka - ainakin hetkeksi."

Muut ovat samaa mieltä ja antavat varoituksen. "Ammatillinen velvollisuutemme, ehkä isänmaallinen velvollisuutemme on edistää kvanttiturvallisen salauksen käyttöönottoa", sanoi Rambus' Best. "Tämä tekniikka on tulossa."

Aiheeseen liittyviä artikkeleita

Quantum Plus AI laajentaa kyberhyökkäysten uhkaa

Jälkikvanttisalausta on käytettävä nyt, jotta hakkerit eivät purkaisi tämän päivän dataa, kun kvanttitietokoneet tulevat saataville.

Kvanttilaskenta: 5 parasta kysymystä, joihin on vastattu

Kvanttivirheiden havaitsemis-, vaimennus- ja korjausstrategiat ovat kriittisiä vikasietoisten kvanttitietokoneiden toteuttamisessa.

Viitteet

Pfeiffer, S. Kiinalaiset tutkijat: RSA on särkyvä. Muut: Älä panikoi! Auta verkkoturvaa Käytetty 28. maaliskuuta 2024, https://www.helpnetsecurity.com/2023/01/25/chinese-researchers-rsa-is-breakable-do-not-panic/

Bravyi, S., Cross, AW, Gambetta, JM et ai. Korkean kynnyksen ja matalan ylätason vikasietoinen kvanttimuisti. Nature 627, 778–782 (2024). https://doi.org/10.1038/s41586-024-07107-7

Lescanne, R., Villiers, M., Peronnin, T. et ai. Eksponentiaalinen bittivaihteluiden vaimennus oskillaattoriin koodatussa kubitissa. Nat. Phys. 16, 509 – 513 (2020). https://doi.org/10.1038/s41567-020-0824-x

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://semiengineering.com/quantum-computing-challenged-by-security-error-correction/

- :on

- :On

- :ei

- :missä

- $ YLÖS

- 000

- 1

- 10

- 14

- 1994

- 2%

- 200

- 2017

- 2019

- 2020

- 2024

- 2030

- 2035

- 28

- 48

- 5

- 5 kysymykset

- a

- pystyy

- Meistä

- Mukaan

- Saavuttaa

- saavutus

- Toimia

- toimiva

- todella

- sopeutumiskyky

- lisätä

- Lisäksi

- hyväksyä

- hyväksytty

- Hyväksyminen

- AES

- vaikuttaa

- vastaan

- samaa mieltä

- eteenpäin

- AI

- AL

- algoritmi

- algoritmit

- alice

- Kaikki

- mahdollistaa

- yksin

- jo

- Myös

- vaihtoehto

- Amazon

- an

- ja

- ilmoitti

- Toinen

- Kaikki

- erilleen

- sovellettu

- lähestymistapa

- lähestymistavat

- mielivaltainen

- arkkitehtuurit

- OVAT

- ALUE

- luultavasti

- noin

- artikkeli

- AS

- ASIC

- olettaa

- oletukset

- At

- hyökkäys

- hyökkääjä

- hyökkääjät

- Hyökkäykset

- huomio

- Authentication

- saatavuus

- saatavissa

- AWS

- takaisin

- Huono

- tasapainoinen

- Pankit

- perustua

- perustiedot

- Pohjimmiltaan

- perusta

- kori

- BE

- koska

- tulevat

- tulee

- tulossa

- ollut

- ovat

- alle

- Hyödyt

- tilaustyönä

- PARAS

- Paremmin

- välillä

- suurempi

- Bitti

- bittiä

- Musta laatikko

- blockchain

- Blockchain-turvallisuus

- bob

- sekä

- Laatikko

- Tauko

- Breaking

- taukoja

- läpimurto

- Rikki

- raaka voima

- rakentaa

- liiketoiminta

- liiketoiminnan kehitys

- mutta

- Ostetaan

- by

- laskelmat

- soittaa

- nimeltään

- CAN

- valmiudet

- KISSA

- Aiheuttaa

- Julkkis

- keskuksissa

- haastoi

- muuttaa

- tarkastaa

- Tarkastukset

- kiinalainen

- piirit

- vaatimukset

- kello

- lähellä

- lähin

- CO

- koodi

- Koodit

- Kolikko

- Romahdus

- väri

- yhdistelmät

- Tulla

- tulee

- tuleva

- Yhteinen

- yhteisö

- Yritykset

- yritys

- kilpailu

- täydellinen

- monimutkainen

- monimutkaisuus

- monimutkainen

- Vaarantunut

- laskeminen

- laskennallinen

- laskelmat

- tietokone

- tietokoneet

- tietojenkäsittely

- huolenaiheet

- sekava

- Harkita

- Ydin

- vastaava

- Hinta

- kallis

- voisi

- kollegansa

- Pari

- kurssi

- kattaa

- Peitetarina

- luoda

- luotu

- Luominen

- kriittinen

- Ylittää

- Crypto

- salauksen

- kryptografia

- Nykyinen

- Tällä hetkellä

- käyrä

- käyrät

- leikkaukset

- Kyberhyökkäys

- jaksoa

- Dana

- tiedot

- Päivämäärä

- määräaika

- sopimus

- tekemisissä

- joulukuu

- Dekoodaus

- Pura

- salauksen

- puolustukset

- ehdottomasti

- riippuu

- on kuvattu

- Malli

- suunniteltu

- suunnittelijat

- mallit

- yksityiskohta

- Detection

- Määrittää

- kehittämällä

- Kehitys

- laite

- Laitteet

- diagnoosi

- eri

- vaikea

- vaikeus

- digitaalinen

- mitat

- Johtaja

- löytää

- löytämässä

- erillinen

- keskustelu

- keskustelut

- kaukainen

- jaettu

- do

- ei

- ei

- verkkotunnuksen

- Dont

- alas

- rajusti

- Pudota

- dubattuna

- kaksi

- e

- E&T

- jne

- Tehokas

- tehokas

- tehokkaasti

- Munat

- elementti

- Elliptinen

- painottaa

- mahdollistaa

- mahdollistaa

- salattu

- salaus

- päättyy

- Moottori

- Tekniikka

- tarpeeksi

- kietoutuminen

- täysin

- yksiköt

- ympäristön

- yhtälöt

- Aikakausi

- virhe

- virheet

- erityisesti

- ydin

- olennaisesti

- arvio

- arviot

- Eetteri (ETH)

- Jopa

- lopulta

- jokainen

- kaikki ovat

- kaikki

- tarkka

- esimerkki

- Paitsi

- Vaihdetaan

- jännitys

- olla

- odottaa

- odotettu

- räjähdys

- räjähdysmäinen

- laajennettu

- erittäin

- päin

- osavarmuusluvuilla

- tekijät

- melko

- kuuluisa

- paljon

- lumoava

- Muoti

- FAST

- nopeampi

- suosi

- Ominaisuus

- harvat

- vähemmän

- ala

- Viikuna

- taistella

- Kuva

- lopullinen

- Löytää

- löytäminen

- Etunimi

- sopii

- viisi

- makuja

- virheellinen

- Joustavuus

- käännetään

- varten

- voima

- johtava

- Eteenpäin

- löytyi

- neljä

- Ranskan

- alkaen

- koko

- täysin

- tehtävät

- edelleen

- tulevaisuutta

- aukkoja

- tuottaa

- synnyttää

- aito

- saada

- saa

- saada

- Go

- Goes

- menee

- hyvä

- sai

- hallitukset

- Ryhmä

- arvata

- hakata

- hakkerit

- tapahtua

- kovemmin

- Palvelimet

- hasis

- Olla

- ottaa

- he

- pää

- sydän

- Piilottaa

- Korkea

- hän itse

- pito

- paljasjalkainen

- huppu

- Miten

- Kuitenkin

- HTTPS

- Sadat

- mainostemppu

- i

- IBM

- ajatus

- ideoita

- if

- toteuttaa

- toteutukset

- mahdoton

- parannuksia

- in

- sisältää

- sisältää

- Kasvaa

- lisää

- tiedot

- Insider

- Instituutti

- kokonaislukuja

- väliaikainen

- sisäinen

- tulee

- käyttöön

- intuitio

- intuitiivinen

- IP

- IT

- SEN

- vain

- Pitää

- avain

- avaimet

- laji

- tietäen

- tunnettu

- ruma

- suuri

- Sukunimi

- myöhemmin

- johtaa

- johtaja

- Liidit

- vähiten

- Led

- vasemmalle

- laillinen

- Pituus

- vähemmän

- pitää

- todennäköisyys

- Todennäköisesti

- rajallinen

- linkit

- vähän

- elää

- log

- logaritmit

- looginen

- Pitkät

- pitkä aika

- kauemmin

- pisin

- katso

- näköinen

- uhkaavaan

- menettää

- Erä

- tehty

- suuruus

- ylläpitää

- merkittävä

- tehdä

- TEE

- Tekeminen

- johto

- johtaja

- käsittelylaite

- Valmistajat

- monet

- maaliskuu

- maaliskuu 2024

- Marketing

- matemaattinen

- matemaatikot

- Matriisi

- asia

- max-width

- Saattaa..

- McKinsey

- tarkoittaa

- välineet

- mitata

- toimenpiteet

- mekanismi

- Muisti

- vain

- viesti

- Michael

- Microsoft

- ehkä

- miljoona

- minuutti

- MIT

- Moderni

- modulaarinen

- Mohamed

- Kuukausi

- lisää

- eniten

- liikkua

- siirretty

- liikkuu

- liikkuvat

- paljon

- kertolasku

- kertomalla

- täytyy

- nimi

- nimetty

- luonto

- lähes

- välttämätön

- välttämättömyys

- Tarve

- tarvitaan

- netto

- verkostoituminen

- ei ikinä

- silti

- Uusi

- New York

- New York University

- seuraava

- NIST

- Nro

- Melu

- huomattava

- huomata

- nyt

- numero

- objekti

- velvollisuus

- valtameri

- of

- tarjoamalla

- usein

- vanhempi

- on

- ONE

- yhdet

- verkossa

- vain

- avattu

- toiminta-

- Optimismi

- or

- tilata

- alkuperäinen

- Muut

- Muuta

- meidän

- ulos

- yläpuolella

- yön aikana

- Pakkaus

- maksettu

- Paperi

- pariteetti

- osa

- erityinen

- Kumppanuus

- polku

- kuviot

- vertainen

- Ihmiset

- suorittaa

- suorituskyky

- suoritettu

- ehkä

- aika

- Pietari

- Peter shor

- vaihe

- fyysinen

- Fysiikka

- poimia

- kuva

- kappale

- suunnittelu

- Platon

- Platonin tietotieto

- PlatonData

- pelaajat

- plus

- Kohta

- pistettä

- Suosittu

- mahdollinen

- mahdollinen

- mahdollisesti

- teho

- PQC

- Käytännön

- pragmaattinen

- Valmistella

- puheenjohtaja

- paine

- aika

- estää

- tärkein

- Asettaa etusijalle

- yksityinen

- yksityinen avain

- todennäköisesti

- Ongelma

- ongelmia

- menettelyt

- prosessi

- käsittely

- Tuotteet

- tuotehallinta

- tuotanto

- Tuotteemme

- ammatillinen

- ammattilaiset

- Opettaja

- Edistyminen

- projekti

- ennusteet

- lupaava

- ehdotukset

- ehdotettu

- suojella

- suojaava

- julkinen

- julkinen avain

- Työnnä

- Putting

- Kvantamagatsiini

- Kvanttiuumi

- määrä

- Kvantti

- Kvanttitietokone

- kvantitietokoneet

- kvanttilaskenta

- Kvanttipisteet

- kvantti takertuminen

- kvanttifysiikkaa

- qubit

- kubittien

- kysymys

- kysymykset

- R

- kilpa

- Lunnaat

- ihottuma

- hinta

- suhde

- valmis

- ymmärtää

- ymmärtämättä

- suositeltu

- ennätys

- vähentää

- vähentää

- vähentämällä

- säännöllinen

- julkaistu

- merkityksellinen

- luotettavuus

- luotettava

- jäljellä oleva

- huomautti

- edustettuina

- edellyttää

- tarvitaan

- tutkimus

- tutkimus ja kehitys

- tutkimusryhmä

- Tutkijat

- kestävä

- tulokset

- arviot

- tarkistetaan

- Rikas

- Eroon

- oikein

- nouseva

- Riski

- luja

- juuret

- rsa

- ajaa

- s

- turvallista

- Said

- sama

- sanoa

- tiede

- tieteet

- scott

- Haku

- Toinen

- turvallinen

- turvallisuus

- turvallisuustutkijat

- nähdä

- näyttää

- nähneet

- valita

- valittu

- lähettäjä

- vanhempi

- tunne

- vakava

- useat

- vakavasti

- sha3

- Shannon

- Jaa:

- shouldnt

- allekirjoitus

- allekirjoitukset

- Pii

- samankaltainen

- Yksinkertainen

- koska

- single

- tilanne

- pieni

- pienempiä

- So

- Tuotteemme

- Ratkaisumme

- SOLVE

- jonkin verran

- jokseenkin

- jonnekin

- lähde

- Tila

- erityinen

- nopeus

- kevät

- vakaa

- standardointi

- standardoitu

- Käynnistys

- aloituksia

- alkoi

- Aloita

- Osavaltio

- Valtiot

- varastaa

- varret

- Yhä

- stop

- Tarina

- strategiat

- Strategia

- vahvuus

- jono

- pyrkimys

- rakenne

- tutkittu

- menestyä

- niin

- kesä

- ahdettu

- päällekkäisyys

- tarkoitus

- tukahduttaminen

- hengissä

- selviytyi

- vaihtaa

- Sveitsi

- symbolit

- järjestelmä

- järjestelmät

- T

- ottaa

- vie

- puhuminen

- Tekninen

- tekniikat

- Technologies

- Elektroniikka

- kuin

- että

- -

- Tulevaisuus

- turvallisuus

- Valtion

- heidän

- Niitä

- itse

- teoria

- Siellä.

- Nämä

- ne

- asiat

- Ajattele

- tätä

- tällä viikolla

- ne

- vaikka?

- ajatus

- tuhansia

- uhkaus

- kolmella

- Kautta

- Näin

- tikittää

- Tiikeri

- aika

- kertaa

- että

- tänään

- tämän päivän

- yhdessä

- otti

- työkalu

- työkalut

- ylin

- top 5

- TÄYSIN

- perinteinen

- kauttakulku

- siirtyminen

- siirtymässä

- loukussa

- totta

- yrittää

- yrittää

- kaksi

- tyypit

- Epävarma

- varten

- ymmärtää

- valitettavasti

- yliopisto

- tuntematon

- asti

- Päivitykset

- päivitetty

- kiireellisyys

- halunsa

- käytettävyys

- käyttää

- käytetty

- käyttötarkoituksiin

- käyttämällä

- variantti

- lajike

- vektori

- vektorit

- versiot

- hyvin

- pahe

- Varapresidentti

- tilavuus

- haavoittuvuuksia

- Haavoittuva

- W

- odottaa

- haluta

- haluavat

- varoitus

- oli

- Tapa..

- we

- viikko

- olivat

- Mitä

- kun

- taas

- onko

- joka

- vaikka

- koko

- laajalti

- laajempi

- wikipedia

- tulee

- halukas

- Talvi

- with

- ilman

- sana

- sanoja

- Referenssit

- työnkulkuja

- työskentely

- maailman-

- huoli

- huonompi

- pahin

- arvoinen

- vuotta

- york

- te

- Sinun

- youtube

- zephyrnet

- Zurich