ÉCOUTER MAINTENANT

Cliquez et faites glisser sur les ondes sonores ci-dessous pour passer à n'importe quel point. Vous pouvez également écouter directement sur Soundcloud.

Avec Paul Ducklin et Chester Wisniewski.

Musique d'intro et d'outro par Edith Mud.

Vous pouvez nous écouter sur Soundcloud, Podcasts Apple, Podcasts Google, Spotify, piqueur et partout où l'on trouve de bons podcasts. Ou déposez simplement le URL de notre flux RSS dans votre podcatcher préféré.

LIRE LA TRANSCRIPTION

CANARD. Chrome! Cybercriminalité ! Une cryptoqueen manquante ! Capturer des jetons 2FA !

Et aux Curieux cas des nouveaux copains de Chester.

Tout cela et plus encore sur le podcast Naked Security.

[MODÈME MUSICAL]

Bonjour tout le monde.

Encore une fois, c'est Duck dans le fauteuil, car Doug est en vacances.

Je suis rejoint par mon ami et collègue Chester Wisniewski…

Czesław, une très bonne journée à vous.

CHET. Bonne journée à toi, canard.

C'est bien de remplacer à nouveau Doug.

J'aime quand il prend des vacances - nous avons une discussion intéressante sur la planification du podcast, et comme c'est un peu lent en été, j'ai du temps libre et c'est vraiment bien d'être de retour.

CANARD. Eh bien, malheureusement, ce n'est pas lent sur le front du jour 0.

Encore une fois, nous venons d'avoir le dernière mise à jour de Chrome.

Google a publié trois bulletins de sécurité essentiellement distincts : un pour Android ; un pour Windows et Mac ; et un pour Windows et Mac, mais sur la version précédente, le "canal stable étendu".

Aucune mention de Linux, mais ils partagent tous un bogue commun, qui est "CVE-2022-2294 : Buffer overflow in WebRTC".

Connu pour avoir été exploité dans la nature, ce qui signifie que les escrocs sont arrivés les premiers.

Alors, dis-nous en plus, Chester.

CHET. Eh bien, je peux confirmer, au moins du côté Linux, qu'ils ont fait une version.

Je ne sais pas ce qu'il y a dans cette version, mais le numéro de version correspond au moins au numéro de version que nous nous attendons à voir sur Windows et Mac, qui est 103.0.5060.114.

En tout cas, sur mon Arch Linux exécutant Chromium, c'est le numéro de build, et il correspond à la version de production de Chrome pour Windows sur mon ordinateur à côté.

Donc, au moins, nous avons la parité des versions. Nous ne savons pas si nous avons la parité des bogues.

CANARD. Oui, et ennuyeux, la version Android, qui est censée avoir les mêmes correctifs que ceux mentionnés dans les autres, est fondamentalement le même numéro de version sauf se termine point-71.

Et bien sûr, la version 102… c'est complètement différent parce que c'est un ensemble complètement différent de quatre nombres.

La seule chose commune à tous est le zéro en deuxième position.

C'est donc assez déroutant.

CHET. Oui, étant donné qu'il a été découvert qu'il avait été utilisé dans la nature, ce qui signifie que quelqu'un a battu Google au poing.

Et cette fonctionnalité particulière est particulièrement importante pour Google, car ils font la promotion de leur plate-forme Google Meet, qui est leur version principale de... J'ai entendu des gens l'appeler "Google Zoom".

La plate-forme MEET de Google, pas le type de viande que vous pourriez avoir avec le dîner.

CANARD. Mon esprit était ahurissant un peu là-bas!

Pour clarifier, je me suis retrouvé à dériver vers Google Hangouts, qui ferme apparemment bientôt, et bien sûr le regretté et, je pense, Google Plus.

CHET. Eh bien, si vous voulez vous plonger dans le terrier du lapin de la plate-forme Google Messaging du nombre de choses qu'ils ont inventées et non inventées et fusionnées et annulées puis réinventées à nouveau, il y a un excellent article sur Vox.com que vous pouvez lire à ce sujet !

WebRTC… en substance, c'est le protocole qui vous permet de diffuser votre webcam sur des plates-formes telles que Google Meet et de diffuser votre microphone.

Et je pense qu'il est probablement plus utilisé que jamais depuis le début de la pandémie.

Parce que de nombreux services peuvent offrir un gros client pour un partage d'écran amélioré et ce genre de choses, mais offrent également une version Web uniquement, de sorte que vous pouvez accéder à des choses comme Zoom ou Citrix et ainsi de suite, souvent simplement via votre navigateur.

Donc, je pense que cette fonctionnalité est quelque chose de très complexe, qui pourrait conduire à ces types de vulnérabilités, et elle est également très utilisée ces jours-ci.

Je considère cela comme l'un des plus importants des trois bugs que vous signalez dans l'histoire de Naked Security.

CANARD. Oui, il y a CVE-2022-2294, -2295 et -2296.

Ce sont tous des bugs dont vous espéreriez en avoir fini et dépoussiérés il y a de nombreuses années, n'est-ce pas?

Un débordement de tampon, une confusion de type et une utilisation après la libération - ils ont donc tous essentiellement à voir avec une mauvaise gestion de la mémoire.

CHET. Et je pensais que Google disait au monde que tous les problèmes étaient résolus par Go et Rust, et cela suggère très peu de Go et Rust ici.

CANARD. Même avec un langage très soigné qui encourage une programmation correcte, les spécifications peuvent vous laisser tomber, n'est-ce pas ?

En d'autres termes, si vous implémentez quelque chose correctement, mais que les spécifications ne sont pas tout à fait correctes, ou laissent une faille, ou placent des fichiers au mauvais endroit, ou traitent les données de manière inappropriée, vous pouvez toujours avoir des bogues de faible , gravité moyenne ou élevée, même avec la plus grande application de sécurité de la mémoire au monde.

Alors, heureusement, il existe une solution simple, n'est-ce pas ?

Pour la plupart des gens, Chrome sera presque certainement mis à jour automatiquement.

Mais même si vous pensez que cela s'est produit, cela vaut la peine - au moins sur Windows et Mac - d'aller dans Plus> Aide> À propos de Google Chrome> Mettre à jour Google Chrome, et soit il dira: "Vous n'avez pas besoin de, vous' J'ai le dernier en date », ou ça va dire « Whoa, je ne l'ai pas encore fait. Aimeriez-vous sauter devant ?

Et bien sûr, vous le feriez !

Sous Linux, comme vous l'avez constaté, votre distribution a fourni la mise à jour, ce sera donc, j'imagine, la route pour la plupart des utilisateurs de Linux qui ont Chrome.

Donc, ce n'est peut-être pas aussi mauvais que ça en a l'air, mais c'est quelque chose qui, comme nous le disons toujours, "Ne tardez pas, faites-le aujourd'hui."

A la suite…

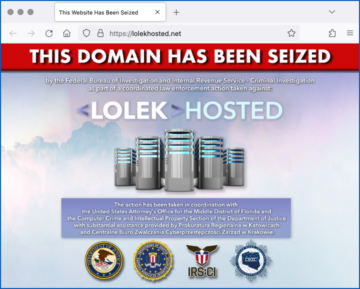

Eh bien, il y a deux histoires, pas une, mais elles sont toutes les deux liées à des bustes des forces de l'ordre.

L'un est un cybercriminel qui a plaidé coupable aux États-Unis, et l'autre est quelqu'un sur lequel les États-Unis aimeraient beaucoup mettre la main, mais qui a disparu quelque part et qui a maintenant rejoint le FBI. Dix Top Wanted criminels du monde entier - la seule femme dans le Top Ten.

Commençons par elle - c'est le Dr Ruja Ignatova de Bulgarie, la "Missing Cryptoqueen".

C'est l'histoire d'une vie, n'est-ce pas ?

CHET. Oui, c'est l'une des choses que le crypto-monde semble nous présenter - c'est un peu plus inclusif pour les femmes.

Il y a beaucoup de femmes également impliquées dans le vol et la greffe, ainsi que tous les hommes typiques qui sont impliqués dans tant d'autres histoires que nous couvrons.

Malheureusement, dans ce cas, elle aurait créé une nouvelle monnaie de type Bitcoin connue sous le nom de OneCoin, et aurait convaincu les gens de lui donner 4 milliards de dollars américains avec aB pour investir dans la crypto-monnaie inexistante, d'après tout ce que je peux lire à ce sujet.

CANARD. 4 milliards de dollars... c'est ce que le FBI semble penser pouvoir prouver.

D'autres rapports que j'ai vus suggèrent que le total réel pourrait bien être beaucoup plus élevé que cela.

CHET. Cela fait en sorte que dépenser 6 millions de dollars pour la photo d'un singe fumant semble presque tout à fait sensé…

CANARD. Plutôt m'a fait perdre mon rythme là-bas. [RIRE]

CHET. Il y a beaucoup de FOMO, ou Fear Of Missing Out.

CANARD. Absolument.

CHET. Et je pense que tout ce crime est motivé par ce FOMO : « Oh, je ne suis pas entré dans Bitcoin alors que vous pouviez acheter une pizza pour un Bitcoin. Donc, je veux passer à la prochaine grande chose. Je veux être l'un des premiers investisseurs dans Tesla, Uber, Apple.

Je pense que les gens perçoivent ces crypto-monnaies comme ayant en fait un air de légitimité qui pourrait être parallèle à ces véritables réussites d'entreprise, par opposition à une chimère, ce qui est exactement ce que c'est.

CANARD. Oui, et comme beaucoup de pipes… partent en fumée, Chester.

Je pense que le problème avec les crypto-monnaies, c'est que lorsque les gens regardent l'histoire du Bitcoin, il y a eu en fait une période prolongée où ce n'était pas comme si le bitcoin ne valait « que 10 $ ».

C'est que le bitcoin était essentiellement si sans valeur qu'apparemment, en 2010, un gars - intriguant appelé SmokeTooMuch - a essayé de faire la première vente essentiellement publique de Bitcoin, et il en avait 10,000 XNUMX.

Je suppose qu'il les a juste extraits, comme vous l'avez fait à l'époque, et a dit: "Je veux 50 $ pour eux."

Donc, il les évalue à un demi-cent américain chacun… et personne n'était prêt à payer autant.

Ensuite, Bitcoin est passé à 10 $, puis à un moment donné, ils étaient, quoi, 60,000 XNUMX $ de plus.

Donc, je suppose qu'il y a cette idée que si vous entrez * même avant *, c'est comme des actions Apple… si vous entrez dans les premiers jours quand il n'existe pas encore vraiment, alors c'est comme entrer non seulement tôt dans Bitcoin, mais *juste au tout début*.

Et puis vous ne gagnez pas seulement 10 fois votre argent ou 100 fois votre argent… vous gagnez 1,000,000 XNUMX XNUMX fois votre argent.

Et je pense que, comme vous le dites, c'est le rêve que beaucoup de gens envisagent.

Et cela signifie, je soupçonne, que cela les rend plus disposés à investir dans des choses qui n'existent pas… ironiquement, précisément parce qu'elles n'existent pas encore, alors elles entrent vraiment au rez-de-chaussée.

Vous n'obtenez toujours que 100,000 XNUMX $ en récompense, apparemment, pour les informations menant à la condamnation de Ruja Ignatova.

Mais elle est certainement là-haut : Top Ten Wanted !

CHET. Je promets que si je découvre où elle se trouve et que j'obtiens la récompense de 100,000 XNUMX $, je ne la parierai pas sur des crypto-monnaies.

Je peux vous l'assurer.

CANARD. Alors, Chester, passons maintenant à l'autre partie de la loi et de l'ordre du podcast.

Je sais que c'est quelque chose dont vous avez spécifiquement dit que vous vouliez en parler, et pas seulement parce que cela inclut le mot « Desjardins », dont nous avons parlé la dernière fois.

Il s'agit de M. Vachon-Desjardins, et nous en avons déjà parlé, ou vous en avez déjà parlé, sur le podcast.

Alors racontez-nous cette histoire, elle est fascinante et plutôt destructrice.

CHET. Oui. J'ai trouvé que c'était une coïncidence que vous m'ayez invité cette semaine, alors qu'il y a quelques années, vous m'avez également invité par hasard la semaine où je crois qu'il a été extradé.

CANARD. Non, c'était en mars de cette année que nous en avons parlé pour la dernière fois !

CHET. Était-ce?

CANARD. Oui, je pense qu'il venait juste d'atterrir en Floride…

CHET. Oui! Il venait d'être extradé, exactement !

Il avait été envoyé aux États-Unis pour y être poursuivi, ce qui est assez courant chez nous au Canada.

Les États-Unis ont souvent des lois plus strictes dans de nombreux cas, mais plus que cela, le FBI [application de la loi fédérale américaine] fait un très bon travail pour rassembler les informations afin de poursuivre ces cas.

Je ne dis pas que la GRC [application de la loi fédérale canadienne] n'est pas capable de cela, mais le FBI est un peu plus expérimenté, donc je pense qu'ils pensent souvent que les États-Unis auront plus de chance de les mettre derrière les barreaux.

CANARD. Cela dit, la GRC l'avait poursuivi au Canada et il avait été condamné à près de sept ans de prison.

Et comme vous l'avez dit la dernière fois : « Nous l'avons temporairement libéré de prison. Nous l'avons prêté aux Américains. Et s'il va en prison là-bas, quand il aura fini sa peine, alors il reviendra et nous le remettrons en prison pour le reste de ses sept ans.

Il semble qu'il sera hors circulation pendant un certain temps.

CHET. Oui, je le soupçonne.

Bien que, dans ces types de crimes non violents, lorsque vous coopérez avec les autorités, elles réduisent souvent les peines ou vous libèrent plus tôt en liberté conditionnelle, ce genre de choses.

Nous allons voir ce qui se passe.

En fait, dans son accord de plaidoyer, lorsqu'il a plaidé coupable en Floride, j'ai cru comprendre qu'il allait coopérer avec les autorités sur à peu près tout et tout ce à quoi il avait accès et qu'ils souhaitaient… essentiellement les aider à monter leur dossier. .

Quand on parle de ces groupes de rançongiciels, je trouve ce cas particulièrement intéressant parce qu'il est canadien et que je suis au Canada.

Mais plus que cela, je pense que nous avons cette perception que ces crimes sont commis par des criminels en Russie, et qu'ils sont loin et qu'ils ne peuvent jamais être touchés, donc il est inutile de signaler ces crimes parce que nous ne pouvons pas trouver ces personnes - ils sont trop bons pour se cacher ; ils sont sur le dark web.

Et la vérité est que certains d'entre eux se trouvent dans votre jardin. Certains d'entre eux sont vos voisins. Ils sont dans tous les pays du monde.

Le crime ne connaît pas de frontières… les gens sont avides partout et sont prêts à commettre ces crimes.

Et ils valent bien la peine d'être poursuivis quand nous pouvons les poursuivre, comme nous le devrions.

CANARD. Absolument.

En fait, si cela ne vous dérange pas, je vais lire l'accord sur le plaidoyer, car je suis d'accord avec vous : le FBI fait un travail fantastique, non seulement pour mener ces enquêtes, mais aussi pour rassembler les informations - même dans quelque chose qui est un document juridique manifeste et formel - dans le genre d'anglais simple qui facilite la tâche d'un tribunal, d'un juge, d'un jury et de toute personne souhaitant comprendre le côté laid des rançongiciels et son fonctionnement pour en savoir beaucoup plus .

Ce sont des documents très lisibles, même si vous n'êtes pas intéressé par le côté juridique de l'affaire.

Et voici ce qu'ils disent :

« NetWalker fonctionnait comme un système Ransomware-as-a-Service avec des développeurs basés en Russie et des affiliés qui résidaient dans le monde entier. Dans le cadre du modèle Ransomware-as-a-Service, les développeurs étaient chargés de créer et de mettre à jour le ransomware et de le mettre à la disposition des affiliés. Les affiliés étaient chargés d'identifier et d'attaquer les victimes de grande valeur avec le ransomware. Après qu'une victime ait payé, les développeurs et les affiliés se partagent la rançon. Sebastian Vachon-Desjardins était l'un des affiliés les plus prolifiques du rançongiciel NetWalker.

C'est un résumé fantastique de l'ensemble du modèle de ransomware en tant que service, n'est-ce pas, avec un exemple pratique de quelqu'un loin de Russie qui est en fait très actif pour faire fonctionner l'ensemble du système.

CHET. Absolument.

Il est responsable, je crois, de plus de 50% de l'argent présumé empoché par le gang NetWalker.

Lorsqu'il a été capturé, il avait un peu plus de 20 millions de dollars en crypto-monnaies provenant de ces rançons… et j'ai cru lire que le montant total de la rançon censé être collecté par NetWalker se situait entre 40 et 50 millions de dollars.

C'est donc une part importante du profit – il était peut-être le principal affilié.

CANARD. Il est clair, comme vous le dites, qu'il fait face à un monde de problèmes…

… mais qu'on s'attend très certainement à ce qu'il dénonce ses anciens copains.

Et peut-être que ce sera une bonne chose ?

Peut-être qu'ils pourront fermer plus d'exemples de ce genre de criminalité, ou plus de personnes impliquées dans ce groupe prolifique.

CHET. Peut-être devrions-nous conclure cela avec quelques mots plus succincts tirés directement de l'accord, car je pense qu'il résume bien cela :

"L'accusé plaide coupable parce qu'il est, en fait, coupable."

[DES RIRES]

C'est donc une déclaration assez claire qu'il n'utilise pas de mots fous, qu'il n'assume aucune responsabilité pour ce qu'il a fait, ce que je pense qu'il est vraiment important que les victimes entendent.

Et en plus, ils disent :

"Le défendeur accepte de coopérer pleinement avec les États-Unis dans l'enquête et la poursuite d'autres personnes, y compris une divulgation pleine et entière de toutes les informations pertinentes, y compris la production de tous les livres, papiers, documents et autres objets en possession du défendeur. ou contrôler. »

Et je suis sûr que "d'autres objets" pourraient inclure des choses comme des portefeuilles de crypto-monnaie, des forums de discussion et des choses où la planification de toutes ces actions sales a été menée.

CANARD. Oui, et puis la bonne nouvelle c'est que c'est à cause de la saisie d'un serveur, je crois, qu'ils ont pu faire marche arrière vers lui, entre autres.

Passons à la dernière partie du podcast qui porte sur une histoire que vous pouvez également lire sur Naked Security…

C'est à propos de Hameçonnage 2FA de Facebook, quelque chose que j'avais l'intention d'écrire parce que j'ai moi-même reçu cette arnaque.

Quand je suis allé enquêter, j'ai pensé: "C'est l'un des faux sites Web les plus crédibles que j'aie jamais vus."

Il y avait une faute d'orthographe, mais j'ai dû aller la chercher; le flux de travail est tout à fait crédible ; il n'y a pas d'erreurs évidentes sauf le mauvais nom de domaine.

Et quand j'ai regardé l'heure à laquelle j'ai reçu l'e-mail, où que j'étais sur la liste des destinataires - peut-être pas en haut, peut-être au milieu, peut-être en bas, qui sait ? - c'était seulement 28 minutes après que les escrocs eurent initialement enregistré le faux domaine qu'ils utilisaient dans cette arnaque.

Donc, ils ne dorment pas – tout se passe à la vitesse de l'éclair ces jours-ci.

CHET. Exactement.

J'ai un avertissement avant d'entrer dans les détails, à savoir que nous ne voulons en aucun cas suggérer aux gens qu'ils ne devraient pas utiliser l'authentification multifacteur.

Mais cela me rappelle… Je vous trompais avec un autre podcast ce matin, et pendant que j'étais sur cet autre podcast, le sujet du multifactoriel a été abordé.

Et l'un des défis que nous avons avec le multifacteur qui se compose uniquement de "codes numériques secrets", est que les criminels peuvent agir comme une sorte de mandataire au milieu, où ils peuvent simplement vous demander gentiment la chaîne de chiffres, et si vous êtes trompé en le leur donnant, cela ne fournit pas vraiment de couche de protection supplémentaire.

Il y a une nette différence entre l'utilisation d'une sorte de clé de sécurité, comme une clé Titan de Google ou un Yubikey, ou l'authentification FIDO en utilisant des choses comme un smartphone Android…

Il y a une différence entre cela et quelque chose qui affiche six chiffres à l'écran et dit : « Donnez-les au site Web ».

Les six chiffres à l'écran constituent une amélioration majeure par rapport à la simple utilisation d'un mot de passe, mais vous devez toujours rester vigilant face à ces types de menaces.

CANARD. Si les escrocs vous ont déjà attiré au point où vous êtes prêt à saisir votre nom d'utilisateur et votre mot de passe, vous vous attendez à ce que ce code d'authentification à deux facteurs arrive dans un SMS ; vous allez vous attendre à consulter votre application et à retaper le code, n'est-ce pas ?

Je ne dis pas aux gens « Arrêtez de l'utiliser », car cela rend définitivement les choses plus difficiles pour les escrocs.

Mais ce n'est pas une panacée - et, plus important encore, si vous avez le deuxième facteur d'authentification, cela ne signifie pas que vous pouvez être décontracté avec le premier.

L'idée est qu'il est censé prendre quelque chose que vous avez rendu aussi fort que possible, par exemple en utilisant un bon mot de passe généré par un gestionnaire de mots de passe, puis vous ajoutez quelque chose qui a également de la force.

Sinon, vous avez à nouveau demi-FA plus demi-FA égal à 1FA, n'est-ce pas ?

CHET. Oui, absolument.

Et il y a deux choses pour lutter contre ce type d'attaque, et l'une est certainement l'utilisation de ce gestionnaire de mots de passe.

L'idée ici, bien sûr, est que le gestionnaire de mots de passe valide que la page vous demandant le mot de passe * est en fait celle pour laquelle vous l'avez initialement stocké *.

C'est donc votre premier signe d'avertissement… quand il n'offre pas votre mot de passe Facebook parce que le site n'est pas en fait facebook.com, cela devrait sonner l'alarme que quelque chose ne va pas, si vous devez chercher dans votre gestionnaire de mots de passe pour trouver le mot de passe Facebook.

Donc, c'est en quelque sorte votre première chance ici.

Et puis, si vous, comme moi, utilisez un jeton FIDO partout où il est pris en charge (également appelé U2F, ou Universal Second Factor), cela vérifie également que le site qui vous demande est en fait le site avec lequel vous avez initialement configuré cette authentification.

De nombreux sites, en particulier les grands sites très exploités, comme Gmail et Twitter, prennent en charge ces petits jetons USB que vous pouvez transporter sur votre trousseau de clés, ou les jetons Bluetooth que vous pouvez utiliser avec votre téléphone mobile si vous utilisez la marque du mobile. téléphone qui n'aime pas que vous y branchiez des jetons.

Ce sont une couche de sécurité supplémentaire qui est meilleure que ces six chiffres.

Alors, utilisez ce que vous avez de mieux à votre disposition.

Mais quand vous obtenez un indice tel que "C'est bizarre, mon gestionnaire de mots de passe ne remplit pas automatiquement mon mot de passe Facebook"... c'est votre grand signe d'avertissement clignotant que quelque chose à ce sujet n'est pas ce à quoi il ressemble.

CANARD. Absolument, parce que votre gestionnaire de mots de passe n'essaie pas d'être artificiellement intelligent, sensible, "Hé, je peux reconnaître cette belle photo d'arrière-plan que j'ai vue tant de fois sur le site Web."

Il ne se laisse pas berner par l'apparence; il dit simplement: "Est-ce qu'on me demande de mettre un mot de passe pour un site Web que je connais déjà?"

Sinon, il ne peut même pas essayer de vous aider, et comme vous le dites, c'est un avertissement parfait.

Mais c'était la vitesse de ce qui m'intéressait.

Je sais que tout se passe très vite ces jours-ci, mais c'est 28 minutes après la première mise en ligne du domaine que j'ai reçu l'e-mail.

CHET. Oui, c'est un autre indicateur que nous utilisons dans les SophosLabs lorsque nous analysons des choses : « Oh, c'est bizarre, ce domaine n'existait pas il y a une heure. Quelle est la probabilité qu'il apparaisse dans un e-mail dans l'heure qui suit sa création ? »

Parce que même les meilleurs jours où j'ai acheté un nouveau nom de domaine, je n'ai même pas eu le temps de configurer mon serveur de messagerie avec un enregistrement MX pendant au moins une heure. [DES RIRES]

CANARD. Chester, terminons avec ce que j'ai annoncé au début comme « L'étrange histoire des nouveaux copains de Chester ». C'est une sorte intrigante d'escrocs. Voici Chester qui vient de vous arriver ces dernières 24 heures, n'est-ce pas ?

CHET. Oui…

J'ai un certain type de suiveur, disons, et je peux généralement repérer assez facilement les personnes qui me suivent qui sont des bots… il faut être dans un état d'esprit particulier pour s'intéresser aux choses que je poste sur mon compte Twitter sur des médias sociaux.

Et quiconque est dans cet état d'esprit et veut savoir à quoi je pense peut me suivre sur Twitter (@chetwisniewski).

Mais je bloque les choses qui me semblent suspectes, car j'ai fait le tour du bloc à quelques reprises et je sais que les informations sont souvent extraites par des robots pour attirer les gens avec des choses qui semblent légitimes.

Quand je vois quelque chose de suspect, je le bloque.

Malheureusement, une de mes connaissances était à la tragédie aux États-Unis hier, le XNUMX juillet, où il y a eu une fusillade, et il a posté un tweet sur la façon dont il s'est enfui avec ses filles en lieu sûr.

Heureusement, lui et sa famille vont bien, mais ce fut un événement très traumatisant et émouvant pour eux, et, par conséquent, son tweet a en quelque sorte eu un moment, n'est-ce pas ?

Des dizaines de milliers de retweets ; des centaines de milliers de likes… et il n'est normalement pas une célébrité qui attire autant l'attention sur Twitter.

Et j'ai moi-même répondu avec inquiétude pour sa sécurité, depuis mon compte Twitter, et je n'ai pas mis deux et deux ensemble jusqu'à ce que nous préparions ce podcast…

Soudain, j'ai commencé à avoir des likes très aléatoires sur un vieux tweet qui n'avait aucun rapport avec une situation actuelle.

J'ai posté quelque chose à propos de rencontrer des gens à San Francisco lors de la conférence RSA.

Bien sûr, cet événement a eu lieu il y a plus d'un mois et est terminé depuis longtemps, et par conséquent, ce tweet est, en fait, complètement inintéressant, même pour les personnes qui auraient pu être temporairement intéressantes, qui voulaient me rencontrer à RSA, et il a commencé à recevoir tous ces goûts.

CANARD. Même aux personnes qui * vous ont * rencontré exactement au RSA. [RIRE]

CHET. Ce qui n'était pas beaucoup de monde, car après être arrivé là-bas et avoir vu le cauchemar du COVID qui se passait, j'ai plutôt pensé qu'il valait mieux rencontrer trop de gens au RSA.

Mais ce tweet a commencé à recevoir des likes aléatoires, et j'ai commencé à regarder les profils de ces personnes qui aiment le tweet, et ce n'étaient pas mes gens… ce ne sont pas des gens qui me suivraient normalement.

L'un professait combien il avait d'amour pour différents joueurs de football nigérians, et un autre prétendait être une femme de New York qui était dans la scène de la mode et des mannequins et tout ce genre de choses…

CANARD. Dans ta rue, Chester ! [RIRE]

CHET. Oui. [DES RIRES]

Et quand j'ai regardé qui suivaient ces comptes, ils suivaient un ensemble très aléatoire de personnes qui n'étaient pas thématiques.

La plupart des gens qui me suivent me suivent à cause des problèmes de sécurité sur lesquels je tweete ; ils suivent souvent beaucoup d'autres informaticiens.

Je verrai qu'ils suivent différents types de «célébrités informatiques», ou qu'ils suivent de nombreuses entreprises de technologie… ce sont des signes pour moi qu'ils sont des adeptes légitimes.

Mais ces comptes : quand je les ai regardés, c'était comme un éparpillement de personnes au hasard qu'ils suivaient.

Il n'y avait ni rime ni raison à tout cela, contrairement à la plupart d'entre nous.

La plupart d'entre nous sommes dans nos équipes sportives préférées, ou quels que soient nos passe-temps, et il y a toujours un thème qui traverse les personnes que nous suivons et que vous pouvez repérer très facilement.

CANARD. Oui – quand vous arrivez au « 16e degré de séparation », pourchassant quelqu'un dans le terrier du lapin de Twitter, il y a fort à parier qu'il ne bouge pas vraiment dans vos cercles de quelque manière que ce soit !

CHET. Oui.

Et ce qui est bizarre à ce sujet, c'est que je ne sais pas vraiment ce qu'ils font, à part s'accrocher à cette horrible tragédie et essayer de se forger une sorte de réputation.

Et ma seule supposition était qu'ils essaient peut-être d'amener d'autres personnes à suivre parce qu'ils ont aimé leur tweet, ou peut-être au moins pour aimer quelque chose qu'ils ont posté, pour essayer de leur donner une sorte de coup de pouce sur les réseaux sociaux.

Il est tout simplement déplorable que les gens s'accrochent à ces tragédies pour essayer de créer autre chose qu'une certaine empathie et sympathie pour les personnes impliquées.

Donner à ces comptes ce qu'ils veulent peut sembler assez innocent… Je connais beaucoup de gens qui se disent : « Oh, je suis toujours en retour.

C'est assez dangereux de faire ça.

Vous construisez des réputations qui donnent l'impression que les choses sont légitimes, qui permettent la propagation continue de la désinformation, des menaces et des escroqueries.

Ce petit like ou ce suivi compte en fait d'une très mauvaise manière.

CANARD. Je suis d'accord!

Chester, merci beaucoup d'avoir partagé cette histoire sur ce qui vous est arrivé sur Twitter, et en particulier - tout comme l'histoire de Facebook 2FA Scam in 28 Minutes - la rapidité avec laquelle cela s'est produit.

Vraisemblablement, les escrocs essaient juste de susciter un tout petit peu de sympathie de la part de personnes qui pensent que c'est peut-être le moment d'être un peu plus aimant que d'habitude… sans penser aux effets à long terme de bénir essentiellement quelqu'un qui ne le mérite pas. ont.

Merci beaucoup d'avoir participé à l'ensemble du podcast à court terme.

Merci à tous ceux qui ont écouté.

Et comme d'habitude, à la prochaine...

TOUS LES DEUX. Restez en sécurité!

[MODÈME MUSICAL]

- 2FA

- blockchain

- bustes

- cognitif

- crypto-monnaie

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- Google Chrome

- Kaspersky

- La loi et l'ordre

- malware

- Mcafee

- Sécurité nue

- Podcast de sécurité nu

- NexBLOC

- OneCoin

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- Podcast

- VPN

- vulnérabilité

- la sécurité d'un site web

- zéphyrnet

![S3 Ep122 : Arrêtez de qualifier toutes les brèches de « sophistiquées » ! [Audio + Texte]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep122-stop-calling-every-breach-sophisticated-audio-text-360x174.png)