Les histoires de cybersécurité sont comme des bus : celui que vous attendez n’arrive pas avant une éternité, puis deux arrivent en même temps.

Le sujet spécialisé qui est soudainement apparu deux fois cette semaine est : résonance.

Lundi, nous avons écrit sur la chanson de Janet Jackson de 1989 Nation du rythme, et comment cela s'est transformé par inadvertance en une preuve de concept pour un exploit de blocage de Windows signalé en 2005.

Cette histoire n'a été rendue publique que récemment, car un peu un amusement historique bizarre, et avec le même sens du plaisir, MITRE lui a attribué un numéro de bug CVE officiel (ce qui prête à confusion, cependant, avec une date 2022, car c’est à ce moment-là que cela a été connu pour la première fois).

Dans cet « exploit », quelque chose dans le rythme et le mélange de fréquences de la chanson aurait perturbé les lecteurs de disque des ordinateurs portables Windows d’un certain fournisseur, correspondant aux fréquences de vibration naturelles des disques durs de la vieille école…

… Au point que les effets de résonance ont produit suffisamment de vibrations pour faire planter le disque, ce qui a fait planter le pilote, ce qui a fait planter Windows.

Apparemment, même les ordinateurs portables à proximité avec le même modèle de disque pourraient être R&Bed au point de tomber en panne, faisant tomber le système d'exploitation à distance.

La solution, apparemment, impliquait l'ajout d'une sorte de filtre passe-bande (bande comme dans « gamme de fréquences », pas comme dans « groupe de musiciens ») qui supprimait la résonance et la surcharge, mais laissait le son suffisamment bien défini pour sonner normalement.

Deux bus à la fois

Bien devinez quoi?

À peu près au même moment où le Nation du rythme L'histoire a éclaté, un chercheur de l'Université Ben Gourion du Néguev en Israël a publié un article de recherche sur les problèmes de résonance dans les gyroscopes des téléphones portables.

Les gyroscopes de téléphone modernes n'ont pas de volants d'inertie logés dans des cardans, comme les jouets gyroscopiques équilibrants que vous avez peut-être vus ou même possédés dans votre enfance, mais sont basés sur des nanostructures de silicium gravées qui détectent les mouvements à travers le champ magnétique terrestre.

L’article de Mordechai Guri s’intitule GAIROSCOPE : injecter des données provenant d'ordinateurs isolés vers des gyroscopes à proximité, et le titre résume assez bien l'histoire.

Au fait, si vous vous demandez pourquoi les mots-clés Université Ben-Gurion ainsi que trou d'air ça me dit, c'est parce que les universitaires là-bas s'amuser régulièrement de façon absurde sont des contributeurs réguliers dans le domaine de la gestion des fuites de données vers et hors des zones sécurisées.

Maintenir un entrefer

Soi-disant réseaux à air isolé sont couramment utilisés pour des tâches telles que le développement de logiciels anti-malware, la recherche d'exploits de cybersécurité, la gestion en toute sécurité de documents secrets ou confidentiels et la protection des installations de recherche nucléaire contre toute interférence extérieure.

Le nom signifie littéralement ce qu’il dit : il n’y a aucune connexion physique entre les deux parties du réseau.

Ainsi, si vous supposez avec optimisme que les matériels réseau alternatifs tels que le Wi-Fi et le Bluetooth sont correctement contrôlés, les données ne peuvent circuler qu'entre « l'intérieur » et « l'extérieur » d'une manière qui nécessite une intervention humaine active, et peuvent donc être solidement régulées, surveillées. , supervisé, signé, connecté, etc.

Mais qu’en est-il d’un interne corrompu qui souhaite enfreindre les règles et voler des données protégées d’une manière que ses propres responsables et son équipe de sécurité sont peu susceptibles de détecter ?

Les chercheurs de l’Université Ben Gourion ont mis au point au fil des ans de nombreuses astuces étranges mais réalisables pour l’exfiltration de données, ainsi que des techniques pour les détecter et les empêcher, en leur donnant souvent des noms vraiment géniaux…

…tel que LANTENNE, où des paquets réseau d'apparence innocente sur les fils connectant le côté fiable du réseau produisent en réalité de faibles ondes radio qui peuvent être détectées par un collaborateur à l'extérieur du laboratoire sécurisé avec une clé USB équipée d'une antenne et un récepteur radio défini par logiciel :

Or vitesses du ventilateur utilisé pour envoyer des signaux sonores secrets, dans une astuce surnommée le ÉMETTEUR DE FANS:

Ou en utilisant condensateurs sur une carte mère pour servir de minuscules haut-parleurs de remplacement dans un ordinateur dont le propre haut-parleur est délibérément retiré.

Ou ajouter du sens à beaucoup de teinte rouge sur l'écran de seconde en seconde, et bien d'autres abstrus pont aérien des trucs.

Le problème du son

Exfiltrer des données via un haut-parleur est assez simple (les modems informatiques et les coupleurs acoustiques le faisaient il y a plus de 50 ans), mais il y a deux problèmes ici : [1] les sons eux-mêmes qui sortent des haut-parleurs du côté de confiance d'un réseau à air isolé sont c'est un peu un cadeau, et [2] vous avez besoin d'un microphone non détecté et non régulé du côté non fiable du réseau pour capter les bruits et les enregistrer subrepticement.

Le problème [1] a été surmonté par la découverte que de nombreux haut-parleurs d'ordinateur, sinon la plupart, peuvent réellement produire ce qu'on appelle ultrasonique des sons, avec des fréquences suffisamment élevées (généralement 17,000 XNUMX hertz ou plus) pour que peu d’humains, voire aucun, puissent les entendre.

Dans le même temps, un microphone de téléphone portable typique peut capter les sons ultrasoniques de l’autre côté de l’entrefer, fournissant ainsi un canal audio secret.

Mais l’astuce [2] a été contrecarrée, au moins en partie, par le fait que la plupart des téléphones mobiles ou tablettes modernes disposent de paramètres de configuration facilement vérifiables pour contrôler l’utilisation du microphone.

Ainsi, les téléphones préconfigurés pour enfreindre les politiques « aucun appareil d’enregistrement autorisé » peuvent assez facilement être repérés par un contrôle de surveillance avant d’être autorisés à entrer dans une zone sécurisée.

(En d’autres termes, il y a un risque réel d’être surpris avec un « micro en direct » si votre téléphone est configuré dans un état manifestement non conforme, ce qui pourrait entraîner une arrestation ou pire.)

Cependant, comme vous l'avez deviné dans le titre de l'article de Guri, il s'avère que la puce gyroscope de la plupart des téléphones mobiles modernes – la puce qui détecte lorsque vous avez tourné l'écran sur le côté ou pris l'appareil dans vos bras – peut être utilisée comme un micro très rudimentaire.

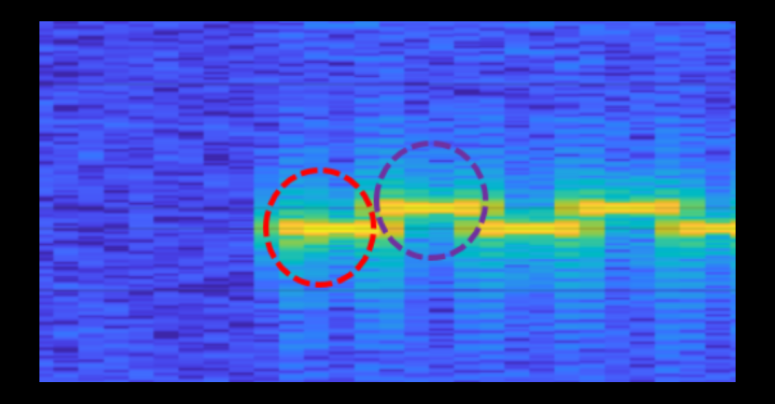

Très simplifié, le système d'exfiltration de données GAIROSCOPE consiste à exposer un téléphone portable connu à une gamme de fréquences ultrasoniques (dans l'exemple de Guri, celles-ci étaient juste au-dessus de 19,000 XNUMX hertz, trop élevées pour que presque tout le monde sur terre puisse l'entendre) et à découvrir une fréquence précise qui provoque résonance anormale détectable dans la puce du gyroscope.

Une fois que vous avez trouvé une ou plusieurs fréquences de résonance hors de portée de l'audition humaine, vous disposez effectivement des deux extrémités d'un canal de signalisation de données secret, basé sur des fréquences qui peuvent être générées de manière inaudible à une extrémité et détectées de manière fiable, sans utiliser d'instrument. microphone ordinaire, de l'autre.

La raison pour laquelle on cible le gyroscope est que la plupart des téléphones mobiles considèrent le signal du gyroscope comme non controversé du point de vue de la confidentialité et de la sécurité, et permettent aux applications (sur Android, cela inclut même le navigateur Chrome) de lire le gyroscope X, Y et Z. lectures de position par défaut, sans aucune autorisation spéciale.

Cela signifie qu’un appareil mobile qui a apparemment été configuré en mode « aucune écoute possible » pourrait néanmoins recevoir des données secrètes et inaudibles via un canal audio secret.

Cependant, ne vous enthousiasmez pas trop pour le débit.

Les débits de données semblent généralement être d’environ 1 bit par seconde, ce qui donne l’impression que les modems informatiques vieux de 50 ans sont rapides…

… mais les données telles que les clés secrètes ou les mots de passe ne font souvent que quelques centaines ou quelques milliers de bits, et même 1 bit/s pourrait suffire à les divulguer à travers un espace aérien par ailleurs sécurisé et sain en quelques minutes ou quelques heures.

Que faire?

Le « remède » évident à ce genre de truc est de bannissez complètement les téléphones portables de vos zones sécurisées, une précaution à laquelle vous devez vous attendre à proximité de tout réseau sérieux à espacement aérien.

Dans les zones moins sécurisées où les airgaps sont utilisés, mais où les téléphones portables sont néanmoins autorisés (sous réserve de paramètres spécifiques vérifiés) pour des raisons de commodité opérationnelle, l'invention du GAIROSCOPE change les règles.

À partir de maintenant, vous souhaiterez vérifier que les utilisateurs ont désactivé les paramètres de leur système de « détection de mouvement », en plus de bloquer l'accès au microphone, au Wi-Fi, au Bluetooth et à d'autres fonctionnalités déjà bien connues pour les risques de fuite de données qu'elles entraînent.

Enfin, si vous êtes vraiment inquiet, vous pourriez déconnecter les haut-parleurs internes dans tous les ordinateurs du côté sécurisé du réseau…

…ou utiliser un filtre de fréquence actif, tout comme ce fournisseur d'ordinateurs portables anonyme l'a fait pour bloquer le pirate Nation du rythme signaux en 2005.

(L'article de Guri montre un simple circuit électrique analogique pour couper les fréquences audio supérieures à une valeur choisie.)

- trou d'air

- Ben Gourion

- Université Ben-Gurion

- blockchain

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- fuite de données

- La perte de données

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- GAIROSCOPE

- Kaspersky

- malware

- Mcafee

- Sécurité nue

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- vulnérabilité

- la sécurité d'un site web

- zéphyrnet