Malheureusement, nous avons dû couvrir le rançongiciel DEADBOLT plusieurs fois before sur la sécurité nue.

Depuis près de deux ans déjà, cet acteur de niche sur la scène de la cybercriminalité des ransomwares s'attaque principalement aux particuliers et aux petites entreprises d'une manière très différente de la plupart des attaques de ransomwares contemporaines :

Si vous étiez impliqué dans la cybersécurité il y a une dizaine d'années, lorsque les ransomwares ont commencé à devenir une énorme source d'argent pour le cybermonde, vous vous souviendrez sans aucune affection des "grandes marques" de ransomwares à l'époque : cryptolocker, Locky, TeslaCrypt, Et beaucoup plus.

En règle générale, les premiers acteurs du crime de ransomware s'appuyaient sur des paiements de chantage à peu près abordables si vous n'allez pas au pub pendant un mois ou trois de la part d'autant de personnes qu'ils le souhaitaient. pourrait.

Contrairement aux escrocs de rançongiciels des ligues majeures d'aujourd'hui, que vous pourriez résumer comme "visent à extorquer des millions de dollars aux entreprises des centaines de fois", les premiers acteurs ont emprunté une voie plus axée sur le consommateur "faire chanter des millions de personnes pour 300 $ chacune" (ou 600 $, ou 1000 XNUMX $ – les montants varient).

L'idée était simple : en brouillant vos fichiers sur votre propre ordinateur portable, les escrocs n'avaient pas à se soucier de la bande passante de téléchargement sur Internet ni à essayer de voler tous vos fichiers afin de pouvoir vous les revendre plus tard.

Ils pourraient laisser tous vos fichiers assis devant vous, apparemment à la vue de tous, mais totalement inutilisables.

Si vous essayez d'ouvrir un document brouillé avec votre traitement de texte, par exemple, vous verrez soit des pages inutiles pleines de chou râpé numérique, soit un message contextuel s'excusant que l'application n'a pas reconnu le type de fichier et n'a pas pu ouvrir du tout.

L'ordinateur fonctionne, pas les données

Habituellement, les escrocs feraient tout leur possible pour laisser votre système d'exploitation et vos applications intacts, en se concentrant plutôt sur vos données.

Ils ne voulaient pas que votre ordinateur cesse complètement de fonctionner, pour plusieurs raisons importantes.

Tout d'abord, ils voulaient que vous voyiez et ressentiez à quel point vos précieux fichiers étaient proches mais si éloignés : vos photos de mariage, vos vidéos de bébé, vos déclarations de revenus, vos travaux universitaires, vos comptes clients, vos comptes fournisseurs et toutes les autres données numériques que vous J'avais l'intention de faire marche arrière depuis des mois, mais je n'avais pas encore tout à fait réussi.

Deuxièmement, ils voulaient que vous voyiez la note de chantage qu'ils avaient laissée EN GRANDES LETTRES AVEC DES IMAGES SPECTACULAIRES, installée comme fond d'écran pour que vous ne puissiez pas la manquer, avec des instructions sur la façon d'acquérir les crypto-monnaies dont vous auriez besoin pour racheter la clé de déchiffrement pour déchiffrer vos données.

Troisièmement, ils voulaient s'assurer que vous pouviez toujours vous connecter à votre navigateur, d'abord pour effectuer une recherche futile sur "comment récupérer du rançongiciel XYZ sans payer", puis, alors que le découragement et le désespoir s'installaient, pour mettre la main sur un copain vous saviez qu'il pourrait vous aider avec la partie crypto-monnaie de l'opération de sauvetage.

Malheureusement, les premiers acteurs de cet odieux complot criminel, notamment le gang CryptoLocker, se sont avérés assez fiables pour répondre rapidement et avec précision aux victimes qui ont payé, gagnant une sorte de réputation «d'honneur parmi les voleurs».

Cela a semblé convaincre les nouvelles victimes que, malgré tout ce que payer a brûlé un trou géant dans leurs finances dans un avenir proche, et que c'était un peu comme faire un pacte avec le diable, cela récupèrerait très probablement leurs données.

Les attaques de rançongiciels modernes, en revanche, visent généralement à mettre tous les ordinateurs d'entreprises entières (ou d'écoles, d'hôpitaux, de municipalités ou d'organismes de bienfaisance) sur place en même temps. Mais créer des outils de décryptage qui fonctionnent de manière fiable sur l'ensemble d'un réseau est une tâche d'ingénierie logicielle étonnamment difficile. En fait, récupérer vos données en s'appuyant sur les escrocs est une entreprise risquée. Dans le Enquête 2021 sur les rançongiciels Sophos, 1/2 des victimes qui ont payé ont perdu au moins 1/3 de leurs données, et 4% d'entre elles n'ont rien récupéré du tout. En 2013, j'ai nommé Ambassadeur Amina C. Mohamed, mon secrétaire du Cabinet (Ministre) du Ministère des Affaires étrangères et du Commerce international. Depuis lors, l'Ambassadeur Mohamed a dirigé avec brio notre action diplomatique. Nous avons bénéficié énormément de ses démarches tant régionalesqu’internationales d'importance à la fois nationale et continentale. , nous avons constaté que le point médian était encore pire, avec 1/2 de ceux qui ont payé en perdant 40 % ou plus de leurs données, et seulement 4 % d'entre eux récupérant toutes leurs données. Dans l'infâme Pipeline Colonial attaque de ransomware, la société a déclaré qu'elle n'allait pas payer, puis a notoirement déboursé plus de 4,400,000 4.4 XNUMX $ de toute façon, pour constater que l'outil de décryptage fourni par les criminels était trop lent pour être utilisé. Ils se sont donc retrouvés avec tous les frais de recouvrement qu'ils auraient eus s'ils n'avaient pas payé les escrocs, plus une sortie de XNUMX millions de dollars qui était presque jetée dans les égouts. (Étonnamment, et apparemment en raison de la mauvaise cybersécurité opérationnelle des criminels, le Le FBI a finalement récupéré environ 85% des bitcoins versés par Colonial. Ne vous fiez pas à ce genre de résultat, cependant : de telles récupérations à grande échelle sont une rare exception, pas la règle.)

Un créneau lucratif

Les escrocs DEADBOLT, semble-t-il, ont trouvé un créneau lucratif par eux-mêmes, de sorte qu'ils n'ont pas besoin de s'introduire dans votre réseau et de se frayer un chemin sur tous les ordinateurs qui s'y trouvent, et ils n'ont même pas à s'inquiéter de l'introduction de logiciels malveillants sur votre ordinateur portable ou sur l'un des ordinateurs ordinaires de votre maison, bureau ou les deux.

Au lieu de cela, ils utilisent des analyses de réseau globales pour identifier les périphériques NAS non corrigés (stockage connecté au réseau), généralement ceux du principal fournisseur QNAP, et brouillent directement tout sur votre périphérique de serveur de fichiers, sans rien toucher d'autre sur votre réseau.

L'idée est que si vous utilisez votre NAS comme la plupart des gens le font à la maison ou dans une petite entreprise - pour les sauvegardes et comme stockage principal pour les fichiers volumineux tels que la musique, les vidéos et les images - alors perdre l'accès à tout sur votre NAS est susceptible d'être au moins aussi catastrophique que de perdre tous les fichiers sur tous vos ordinateurs portables et de bureau, ou peut-être même pire.

Parce que vous laissez probablement votre appareil NAS allumé tout le temps, les escrocs peuvent entrer par effraction quand ils le souhaitent, y compris lorsque vous êtes le plus susceptible de dormir ; ils n'ont besoin d'attaquer qu'un seul appareil ; ils n'ont pas à s'inquiéter que vous utilisiez des ordinateurs Windows ou Mac…

… et en exploitant un bogue non corrigé dans l'appareil lui-même, ils n'ont pas besoin de vous tromper, vous ou quelqu'un d'autre dans votre réseau, en téléchargeant un fichier suspect ou en cliquant sur un site Web douteux pour s'implanter.

Les escrocs n'ont même pas besoin de s'inquiéter de vous envoyer un message par e-mail ou sur votre fond d'écran : ils réécrivent sournoisement la page de connexion dans l'interface Web de votre périphérique NAS, donc dès que vous essayez de vous connecter, peut-être pour savoir pourquoi tous vos fichiers sont foirés, vous obtenez une facette de demande de chantage.

Encore plus sournoisement, les escrocs DEADBOLT ont trouvé un moyen de traiter avec vous qui évite toute correspondance par e-mail (éventuellement traçable), ne nécessite aucun serveur Web sombre (potentiellement compliqué) et évite toute négociation : c'est leur chemin, ou l'autoroute des données.

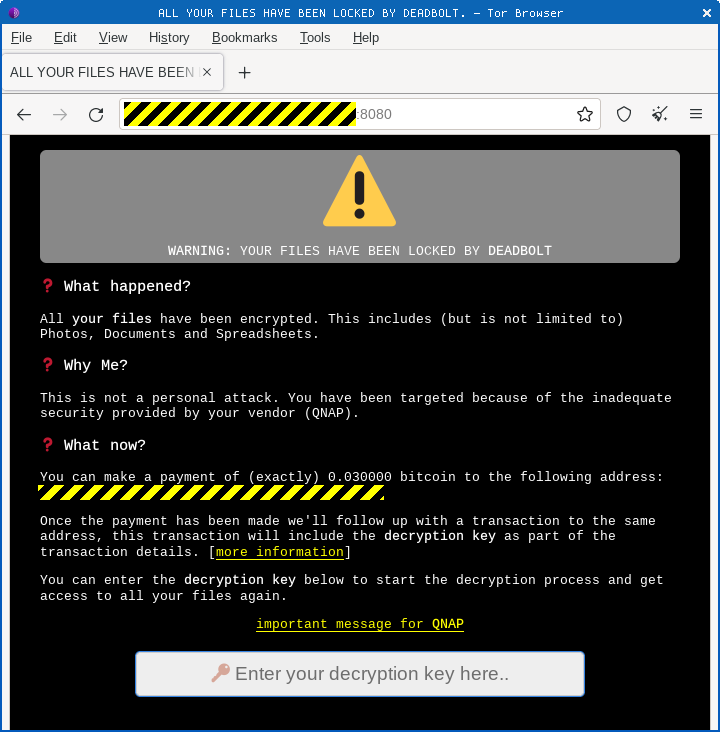

En termes simples, chaque victime reçoit une adresse Bitcoin unique à laquelle on lui dit d'envoyer BTC 0.03 (actuellement [2022-10-21] un peu moins de 600 $) :

La transaction elle-même agit à la fois comme un message ("J'ai décidé de payer") et comme le paiement lui-même ("et voici les fonds").

Les escrocs vous envoient alors 0 $ en retour - une transaction qui n'a aucun but financier, mais qui contient un commentaire de 32 caractères. (Les transactions Bitcoin peuvent contenir des données supplémentaires dans le champ appelé OP_RETURN qui ne transfère aucun fonds, mais peut être utilisé pour inclure des commentaires ou des notes.)

Ces 32 caractères sont des chiffres hexadécimaux qui représentent une clé de déchiffrement AES de 16 octets unique à votre périphérique NAS brouillé.

Vous collez le code hexadécimal de la transaction BTC dans la "page de connexion" du rançongiciel, et le processus déclenche un programme de décryptage laissé par les escrocs qui déchiffre (vous l'espérez !) Toutes vos données.

Appelle la police!

Mais voici une tournure fascinante à ce conte.

La police néerlandaise, en collaboration avec une entreprise experte en crypto-monnaie, a proposé un tour sournois de leur propre pour contrer la sournoiserie des criminels DEADBOLT.

Ils ont remarqué que si une victime envoyait un paiement Bitcoin pour racheter la clé de déchiffrement, les escrocs répondaient apparemment avec la clé de déchiffrement dès que la transaction de paiement BTC atteignait le réseau Bitcoin à la recherche de quelqu'un pour la « miner »…

… plutôt que d'attendre que quelqu'un dans l'écosystème Bitcoin signale qu'il a effectivement exploité la transaction et l'a donc confirmée pour la première fois.

En d'autres termes, pour utiliser une analogie, les escrocs vous laissent sortir de leur magasin avec le produit avant d'attendre que votre paiement par carte de crédit soit effectué.

Et bien que vous ne puissiez pas explicitement annuler une transaction BTC, vous pouvez envoyer deux paiements conflictuels en même temps (ce que l'on appelle dans le jargon une « double dépense »), tant que vous êtes satisfait que le premier à obtenir ramassé, extrait et «confirmé» est celui qui passera et sera finalement accepté par la blockchain.

L'autre transaction sera finalement rejetée, car Bitcoin n'autorise pas les doubles dépenses. (Si c'était le cas, le système ne pourrait pas fonctionner.)

En gros, une fois que les mineurs de Bitcoin voient qu'une transaction non encore traitée implique des fonds que quelqu'un d'autre a déjà "minés", ils arrêtent simplement de travailler sur la transaction inachevée, au motif qu'elle ne vaut plus rien pour eux.

Il n'y a pas d'altruisme en jeu ici : après tout, si la majorité du réseau a déjà décidé d'accepter l'autre transaction, et de l'inclure dans la blockchain comme « celle que la communauté accepte comme valide », la transaction conflictuelle qui n'est pas passée à travers est encore pire qu'inutile à des fins minières.

Si vous continuez à essayer de traiter la transaction en conflit, alors même si vous réussissez à la "miner" à la fin, personne n'acceptera votre confirmation à un tour, car il n'y a rien dedans pour qu'ils le fassent…

… donc vous savez à l'avance que vous n'obtiendrez jamais de frais de transaction ou de bonus Bitcoin pour votre travail minier redondant, et donc vous savez d'avance qu'il ne sert à rien de perdre du temps ou de l'électricité dessus.

Tant qu'aucune personne (ou pool minier, ou cartel de pools miniers) ne contrôle jamais plus de 50% du réseau Bitcoin, personne ne devrait jamais être en mesure de commander suffisamment de temps et d'énergie pour "déconfirmer" un déjà-accepté transaction en créant une nouvelle chaîne de confirmations qui dépasse toutes celles existantes.

Offrir plus d'argent…

Étant donné que nous venons de mentionner les frais de transaction, vous pouvez probablement voir où cela mène.

Lorsqu'un mineur confirme avec succès une transaction qui est finalement acceptée sur la blockchain (en fait, un ensemble de transactions), il obtient une récompense en bitcoins nouvellement émis (actuellement, le montant est de 6.25 BTC), plus tous les frais offerts pour chaque transaction du lot.

En d'autres termes, vous pouvez inciter les mineurs à donner la priorité à votre transaction en proposant de payer un peu plus en frais de transaction que tout le monde…

… ou si vous n'êtes pas pressé, vous pouvez proposer des frais de transaction peu élevés et obtenir un service plus lent de la part de la communauté minière.

En fait, si vous ne vous souciez vraiment pas du temps que cela prend, vous pouvez proposer de ne payer aucun bitcoin comme frais de transaction.

C'est ce que les flics néerlandais ont fait pour 155 victimes de 13 pays différents qui avaient demandé de l'aide pour récupérer leurs données.

Ils ont envoyé 155 paiements à partir de leur propre sélection d'adresses BTC aux escrocs, offrant tous de payer des frais de transaction de zéro.

Les escrocs, s'appuyant apparemment sur un processus automatique et scripté, ont rapidement renvoyé les clés de déchiffrement.

Une fois que les flics ont eu chaque clé de déchiffrement, ils ont immédiatement envoyé une transaction « à double dépense »…

…cette fois avec des frais alléchants offerts en échange du paiement des mêmes fonds qu'ils avaient initialement offerts aux escrocs à eux-mêmes à la place !

Devinez quelles transactions ont attiré l'attention des mineurs en premier ? Devinez lesquels ont été confirmés ? Devinez quelles transactions n'ont rien donné ?

Les paiements proposés aux criminels ont été abandonnés comme des patates chaudes par la communauté Bitcoin, before les escrocs ont été payés, mais après ils avaient révélé les clés de déchiffrement.

Résultat unique

Bonne nouvelle…

… sauf, bien sûr, que ce piège (ce n'est pas une ruse si c'est fait légalement !) ne fonctionnera plus.

Malheureusement, tout ce que les escrocs ont à faire à l'avenir est d'attendre de voir leurs paiements confirmés avant de répondre avec les clés de déchiffrement, au lieu de se déclencher immédiatement à la première apparition de chaque demande de transaction.

Néanmoins, les flics déjoué les escrocs cette fois, et 155 personnes ont récupéré leurs données gratuitement.

Ou du moins pour presque rien – il y a le petit problème des frais de transaction qui étaient nécessaires pour faire fonctionner le plan, même si au moins aucun de cet argent n'est allé directement aux escrocs. (Les frais vont aux mineurs de chaque transaction.)

Il s'agit peut-être d'un résultat relativement modeste, et il peut s'agir d'une victoire ponctuelle, mais nous la félicitons néanmoins !

Vous manquez de temps ou d'expertise pour vous occuper de la réponse aux menaces de cybersécurité ? Vous craignez que la cybersécurité finisse par vous distraire de toutes les autres choses que vous devez faire ?

En savoir plus sur Détection et réponse gérées par Sophos:

Recherche, détection et réponse aux menaces 24h/7 et XNUMXj/XNUMX ▶

- blockchain

- cognitif

- contre-pirater

- crypto-monnaie

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- Pêne dormant

- département de la Sécurité intérieure

- portefeuilles numériques

- police néerlandaise

- pare-feu

- Kaspersky

- La loi et l'ordre

- malware

- Mcafee

- Sécurité nue

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- ransomware

- VPN

- la sécurité d'un site web

- zéphyrnet

![S3 Ep130 : Ouvrez les portes du garage, HAL [Audio + Texte]](https://platoaistream.net/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-360x188.png)