Előfordulhat, hogy az állítólagos zsarolóprogramokkal fertőzött cégeknek már nincs lehetőségük váltságdíjat fizetni.

Egy új rosszindulatú program pontosan úgy működik, mint a kripto-ransomware – felülírja és átnevezi a fájlokat, majd eldob egy szöveges fájlt váltságdíjjal és Bitcoin-címmel fizetés céljából –, de a program ehelyett törli az áldozat fájljainak tartalmát. A programot elemző Kaspersky kiberbiztonsági cég szerint a CryWiper program jelenleg orosz szervezeteket céloz meg, de könnyen felhasználható más országok vállalatai és szervezetei ellen is.

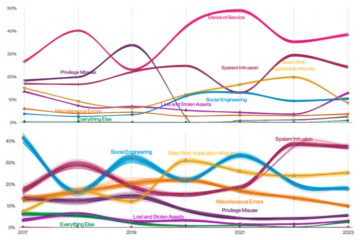

Az álcázott ablaktörlő-program folytatja azt a tendenciát, hogy a zsarolóprogramokat szándékosan vagy véletlenül törlőként használják – állapították meg a vállalat kutatói az elemzésben.

„A múltban láthattunk néhány rosszindulatú programtörzset, amelyek véletlenül törlővé váltak – az alkotóik hibái miatt, akik rosszul implementálták a titkosítási algoritmusokat” kutatók írt. „Ezúttal azonban nem így van: szakértőink abban bíznak, hogy a támadók fő célja nem az anyagi haszonszerzés, hanem az adatok megsemmisítése. A fájlok nem igazán titkosítottak; ehelyett a trójai felülírja őket pszeudo-véletlenszerűen generált adatokkal.”

A kritikus adatokat törlő rosszindulatú programok, az úgynevezett törlőprogramok jelentős fenyegetést jelentenek mind a magán-, mind a közszféra számára. Ablaktörlők voltak orosz ügynökségek használták az ukrajnai konfliktusban megkísérelve megzavarni az ország kritikus szolgálatait és azok védelmi koordinációját. Egy évtizeddel ezelőtt Irán a Shamoon wiper programot használta titkosításra és haszontalanná tételére több mint 30,000 XNUMX merevlemez a rivális Szaúd-Arábia állami olajipari konszernjénél, a Saudi Aramconál.

A legutóbbi támadás egy orosz szervezetet céloz meg – állapították meg elemzésükben a Kaspersky kutatói, és arra utalnak, hogy az ukrán erők vagy partizán hackerek megtorlása lehet.

„Tekintettel a használt takaróra – ransomware-nek színlelve – és az egyszerű ablaktörlő megírásához szükséges korlátozott időt figyelembe véve, úgy tűnik, bárki állhat a támadás mögött” – mondta Max Kersten, a Trellix kiberbiztonsági cég malware-kutatója. "Kaspersky jelzi, hogy az áldozatok oroszok, ami azt jelenti, hogy oroszellenes aktivisták, ukrán-barát aktivisták, Ukrajna mint állam vagy Ukrajnát támogató államok állhatnak mögötte, ahogy én látom."

Hamis zsarolóprogramok vagy lusta bűnözők?

A CryWiper a legújabb támadóprogram, amely ransomware-nek tűnik, de valójában törlőként működik. Míg a korábbi példák gyakran fejlesztői hiba miatt törölték az adatokat, a CryWiper alkotója a funkcionalitást szánta. Kaspersky orosz elemzésének fordítása.

"Miután megvizsgáltunk egy mintát egy rosszindulatú programból, rájöttünk, hogy ez a trójai, bár zsarolóprogramnak álcázza magát, és pénzt csal ki az áldozattól az adatok "dekódolásáért", valójában nem titkosítja, hanem szándékosan megsemmisíti az érintett rendszerben lévő adatokat" - mondta Kaspersky. . "Sőt, a trójai programkód elemzése kimutatta, hogy ez nem a fejlesztő hibája, hanem az eredeti szándéka."

A CryWiper nem az első zsarolóprogram, amely felülírja az adatokat anélkül, hogy lehetővé tenné azok visszafejtését. Egy másik nemrég felfedezett program, a W32/Filecoder.KY!tr szintén felülírja a fájlokat, de ebben az esetben a rossz programozás miatt nem lehet visszaállítani az adatokat.

„A ransomware-t nem szándékosan alakították át ablaktörlővé. Ehelyett a minőségbiztosítás hiánya egy nem megfelelően működő mintához vezetett” – Revay Gergely, a Fortinet kutatója. – áll egy elemzésben. "A probléma ezzel a hibával az, hogy a zsarolóprogram tervezési egyszerűsége miatt, ha a program összeomlik – vagy akár be is zárják – nincs mód a titkosított fájlok visszaállítására."

Hasonlóságok a korábbi Ransomware-hez

A CryWiper eredeti rosszindulatú programnak tűnik, de a pusztító kártevő ugyanazt a pszeudo-véletlenszám-generátor (PRNG) algoritmust használja, mint az IsaacWiper, az ukrajnai közszektorbeli szervezetek támadására használt program, míg a CryWiper egy csoportot támadott meg. az Orosz Föderáció – közölte a Kaspersky az orosz elemzésben.

A Xorist ransomware család és a Trojan-Ransom.MSIL.Agent család több változata ugyanazt az e-mail címet használta a CryWiper által az adatok megsérülését követően hátrahagyott megjegyzésben, de a Trellix-féle Kersten úgy véli, hogy ez zavart okozhatott.

„A váltságdíjban szereplő e-mail cím újbóli felhasználása különböző mintákban megtörténhet a pontok összekapcsolására törekvő elemzők ellen, vagy ez valódi hiba” – mondja. "Az utóbbi szerintem kevésbé valószínű, mivel a rosszindulatú program kódja tartalmaz néhány hibát, amelyek azt mutatják, hogy nem tesztelték alaposan, ami miatt azt gondolom, hogy az alkotó [vagy az alkotók] az idő nyomása alatt álltak."

A múltban a ransomware-t megcélzó vállalatok kínlódtak azon döntés miatt, hogy fizetniük kell-e a ransomware-csoportoknak, hogy biztonsági másolatokat és offline másolatokat használjanak a kripto-ransomware-esemény utáni helyreállításhoz.

„A CryWiper zsarolóprogramként pozícionálja magát, vagyis azt állítja, hogy az áldozat fájljai titkosítottak, és ha váltságdíjat fizetnek, visszaállíthatók. Ez azonban álhír: valójában az adatok megsemmisülnek, és nem adhatók vissza” – szögezte le Kaspersky. "A CryWiper tevékenysége ismét azt mutatja, hogy a váltságdíj kifizetése nem garantálja a fájlok helyreállítását."