Veel vertrouwde endpoint-detectie- en responstechnologieën (EDR) kunnen een kwetsbaarheid in zich hebben waardoor aanvallers de producten kunnen manipuleren om vrijwel alle gegevens op geïnstalleerde systemen te wissen.

Of Yair, een beveiligingsonderzoeker bij SafeBreach die het probleem ontdekte, 11 EDR-tools van verschillende leveranciers testte en ontdekte dat zes van de in totaal vier leveranciers kwetsbaar waren. De kwetsbare producten waren Microsoft Windows Defender, Windows Defender for Endpoint, TrendMicro ApexOne, Avast Antivirus, AVG Antivirus en SentinelOne.

Formele CVE's en patches

Drie van de leveranciers hebben formele CVE-nummers voor de bugs toegewezen en er patches voor uitgegeven voordat Yair het probleem onthulde op de Black Hat Europe-conferentie op woensdag 7 december.

Bij Black Hat bracht Yair proof-of-concept-code uit, Aikido genaamd, die hij ontwikkelde om te demonstreren hoe een wisser, met alleen de machtigingen van een onbevoegde gebruiker, een kwetsbare EDR kon manipuleren om bijna elk bestand op het systeem te wissen, inclusief systeembestanden. "We waren in staat om deze kwetsbaarheden te misbruiken in meer dan 50% van de EDR- en AV-producten die we hebben getest, inclusief het standaard eindpuntbeschermingsproduct op Windows", zei Yair in een beschrijving van zijn Black Hat-talk. “We hebben het geluk dat dit ontdekt is voordat echte aanvallers het ontdekten, aangezien deze tools en kwetsbaarheden een veel schade vallen in de verkeerde handen.” Hij beschreef de wisser waarschijnlijk effectief tegen honderden miljoenen endpoints met EDR-versies die kwetsbaar zijn voor de exploit.

In reacties op Dark Reading zegt Yair dat hij de kwetsbaarheid tussen juli en augustus aan de getroffen leveranciers heeft gemeld. "Vervolgens hebben we de komende maanden nauw met hen samengewerkt aan het creëren van een oplossing voorafgaand aan deze publicatie", zegt hij. "Drie van de leveranciers hebben nieuwe versies van hun software of patches uitgebracht om deze kwetsbaarheid aan te pakken." Hij identificeerde de drie leveranciers als Microsoft, TrendMicro en Gen, de maker van de Avast- en AVG-producten. "Vanaf vandaag hebben we nog geen bevestiging van SentinelOne ontvangen of ze officieel een fix hebben uitgebracht", zegt hij.

Yair beschrijft dat de kwetsbaarheid te maken heeft met de manier waarop sommige EDR-tools schadelijke bestanden verwijderen. "Er zijn twee cruciale gebeurtenissen in dit verwijderingsproces", zegt hij. "Er is het moment dat de EDR een bestand als kwaadaardig detecteert en het moment waarop het bestand daadwerkelijk wordt verwijderd", wat soms een herstart van het systeem kan vereisen. Yair zegt dat hij ontdekte dat tussen deze twee gebeurtenissen een aanvaller de mogelijkheid heeft om zogenaamde NTFS-knooppunten te gebruiken om de EDR opdracht te geven een ander bestand te verwijderen dan het bestand dat als kwaadaardig is geïdentificeerd.

NTFS-knooppunten zijn vergelijkbaar met de zogenaamde symbolische links, dit zijn snelkoppelingsbestanden naar mappen en bestanden die zich elders op een systeem bevinden, behalve dat knooppunten eraan gewend zijn link directories op verschillende lokale volumes op een systeem.

Het probleem triggeren

Yair zegt dat hij, om het probleem op kwetsbare systemen te veroorzaken, eerst een kwaadaardig bestand heeft gemaakt - met behulp van de machtigingen van een onbevoegde gebruiker - zodat de EDR het bestand zou detecteren en proberen te verwijderen. Vervolgens vond hij een manier om de EDR te dwingen het verwijderen uit te stellen tot na het opnieuw opstarten, door het schadelijke bestand open te houden. Zijn volgende stap was om een C:TEMP-directory op het systeem te maken, er een verbinding van te maken met een andere directory en dingen zo te manipuleren dat wanneer het EDR-product probeerde het schadelijke bestand te verwijderen, het na het opnieuw opstarten een pad volgde naar een totaal ander bestand. . Yair ontdekte dat hij dezelfde truc kon gebruiken om meerdere bestanden op verschillende plaatsen op een computer te verwijderen door één mapsnelkoppeling te maken en speciaal ontworpen paden naar gerichte bestanden erin te plaatsen, zodat het EDR-product kon volgen.

Yair zegt dat hij met sommige van de geteste EDR-producten niet in staat was om willekeurig bestanden te verwijderen, maar in plaats daarvan hele mappen kon verwijderen.

De kwetsbaarheid treft EDR-tools die het verwijderen van schadelijke bestanden uitstellen tot nadat een systeem opnieuw is opgestart. In deze gevallen slaat het EDR-product het pad naar het schadelijke bestand op een locatie op (die verschilt per leverancier) en gebruikt het pad om het bestand te verwijderen na opnieuw opstarten. Yair zegt dat sommige EDR-producten niet controleren of het pad naar het schadelijke bestand na het opnieuw opstarten naar dezelfde plek leidt, waardoor aanvallers een manier krijgen om een plotselinge snelkoppeling in het midden van het pad te plaatsen. Dergelijke kwetsbaarheden vallen in een klasse die bekend staat als Tijd van controle Tijd van gebruik

(TOCTOU) kwetsbaarheden die hij opmerkt.

Yair merkt op dat organisaties in de meeste gevallen verwijderde bestanden kunnen herstellen. Dus een EDR krijgen om zelf bestanden op een systeem te verwijderen - hoewel slecht - is niet het slechtste geval. "Een verwijdering is niet bepaald een wissen", zegt Yair. Om dat te bereiken, ontwierp Yair Aikido zo dat het verwijderde bestanden zou overschrijven, waardoor ze ook onherstelbaar werden.

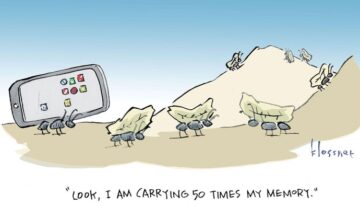

Hij zegt dat het wapenfeit dat hij ontwikkelde een voorbeeld is van een tegenstander die de kracht van een tegenstander tegen hem gebruikt - net als bij de krijgskunst Aikido. Beveiligingsproducten, zoals EDR-tools, hebben supergebruikersrechten op systemen en een tegenstander die deze kan misbruiken, kan aanvallen uitvoeren op een vrijwel ondetecteerbare manier. Hij vergelijkt de aanpak met een tegenstander die in plaats daarvan het beroemde Iron Dome-raketafweersysteem van Israël verandert in een aanvalsvector.