Urzędnicy rządowi Republiki Południowej Afryki badają doniesienia, że gang zajmujący się oprogramowaniem ransomware ukradł, a następnie wyciekł do Internetu 668 GB wrażliwych danych krajowe dane dotyczące emerytur.

Rzekomy kompromis danych Rządowej Agencji ds. Administracji Emerytur (GPAA) w dniu 11 marca nie został jeszcze publicznie potwierdzony, ale incydent został już ujawniony wiadomości krajowe w południowej Afryce. Fundusz emerytalny pracowników rządu Republiki Południowej Afryki (GEPF) wkroczył, aby zbadać roszczenia znanego gangu cyberprzestępczego LockBit.

GEPF to czołowy fundusz emerytalny w Republice Południowej Afryki, którego klientami jest 1.2 miliona obecnych pracowników rządowych, a także 473,000 XNUMX emerytów i innych beneficjentów.

„GEPF współpracuje z GPAA i jej organem nadzorczym, czyli Skarbem Państwa, w celu ustalenia prawdziwości i skutków zgłoszonego naruszenia danych, a w odpowiednim czasie przekaże dalsze aktualizacje” – oznajmił fundusz emerytalny w publicznym oświadczeniu.

Niewłaściwie zabezpieczone?

Według doniesień GPAA zapewniła GEPF, że podjęła działania mające na celu zabezpieczenie systemów na czas trwania dochodzenia w sprawie naruszenia. Jednakże wstępne dochodzenie sugeruje, że roszczenia LockBit mogą być powiązane z: incydent bezpieczeństwa GPAA zaobserwowano w lutym.

Agencja twierdziła, że 16 lutego próba włamania się do jej systemów zakończyła się niepowodzeniem, jednak twierdzenie to zostało podważone po rzekomym wycieku LockBit. 21 lutego GPAA oświadczyła w publicznym poście, że wyłączyła systemy i odizolowała systemy, których potencjalnie dotyczy problem, w odpowiedzi na próbę „uzyskania nieautoryzowanego dostępu do systemów GEPF”.

Agencja stwierdziła, że jej system administracyjny nie został naruszony.

„Wygląda na to, że podjęto właściwe kroki, aby zapewnić bezpieczeństwo danych po incydencie, zabezpieczając zhakowane serwery” – mówi Matt Aldridge, główny konsultant ds. rozwiązań w Opentext Cybersecurity. „Jednak incydent budzi obawy co do ogólnego stanu bezpieczeństwa i odporności systemów organizacji”.

Następstwa operacji Cronos

Pozorny atak na GPAA następuje zaledwie kilka tygodni po Operacja Cronos – zniszczenie, podjętą przez organy ścigania próbę zakłócenia działalności firmy LockBit i jej podmiotów stowarzyszonych oferujących oprogramowanie ransomware jako usługę.

LockBit i jego partnerzy odnieśli cios w wyniku tej akcji, ale od tego czasu wznowili ataki z wykorzystaniem nowych programów szyfrujących i przebudowanej infrastruktury, w tym nowe miejsce wycieku.

Amir Sadon, dyrektor ds. badań w Sygnia, firmie konsultingowej zajmującej się reagowaniem na incydenty, mówi, że LockBit również utworzył nową witrynę umożliwiającą wyciek danych i rekrutuje „doświadczonych testerów piór”.

„Szybka adaptacja LockBit podkreśla wyzwania związane z trwałą neutralizacją zagrożeń cybernetycznych, zwłaszcza tych o wyrafinowanych możliwościach operacyjnych i organizacyjnych” – zauważa.

Inni eksperci ostrzegają, że wyciek danych z GPAA może wynikać z ataku, który faktycznie poprzedzał zniszczenie Cronos w ramach operacji 19 lutego, zatem pochopnym byłoby wnioskować, że LockBit powrócił już do pełnej sprawności operacyjnej.

„Rządowa Agencja ds. Administracji Emerytur (GPAA) zgłosiła próbę naruszenia 16 lutego – przed ogłoszeniem usunięcia” – mówi James Wilson, analityk ds. wywiadu dotyczącego zagrożeń cybernetycznych w firmie ReliaQuest. „Jest zatem prawdopodobne, że LockBit wykorzystuje stary atak jako podstawę tego twierdzenia, aby stworzyć obraz, że utrzymał swoją zdolność do stwarzania zagrożeń”.

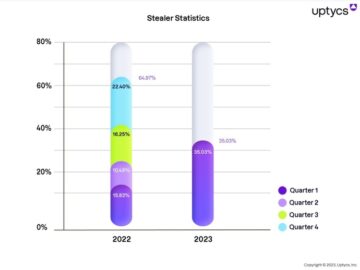

Według Malwarebytes LockBit to najbardziej płodna grupa zajmująca się oprogramowaniem ransomware na świecie i zdecydowanie najbardziej aktywny gang zajmujący się oprogramowaniem ransomware w Republice Południowej Afryki, odpowiedzialny za 42% ataków w tym kraju w ciągu ostatnich 12 miesięcy.

Grupy zajmujące się oprogramowaniem ransomware, takie jak LockBit, próbują zbudować markę, aby przyciągnąć partnerów i zapewnić, że ofiary zapłacą. „Od czasu operacji Cronos firma LockBit będzie ciężko pracować, aby [rejestrować] zaufanie partnerów, więc wyciek zostanie wykorzystany jako sposób na wykazanie, że kontynuują oni „normalne działanie”” – mówi Tim West, dyrektor ds. zagrożeń inteligencja i zasięg w WithSecure.

Podmioty odpowiedzialne za oprogramowanie ransomware, takie jak ci stojący za LockBit, wykorzystują przede wszystkim dwie techniki infiltracji firm: wykorzystywanie legalnych kont lub atakowanie luk w zabezpieczeniach aplikacji dostępnych publicznie.

Zwykle kradną kopie danych ofiary przed ich zaszyfrowaniem, aby uzyskać dwie formy dźwigni podczas negocjacji w sprawie okupu. Następnie żądają zapłaty w zamian za dane, grożąc ujawnieniem informacji za pośrednictwem witryn zawierających wycieki, jeśli okup nie zostanie zapłacony.

Powstrzymywanie ataków ransomware

Przyjęcie proaktywnych strategii obronnych ma kluczowe znaczenie w obronie przed rosnącym zagrożeniem stwarzanym przez ataki oprogramowania ransomware. Na przykład dodanie uwierzytelniania wieloskładnikowego (MFA) dodaje dodatkowy etap weryfikacji, komplikując wysiłki atakujących mające na celu wykorzystanie zainfekowanych kont lub luk w zabezpieczeniach.

Aktualne kopie zapasowe, które są regularnie testowane, ochrona punktów końcowych i możliwości wykrywania zagrożeń, wszystko to wzmacnia systemy przed atakiem oprogramowania ransomware. Zarządzanie lukami w zabezpieczeniach i łagodzenie ich potencjalnego wpływu, zanim będą mogły zostać załatane, również wzmacnia systemy przed oprogramowaniem ransomware.

Christiaan Beek, starszy dyrektor ds. analityki zagrożeń w Rapid7, mówi, że „utrzymywanie nadzoru nad zaporami sieciowymi i sieciami VPN jest niezbędne, ponieważ stanowią one atrakcyjne punkty wejścia dla nieautoryzowanego dostępu”.

Ponadto należy zabezpieczyć interfejsy zarządzania i administrowania aplikacjami dostępnymi publicznie, mówi Beek.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.darkreading.com/cyberattacks-data-breaches/south-african-government-pension-data-leak-fears-spark-probe

- :ma

- :Jest

- :nie

- $W GÓRĘ

- 000

- 1

- 11

- 12

- Miesiąc 12

- 16

- 19

- 2%

- 21

- a

- O nas

- dostęp

- Stosownie

- Księgowość

- Konta

- Działania

- aktywny

- aktorzy

- faktycznie

- adaptacja

- dodanie

- dodatek

- Dodaje

- administracja

- administracyjny

- Spółki stowarzyszone

- Afryka

- Czarnoskórzy

- Po

- następstwa

- przed

- agencja

- Wszystkie kategorie

- rzekomy

- już

- również

- an

- analityk

- analityka

- i

- Zapowiedź

- pozorny

- pociągający

- aplikacje

- SĄ

- AS

- At

- atakować

- Napastnicy

- Ataki

- próba

- próbę

- przyciągnięcie

- Uwierzytelnianie

- władza

- z powrotem

- Kopie zapasowe

- podstawa

- BE

- być

- zanim

- za

- beneficjenci

- wiać

- marka

- naruszenie

- budować

- biznes

- ale

- by

- oprawa ołowiana witrażu

- CAN

- możliwości

- Pojemność

- ostrożność

- wyzwania

- charakteryzuje

- roszczenie

- twierdził,

- roszczenia

- CO

- byliśmy spójni, od początku

- Firmy

- kompromis

- Zagrożone

- Obawy

- ZATWARDZIAŁY

- doradztwo

- konsultant

- kontynuując

- kopie

- kurs

- Cronos

- istotny

- Aktualny

- Klientów

- cyber

- cyberprzestępczość

- Bezpieczeństwo cybernetyczne

- dane

- naruszenie danych

- wyciek danych

- Obrona

- Obrona

- Kreowanie

- wykazać

- Wykrywanie

- Dyrektor

- Zakłócać

- na dół

- z powodu

- podczas

- wysiłek

- starania

- pracowników

- Szyfrowanie

- Punkt końcowy

- Ochrona punktów końcowych

- ujmujący

- zapewnić

- wejście

- szczególnie

- zapewniają

- Eter (ETH)

- przykład

- doświadczony

- eksperci

- Wykorzystać

- dodatkowy

- daleko

- Obawy

- luty

- luty

- natura

- Zapory

- następujący

- W razie zamówieenia projektu

- formularze

- ufortyfikować

- od

- pełny

- fundusz

- dalej

- Wzrost

- Gang

- Globalnie

- Rząd

- Pracownicy rządowi

- Urzędnicy państwowi

- Zarządzanie

- Grupy

- Rozwój

- siekać

- miał

- Ciężko

- Have

- he

- Jednak

- HTML

- HTTPS

- if

- obraz

- Rezultat

- wpływ

- in

- incydent

- reakcja na incydent

- zawierać

- Włącznie z

- Informacja

- Infrastruktura

- Inteligencja

- interfejsy

- najnowszych

- dochodzenie

- śledztwo

- Dochodzenia

- ISN

- odosobniony

- IT

- JEGO

- james

- jpg

- właśnie

- Nazwisko

- Prawo

- przeciec

- wyciek danych

- prawowity

- Dźwignia

- lewarowanie

- lubić

- WYGLĄD

- zrobiony

- utrzymany

- utrzymanie

- Malwarebytes

- i konserwacjami

- zarządzający

- March

- matowy

- Może..

- MSZ

- milion

- łagodzenie

- miesięcy

- większość

- wieloczynnikowe uwierzytelnianie

- musi

- narodowy

- Negocjacje

- Nowości

- Uwagi

- notoryczny

- of

- urzędnicy

- Stary

- on

- Online

- działanie

- operacyjny

- operacje

- or

- zamówienie

- organizacja

- organizacyjny

- Inne

- zasięg

- ogólny

- Przeoczenie

- płatny

- wzmacniacz

- Zapłacić

- płatność

- długopis

- emerytura

- Fundusz emerytalny

- Pensjonaty

- na stałe

- plato

- Analiza danych Platona

- PlatoDane

- do przyjęcia

- zwrotnica

- stwarzane

- Post

- potencjał

- potencjalnie

- wstępny

- teraźniejszość

- głównie

- Główny

- Wcześniejszy

- Proaktywne

- sonda

- projekt

- płodny

- prawidłowo

- ochrona

- zapewniać

- publiczny

- publicznie

- podnosi

- Okup

- ransomware

- Atak ransomware

- Ataki ransomware

- szybki

- wysypka

- Rekrutacja

- Reg

- regularnie

- związane z

- zwolnić

- Zgłoszone

- podobno

- Raporty

- Badania naukowe

- sprężystość

- odpowiedź

- powrót

- prawo

- s

- Bezpieczeństwo

- Powiedział

- mówią

- bezpieczne

- zabezpieczone

- zabezpieczenia

- bezpieczeństwo

- senior

- wrażliwy

- Serwery

- zestaw

- zamknąć

- zamknąć

- ponieważ

- witryna internetowa

- Witryny

- So

- Rozwiązania

- wyrafinowany

- Południe

- RPA

- Południowa Afryka

- Iskra

- Zestawienie sprzedaży

- trzon

- Ewolucja krok po kroku

- Cel

- Ukradłem

- strategie

- jest determinacja.

- taki

- sugerować

- system

- systemy

- T

- Zadania

- kierowania

- Techniki

- przetestowany

- testerzy

- że

- Połączenia

- Informacje

- ich

- następnie

- Tam.

- w związku z tym

- one

- to

- tych

- groźba

- wykrywanie zagrożeń

- inteligencja zagrożeń

- groźny

- zagrożenia

- Przez

- Tim

- do

- wziął

- Top

- skarbiec

- Zaufaj

- próbować

- drugiej

- zazwyczaj

- Nieupoważniony

- dla

- podkreślenia

- W toku

- Aktualizacja

- używany

- za pomocą

- zwykły

- Weryfikacja

- Ofiara

- Ofiary

- istotny

- VPN

- Luki w zabezpieczeniach

- była

- Droga..

- tygodni

- DOBRZE

- Zachód

- Co

- Podczas

- którego

- będzie

- Wilson

- w

- pracujący

- by

- jeszcze

- zefirnet