1Quantinuum, Partnership House, Carlisle Place, Londyn SW1P 1BX, Wielka Brytania

2Wydział Informatyki, University College London, Londyn, Wielka Brytania

3Quantinuum, Terrington House, 13–15 Hills Road, Cambridge CB2 1NL, Wielka Brytania

4Instytut Informacji Kwantowej, Uniwersytet RWTH w Akwizgranie, Akwizgran, Niemcy

5Wydział Informatyki, Imperial College London, Wielka Brytania

Czy ten artykuł jest interesujący czy chcesz dyskutować? Napisz lub zostaw komentarz do SciRate.

Abstrakcyjny

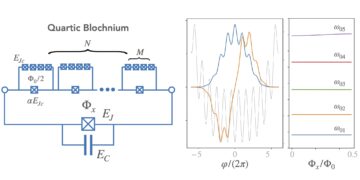

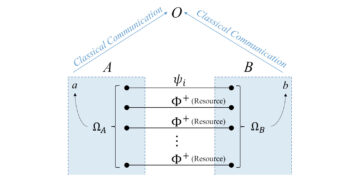

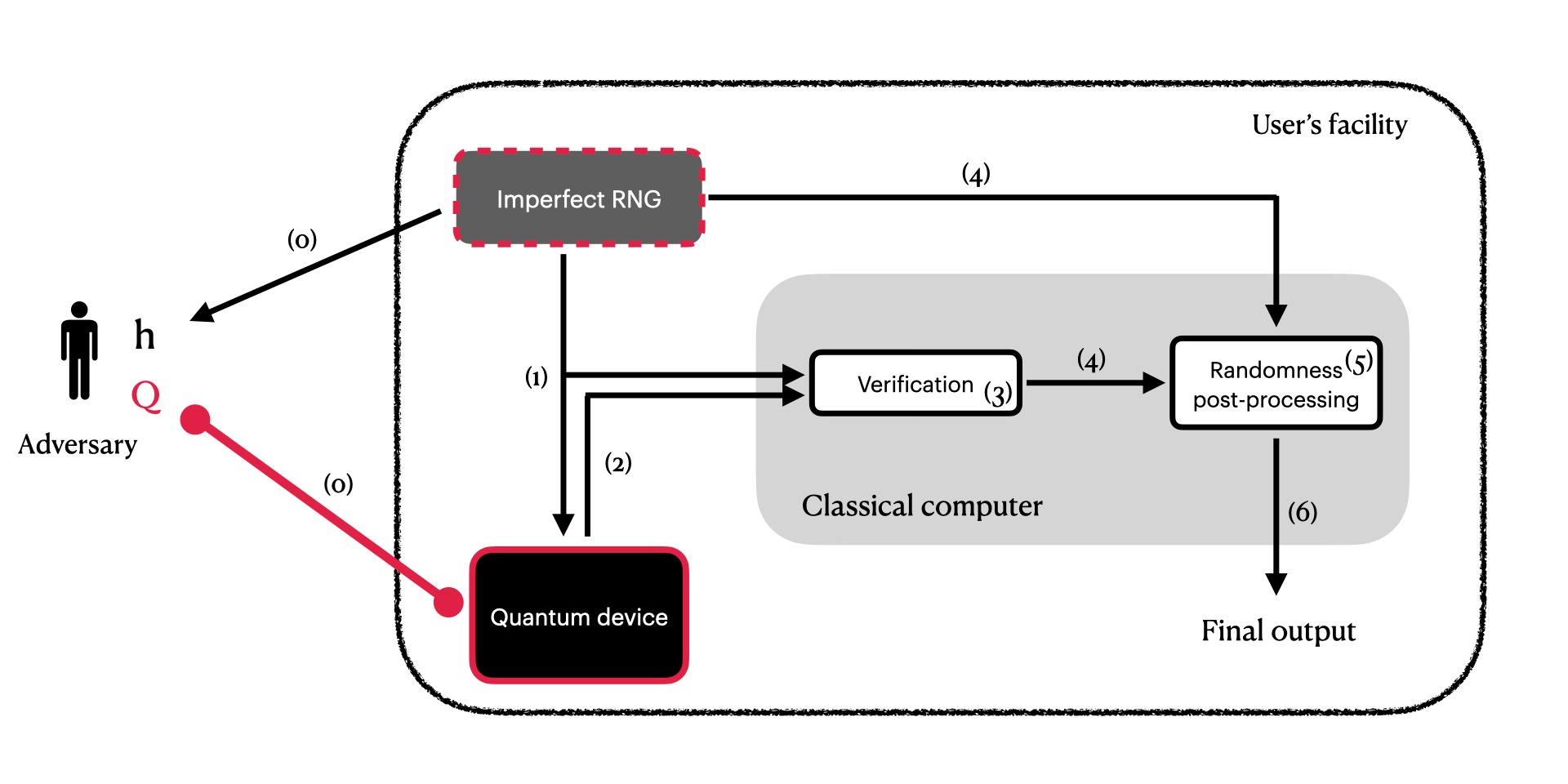

Przedstawiamy kompleksowy i praktyczny protokół amplifikacji losowości i prywatyzacji oparty na testach Bella. Pozwala to na budowanie niezależnych od urządzeń generatorów liczb losowych, które generują (prawie) idealnie nieobciążone i prywatne liczby, nawet jeśli używają niescharakteryzowanego urządzenia kwantowego potencjalnie zbudowanego przez przeciwnika. Nasze współczynniki generowania są liniowe w częstotliwości powtarzania urządzenia kwantowego, a klasyczne przetwarzanie końcowe losowości ma quasi-liniową złożoność – dzięki czemu jest wydajne na standardowym laptopie osobistym. Analiza statystyczna jest również dostosowana do rzeczywistych urządzeń kwantowych.

Nasz protokół jest następnie prezentowany na kilku różnych komputerach kwantowych. Chociaż nie zbudowano go celowo do tego zadania, pokazujemy, że komputery kwantowe mogą przeprowadzać wierne testy Bella, dodając minimalne założenia. W ten częściowo niezależny od urządzenia sposób nasz protokół generuje (prawie) doskonale nieobciążone i prywatne liczby losowe na dzisiejszych komputerach kwantowych.

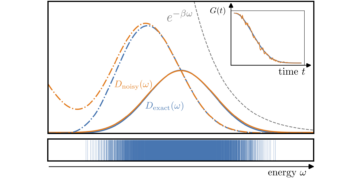

Wyróżniony obraz: Konfiguracja i schemat blokowy zadania (niezależnego od urządzenia) wzmacniania losowości i prywatyzacji, w którym niedoskonały lub słaby i nieprywatny generator liczb losowych jest przetwarzany na (prawie) idealnie losowy i prywatny końcowy danych wyjściowych, które można wykorzystać w aplikacjach kryptograficznych. Więcej szczegółów podano w manuskrypcie, patrz ryc. 1.

Popularne podsumowanie

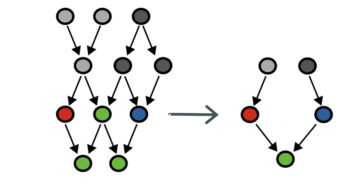

Po raz pierwszy opracowujemy kompletny protokół DIRAP wraz z post-processingiem w postaci wydajnych algorytmów ekstraktorów losowości. Aby pokazać jego praktyczność, wdrażamy nasz protokół na istniejących komputerach kwantowych. Chociaż oznacza to przyjęcie kilku dodatkowych założeń sprzętowych, pokazujemy, że są one dobrze uzasadnione na niektórych urządzeniach; jest to znane jako „częściowa niezależność urządzenia”. W ten sposób wykorzystujemy dzisiejsze komputery kwantowe do generowania losowości dla kryptografii z korzyściami płynącymi z DIRAP.

► Dane BibTeX

► Referencje

[1] Mario Stipčević i Çetin Kaya Koç „Prawdziwe generatory liczb losowych” Springer (2014).

https://doi.org/10.1007/978-3-319-10683-0_12

[2] Mario Stipčević „Kwantowe generatory liczb losowych i ich zastosowania w kryptografii” Advanced Photon Counting Techniques VI 8375, 837504 (2012).

https: / / doi.org/ 10.1117 / 12.919920

[3] Miguel Herrero-Collantes i Juan Carlos Garcia-Escartin „Kwantowe generatory liczb losowych” Recenzje współczesnej fizyki 89, 015004 (2017).

https: / / doi.org/ 10.1103 / RevModPhys.89.015004

[4] Ronen Shaltiel „Wprowadzenie do ekstraktorów losowości” Międzynarodowe kolokwium na temat automatów, języków i programowania 21–41 (2011).

https://doi.org/10.1007/978-3-642-22012-8_2

[5] Miklos Santhaand Umesh V Vazirani „Generowanie quasi-losowych sekwencji ze źródeł półlosowych” Journal of Computer and System Sciences 33, 75–87 (1986).

https://doi.org/10.1016/0022-0000(86)90044-9

[6] Roger Colbeckand Renato Renner „Swobodna losowość może zostać wzmocniona” Nature Physics 8, 450–453 (2012).

https: / / doi.org/ 10.1038 / nphys2300

[7] M. Kesslerand R. Arnon-Friedman „Niezależne od urządzeń wzmocnienie losowości i prywatyzacja” IEEE Journal on Selected Areas in Information Theory 1–1 (2020).

https:///doi.org/10.1109/jsait.2020.3012498

[8] Rodrigo Gallego, Lluis Masanes, Gonzalo De La Torre, Chirag Dhara, Leandro Aolita i Antonio Acín, „Pełna losowość z arbitralnie deterministycznych zdarzeń” Komunikaty natury 4, 1–7 (2013).

https: / / doi.org/ 10.1038 / ncomms3654

[9] Hanna Wojewódka, Fernando GSL Brandão, Andrzej Grudka, Karol Horodecki, Michał Horodecki, Paweł Horodecki, Marcin Pawłowski, Ravishankar Ramanathan i Maciej Stankiewicz, „Amplifying the losowość słabych źródeł skorelowanych z urządzeniami” IEEE Transactions on Information Theory 63, 7592–7611 (2017).

https: / / doi.org/ 10.1109 / TIT.2017.2738010

[10] Kai-Min Chung, Yaoyun Shi i Xiaodi Wu, „General losowość amplifikacja z non-signaling security” Dostępne: https:///ix.cs.uoregon.edu/xiaodiwu/papers/csw16.pdf (2016 ).

[11] Kai-Min Chung, Yaoyun Shi i Xiaodi Wu, „Fizyczne ekstraktory losowości: generowanie liczb losowych przy minimalnych założeniach” arXiv preprint arXiv:1402.4797 (2014).

https:///doi.org/10.48550/arXiv.1402.4797

[12] Fernando Brandão, Ravishankar Ramanathan, Andrzej Grudka, Karol Horodecki, Michał Horodecki, Paweł Horodecki, Tomasz Szarek i Hanna Wojewódka, „Realistic noise-tolerant losowości amplifikation using finite number of devices” Nature Communications 7, 11345 (2016).

https: / / doi.org/ 10.1038 / ncomms11345

[13] Ravishankar Ramanathan, Fernando GSL Brandão, Karol Horodecki, Michał Horodecki, Paweł Horodecki i Hanna Wojewódka, „Amplifikacja losowości pod minimalnymi podstawowymi założeniami dotyczącymi urządzeń” Phys. Wielebny Lett. 117, 230501 (2016).

https: / / doi.org/ 10.1103 / PhysRevLett.117.230501

[14] Ravishankar Ramanathan, Michał Horodecki, Stefano Pironio, Karol Horodecki i Paweł Horodecki, „Ogólne schematy amplifikacji losowości z wykorzystaniem paradoksów Hardy'ego” arXiv preprint arXiv:1810.11648 (2018).

https:///doi.org/10.48550/arXiv.1810.11648

[15] Antonio Acínand Lluis Masanes „Certyfikowana losowość w fizyce kwantowej” Nature 540, 213–219 (2016).

https: / / doi.org/ 10.1038 / nature20119

[16] Stephen Checkoway, Ruben Niederhagen, Adam Everspaugh, Matthew Green, Tanja Lange, Thomas Ristenpart, Daniel J Bernstein, Jake Maskiewicz, Hovav Shacham i Matthew Fredrikson, „O praktycznej możliwości wykorzystania podwójnego ${$EC$}$ w ${$ Implementacje TLS$}$” 23. Sympozjum Bezpieczeństwa ${$USENIX$}$ (${$USENIX$}$ Bezpieczeństwo 14) 319–335 (2014).

[17] Daniel J Bernstein, Tanja Lange i Ruben Niederhagen, „Dual EC: Standaryzowane tylne drzwi” Springer (2016).

https://doi.org/10.1007/978-3-662-49301-4_17

[18] Stephen Checkoway, Jacob Maskiewicz, Christina Garman, Joshua Fried, Shaanan Cohney, Matthew Green, Nadia Heninger, Ralf-Philipp Weinmann, Eric Rescorla i Hovav Shacham, „Systematyczna analiza incydentu Juniper Dual EC” Proceedings of 2016 ACM SIGSAC Konferencja na temat bezpieczeństwa komputerów i komunikacji 468–479 (2016).

https: / / doi.org/ 10.1145 / 2976749.2978395

[19] Yevgeniy Dodis, David Pointcheval, Sylvain Ruhault, Damien Vergniaud i Daniel Wichs, „Analiza bezpieczeństwa generatorów liczb pseudolosowych z wejściem: /dev/random nie jest solidna” Materiały z konferencji ACM SIGSAC 2013 poświęconej bezpieczeństwu komputerów i komunikacji 647–658 (2013).

https: / / doi.org/ 10.1145 / 2508859.2516653

[20] Nadia Heninger, Zakir Durumeric, Eric Wustrow i J Alex Halderman, „Mining your Ps and Qs: Detection of powszechnych słabych kluczy w urządzeniach sieciowych” Przedstawione w ramach 21. sympozjum bezpieczeństwa ${$USENIX}$ (${$USENIX $} $ Bezpieczeństwo 12) 205–220 (2012).

[21] John Kelsey, Bruce Schneier, David Wagner i Chris Hall, „Ataki kryptograficzne na generatory liczb pseudolosowych” Międzynarodowe warsztaty dotyczące szybkiego szyfrowania oprogramowania 168–188 (1998).

https://doi.org/10.1007/3-540-69710-1_12

[22] YongBin Zhouand DengGuo Feng „Ataki boczne: dziesięć lat po publikacji i wpływ na testy bezpieczeństwa modułów kryptograficznych”. Kryptol IACR. ePrint Arch. 2005, 388 (2005).

https: / / eprint.iacr.org/ 2005/388

[23] Dan Boneh, Richard A DeMillo i Richard J Lipton, „O znaczeniu sprawdzania protokołów kryptograficznych pod kątem błędów” Międzynarodowa konferencja na temat teorii i zastosowań technik kryptograficznych 37–51 (1997).

https://doi.org/10.1007/3-540-69053-0_4

[24] Johannes Thewes, Carolin Lüders i Marc Aßmann, „Podsłuchiwanie ataku na zaufany generator liczb losowych o zmiennej ciągłej” Physical Review A 100, 052318 (2019).

https: / / doi.org/ 10.1103 / physreva.100.052318

[25] Ilja Gerhardt, Qin Liu, Antia Lamas-Linares, Johannes Skaar, Christian Kurtsiefer i Vadim Makarov, „Pełna implementacja doskonałego podsłuchu w systemie kryptografii kwantowej” Nature Communications 2, 1–6 (2011).

https: / / doi.org/ 10.1038 / ncomms1348

[26] Lars Lydersen, Carlos Wiechers, Christoffer Wittmann, Dominique Elser, Johannes Skaar i Vadim Makarov, „Hakowanie komercyjnych systemów kryptografii kwantowej przez dostosowane jasne oświetlenie” Nature photonics 4, 686–689 (2010).

https: / / doi.org/ 10.1038 / nphoton.2010.214

[27] Juan Carlos Garcia-Escartin, Shihan Sajeed i Vadim Makarov, „Atakowanie dystrybucji klucza kwantowego przez wstrzyknięcie światła przez otwory wentylacyjne” PloS one 15, e0236630 (2020).

https: / / doi.org/ 10.1371 / journal.pone.0236630

[28] Denis Rosset, Raphael Ferretti-Schöbitz, Jean-Daniel Bancal, Nicolas Gisin i Yeong-Cherng Liang, „Niedoskonałe ustawienia pomiarowe: implikacje dla tomografii stanu kwantowego i świadków splątania” Physical Review A 86, 062325 (2012).

https: / / doi.org/ 10.1103 / physreva.86.062325

[29] Darren Hurley-Smithand Julio Hernandez-Castro „Quam Bene Non Quantum: Odchylenie w rodzinie kwantowych generatorów liczb losowych”. Kryptol IACR. ePrint Arch. 2017, 842 (2017).

https: / / eprint.iacr.org/ 2017/842

[30] Darren Hurley-Smithand Julio Hernandez-Castro „Kwantowy skok i awaria: Wyszukiwanie i znajdowanie odchyleń w kwantowych generatorach liczb losowych” ACM Transactions on Privacy and Security (TOPS) 23, 1–25 (2020).

https: / / doi.org/ 10.1145 / 3398726

[31] Yevgeniy Dodis, Shien Jin Ong, Manoj Prabhakaran i Amit Sahai, „O (im) możliwości kryptografii z niedoskonałą losowością” 45. doroczne sympozjum IEEE na temat podstaw informatyki 196–205 (2004).

https: / / doi.org/ 10.1109 / focs.2004.44

[32] Carl Bosley i Yevgeniy Dodis „Czy prywatność wymaga prawdziwej przypadkowości?” Teoria kryptografii Konferencja 1–20 (2007).

https://doi.org/10.1007/978-3-540-70936-7_1

[33] James L McInnes i Benny Pinkas „O niemożliwości kryptografii klucza prywatnego za pomocą słabo losowych kluczy” Konferencja na temat teorii i zastosowań kryptografii 421–435 (1990).

https://doi.org/10.1007/3-540-38424-3_31

[34] Yevgeniy Dodisand Joel Spencer „O (nie) uniwersalności jednorazowej podkładki” 43. doroczne sympozjum IEEE na temat podstaw informatyki, 2002. Materiały. 376–385 (2002).

https: / / doi.org/ 10.1109 / sfcs.2002.1181962

[35] Yevgeniy Dodis, Adriana López-Alt, Ilya Mironov i Salil Vadhan, „Prywatność różnicowa z niedoskonałą losowością” Doroczna konferencja kryptologiczna 497–516 (2012).

https://doi.org/10.1007/978-3-642-32009-5_29

[36] Cameron Foreman, Richie Yeung, Alec Edgington i Florian Curchod, „cryptomite: wszechstronna, prosta w użyciu biblioteka ekstraktorów losowości” W przygotowaniu (2023).

[37] Rotem Arnon-Friedman, Frédéric Dupuis, Omar Fawzi, Renato Renner i Thomas Vidick, „Praktyczna niezależna od urządzenia kryptografia kwantowa poprzez akumulację entropii” Komunikacja w przyrodzie 9, 1–11 (2018).

https://doi.org/10.1038/s41467-017-02307-4

[38] Rotem Arnon-Friedman, Christopher Portmann i Volkher B. Scholz, „Quantum-Proof Multi-Source Randomness Extractors in the Markov Model” Proceedings TQC 61, 1–34 (2016).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2016.2

[39] Roger Colbeck „Protokoły kwantowe i relatywistyczne dla bezpiecznych obliczeń wielostronnych” (2006).

https:///doi.org/10.48550/arXiv.0911.3814

[40] Stefano Pironio, Antonio Acín, Serge Massar, A Boyer de La Giroday, Dzmitry N Matsukevich, Peter Maunz, Steven Olmschenk, David Hayes, Le Luo i T Andrew Manning, „Liczby losowe poświadczone twierdzeniem Bella” Natura 464, 1021–1024 (2010).

https: / / doi.org/ 10.1038 / nature09008

[41] Peter Bierhorst, Emanuel Knill, Scott Glancy, Yanbao Zhang, Alan Mink, Stephen Jordan, Andrea Rommal, Yi-Kai Liu, Bradley Christensen i Sae Woo Nam, „Eksperymentalnie wygenerowana losowość potwierdzona przez niemożliwość sygnałów nadświetlnych” Nature 556, 223 –226 (2018).

https://doi.org/10.1038/s41586-018-0019-0

[42] Yang Liu, Qi Zhao, Ming-Han Li, Jian-Yu Guan, Yanbao Zhang, Bing Bai, Weijun Zhang, Wen-Zhao Liu, Cheng Wu i Xiao Yuan, „Niezależne od urządzenia kwantowe generowanie liczb losowych” Natura 562, 548–551 (2018).

https://doi.org/10.1038/s41586-018-0559-3

[43] 1 –5 (2021).

https://doi.org/10.1038/s41567-020-01153-4

[44] Bas Hensen, Hannes Bernien, Anaïs E Dréau, Andreas Reiserer, Norbert Kalb, Machiel S Blok, Just Ruitenberg, Raymond FL Vermeulen, Raymond N Schouten i Carlos Abellán, „Powolne naruszenie nierówności Bella przy użyciu spinów elektronów oddzielonych o 1.3 kilometra” Przyroda 526, 682–686 (2015).

https: / / doi.org/ 10.1038 / nature15759

[45] Wenjamin Rosenfeld, Daniel Burchardt, Robert Garthoff, Kai Redeker, Norbert Ortegel, Markus Rau i Harald Weinfurter, „Gotowy na zdarzenie test Bell z użyciem splątanych atomów, jednocześnie zamykający luki w wykrywaniu i lokalizacji” Fizyczne listy przeglądowe 119, 010402 (2017).

https: / / doi.org/ 10.1103 / physrevlett.119.010402

[46] Marissa Giustina, Marijn AM Versteegh, Sören Wengerowsky, Johannes Handsteiner, Armin Hochrainer, Kevin Phelan, Fabian Steinlechner, Johannes Kofler, Jan-Åke Larsson i Carlos Abellán, „Istotny-wolny od luki test twierdzenia Bella z fizycznymi przeglądanymi fotonami” listy 115, 250401 (2015).

https: / / doi.org/ 10.1103 / physrevlett.115.250401

[47] Lynden K Shalm, Evan Meyer-Scott, Bradley G Christensen, Peter Bierhorst, Michael A Wayne, Martin J Stevens, Thomas Gerrits, Scott Glancy, Deny R Hamel i Michael S Allman, „Silny test lokalnego realizmu bez luk” Fizyczny listy przeglądowe 115, 250402 (2015).

https: / / doi.org/ 10.1103 / PhysRevLett.115.250402

[48] Nicolas Brunner, Stefano Pironio, Antonio Acin, Nicolas Gisin, André Allan Méthot i Valerio Scarani, „Testowanie wymiaru przestrzeni Hilberta” Przegląd fizyczny listy 100, 210503 (2008).

https: / / doi.org/ 10.1103 / physrevlett.100.210503

[49] Rodrigo Gallego, Nicolas Brunner, Christopher Hadley i Antonio Acín, „Niezależne od urządzenia testy wymiarów klasycznych i kwantowych” Fizyczne listy przeglądowe 105, 230501 (2010).

https: / / doi.org/ 10.1103 / physrevlett.105.230501

[50] Joseph Bowles, Marco Túlio Quintino i Nicolas Brunner, „Certyfikowanie wymiaru systemów klasycznych i kwantowych w scenariuszu przygotowania i pomiaru z niezależnymi urządzeniami” Fizyczne listy przeglądowe 112, 140407 (2014).

https: / / doi.org/ 10.1103 / physrevlett.112.140407

[51] Tommaso Lunghi, Jonatan Bohr Brask, Charles Ci Wen Lim, Quentin Lavigne, Joseph Bowles, Anthony Martin, Hugo Zbinden i Nicolas Brunner, „Samotestujący kwantowy generator liczb losowych” Fizyczne listy przeglądowe 114, 150501 (2015).

https: / / doi.org/ 10.1103 / physrevlett.114.150501

[52] Jonatan Bohr Brask, Anthony Martin, William Esposito, Raphael Houlmann, Joseph Bowles, Hugo Zbinden i Nicolas Brunner, „Megahertz-rate semi-device-niezależne kwantowe generatory liczb losowych oparte na jednoznacznej dyskryminacji stanu” Physical Review Applied 7, 054018 (2017 ).

https: / / doi.org/ 10.1103 / physrevapplied.7.054018

[53] Thomas Van Himbeeck, Erik Woodhead, Nicolas J Cerf, Raúl García-Patrón i Stefano Pironio, „Schemat niezależny od urządzenia oparty na naturalnych założeniach fizycznych” Quantum 1, 33 (2017).

https://doi.org/10.22331/q-2017-11-18-33

[54] Thomas Van Himbeeckand Stefano Pironio „Korelacje i generowanie losowości w oparciu o ograniczenia energetyczne” arXiv preprint arXiv:1905.09117 (2019).

https:///doi.org/10.48550/arXiv.1905.09117

[55] Davide Rusca, Hamid Tebyanian, Anthony Martin i Hugo Zbinden, „Szybki samotestujący kwantowy generator liczb losowych oparty na wykrywaniu homodyn” Applied Physics Letters 116, 264004 (2020).

https: / / doi.org/ 10.1063 / 5.0011479

[56] David Drahi, Nathan Walk, Matty J Hoban, Aleksey K Fedorov, Roman Shakhovoy, Akky Feimov, Yury Kurochkin, W Steven Kolthammer, Joshua Nunn i Jonathan Barrett, „Certified Quantum Random Numbers from Untrusted Light” Physical Review X 10, 041048 ( 2020).

https: / / doi.org/ 10.1103 / physrevx.10.041048

[57] Christopher Portmannand Renato Renner „Bezpieczeństwo kryptograficzne dystrybucji klucza kwantowego” arXiv preprint arXiv:1409.3525 (2014).

https:///doi.org/10.48550/arXiv.1409.3525

[58] Renato Renner „Bezpieczeństwo dystrybucji klucza kwantowego” International Journal of Quantum Information 6, 1–127 (2008).

https: / / doi.org/ 10.1142 / s0219749908003256

[59] Jonathan Barrett, Roger Colbeck i Adrian Kent, „Ataki pamięci na kryptografię kwantową niezależną od urządzenia” Fizyczne listy przeglądowe 110, 010503 (2013).

https: / / doi.org/ 10.1103 / PhysRevLett.110.010503

[60] Nicolas Brunner, Daniel Cavalcanti, Stefano Pironio, Valerio Scarani i Stephanie Wehner, „Bell nonlocality” Recenzje współczesnej fizyki 86, 419 (2014).

https: / / doi.org/ 10.1103 / revmodphys.86.419

[61] N David Mermin „Ekstremalne splątanie kwantowe w superpozycji makroskopowo różnych stanów” Physical Review Letters 65, 1838 (1990).

https: / / doi.org/ 10.1103 / physrevlett.65.1838

[62] Adán Cabello, Álvaro Feito i Antia Lamas-Linares, „Nierówności Bella z realistycznym szumem dla fotonów splątanych w polaryzacji” Physical Review A 72, 052112 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.052112

[63] Erik Woodhead, Boris Bourdoncle i Antonio Acín, „Losowość a nielokalność w eksperymencie Mermin-Bell z trzema stronami” Quantum 2, 82 (2018).

https://doi.org/10.22331/q-2018-08-17-82

[64] Gilles Pützand Nicolas Gisin „Lokalizacja zależna od pomiaru” New Journal of Physics 18, 055006 (2016).

https://doi.org/10.1088/1367-2630/18/5/055006

[65] Frederic Dupuis, Omar Fawzi i Renato Renner, „Akumulacja entropii” Communications in Mathematical Physics 379, 867–913 (2020).

https://doi.org/10.1007/s00220-020-03839-5

[66] S. Vadhan „Ujednolicona teoria pseudolosowości: kolumna gości” SIGACT News 38, 39–54 (2007).

https: / / doi.org/ 10.1145 / 1324215.1324225

[67] Xin Li „Ektraktory z trzech źródeł dla polilogarytmicznej min-entropii” Materiały z 2015. dorocznego sympozjum IEEE 56 na temat podstaw informatyki (FOCS) 863–882 (2015).

https: / / doi.org/ 10.1109 / FOCS.2015.58

[68] X. Li „Ulepszone ekstraktory dwuźródłowe i ekstraktory afiniczne dla entropii polilogarytmicznej” 2016 IEEE 57th Annual Symposium on Foundations of Computer Science (FOCS) 168–177 (2016).

https: / / doi.org/ 10.1109 / focs.2016.26

[69] Brian Julsgaard, Jacob Sheson, J. Ignacio Cirac, Jaromír Fiurášek i Eugene S. Polzik, „Eksperymentalna demonstracja pamięci kwantowej dla światła” Nature 432, 482–486 (2004).

https: / / doi.org/ 10.1038 / nature03064

[70] Dmitry Gavinsky, Julia Kempe, Iordanis Kerenidis, Ran Raz i Ronald De Wolf, „Separacje wykładnicze dla jednokierunkowej złożoności komunikacji kwantowej, z zastosowaniami do kryptografii” Materiały z trzydziestego dziewiątego dorocznego sympozjum ACM poświęconego teorii obliczeń 516–525 ( 2007).

https: / / doi.org/ 10.1145 / 1250790.1250866

[71] Roy Kasherand Julia Kempe „Ektraktory z dwoma źródłami zabezpieczone przed przeciwnikami kwantowymi” Theory of Computing 8, 461–486 (2012).

https: / / doi.org/ 10.4086 / toc.2012.v008a021

[72] Gilles van Assche „Kryptografia kwantowa i destylacja tajnego klucza” Cambridge University Press (2006).

https: / / doi.org/ 10.1017 / CBO9780511617744

[73] M. Hayashiand T. Tsurumaru „Bardziej wydajne wzmacnianie prywatności przy mniejszej liczbie losowych nasion dzięki podwójnej uniwersalnej funkcji skrótu” IEEE Transactions on Information Theory 62, 2213–2232 (2016).

https: / / doi.org/ 10.1109 / TIT.2016.2526018

[74] Yevgeniy Dodis, Ariel Elbaz, Roberto Oliveira i Ran Raz, „Improved Randomness Extraction from Two Independent Sources” Proceedings RANDOM 3122, 334–344 (2004).

https://doi.org/10.1007/978-3-540-27821-4_30

[75] Luca Trevisan „Ekstraktory i generatory pseudolosowe” J. ACM 48, 860–879 (2001).

https: / / doi.org/ 10.1145 / 502090.502099

[76] Ran Raz „Ektraktory ze słabymi losowymi nasionami” Proceedings STOC 11–20 (2005).

https: / / doi.org/ 10.1145 / 1060590.1060593

[77] Anindya De, Christopher Portmann, Thomas Vidick i Renato Renner, „Ekstraktor Trevisana w obecności informacji o stronie kwantowej” SIAM J. Comput. 41, 915–940 (2012).

https: / / doi.org/ 10.1137 / 100813683

[78] Wolfgang Mauerer, Christopher Portmann i Volkher B Scholz, „Modułowa struktura ekstrakcji losowości oparta na konstrukcji Trevisana” arXiv preprint arXiv: 1212.0520 (2012).

https:///doi.org/10.48550/arXiv.1212.0520

[79] Mario Berta, Omar Fawzi i Volkher B. Scholz, „Kwantowe ekstraktory losowości poprzez teorię przestrzeni operatora” IEEE Transactions on Information Theory 63, 2480–2503 (2016).

https: / / doi.org/ 10.1109 / tit.2016.2627531

[80] Mario Berta i Fernando Brandao „Solidne generowanie losowości na komputerach kwantowych” (2021).

[81] Yu-Ao Chen, Tao Yang, An-Ning Zhang, Zhi Zhao, Adán Cabello i Jian-Wei Pan, „Eksperymentalne naruszenie nierówności Bella poza granicami Tsirelsona” Fizyczne listy przeglądowe 97, 170408 (2006).

https: / / doi.org/ 10.1103 / physrevlett.97.170408

[82] Andrew Rukhin, Juan Soto, James Nechvatal, Miles Smid i Elaine Barker, „Zestaw testów statystycznych dla generatorów liczb losowych i pseudolosowych do zastosowań kryptograficznych” (2001).

https:///doi.org/10.6028/nist.sp.800-22

[83] John Clarke i Frank K. Wilhelm „Nadprzewodzące bity kwantowe” Nature 453, 1031–1042 (2008).

https: / / doi.org/ 10.1038 / nature07128

[84] Colin D Bruzewicz, John Chiaverini, Robert McConnell i Jeremy M Sage, „Obliczenia kwantowe z uwięzionymi jonami: postęp i wyzwania” Applied Physics Recenzje 6, 021314 (2019).

https: / / doi.org/ 10.1063 / 1.5088164

[85] Markus Ansmann, H Wang, Radosław C Białczak, Max Hofheinz, Erik Lucero, Matthew Neeley, Aaron D O'Connell, Daniel Sank, Martin Weides i James Wenner, „Violation of Bell's inequality in Josephson phase qubits” Nature 461, 504– 506 (2009).

https: / / doi.org/ 10.1038 / nature08363

[86] Juan M Pino, Jennifer M Dreiling, Caroline Figgatt, John P Gaebler, Steven A. Moses, MS Allman, CH Baldwin, M Foss-Feig, D Hayes i K Mayer, „Demonstracja kwantowej architektury CCD z uwięzionymi jonami” Natura 592, 209–213 (2021).

https://doi.org/10.1038/s41586-021-03318-4

[87] Dave Baconand Benjamin F Toner „Bell nierówności z komunikacją pomocniczą” Fizyczne listy przeglądowe 90, 157904 (2003).

https: / / doi.org/ 10.1103 / PhysRevLett.90.157904

[88] Jonathan Silman, Stefano Pironio i Serge Massar, „Generowanie przypadkowości niezależne od urządzenia w obecności słabego przesłuchu” Listy z przeglądu fizycznego 110, 100504 (2013).

https: / / doi.org/ 10.1103 / physrevlett.110.100504

[89] Jonatan Bohr Braskand Rafael Chaves „Scenariusze Bell z komunikacją” Journal of Physics A: Mathematical and Theoretical 50, 094001 (2017).

https: / / doi.org/ 10.1088 / 1751-8121 / aa5840

[90] Pedro Parrado-Rodríguez, Ciarán Ryan-Anderson, Alejandro Bermudez i Markus Müller, „Tłumienie przesłuchów dla odpornej na błędy kwantowej korekcji błędów z uwięzionymi jonami” Quantum 5, 487 (2021).

https://doi.org/10.22331/q-2021-06-29-487

[91] JP Gaebler, CH Baldwin, SA Moses, JM Dreiling, C Figgatt, M Foss-Feig, D Hayes i JM Pino, „Tłumienie błędów przesłuchu pomiaru obwodu środkowego za pomocą mikroruchu” Przegląd fizyczny A 104, 062440 (2021).

https: / / doi.org/ 10.1103 / PhysRevA.104.062440

[92] Daniel M Greenberger, Michael A Horne i Anton Zeilinger, „Wychodząc poza twierdzenie Bella” Springer (1989).

https://doi.org/10.1007/978-94-017-0849-4_10

[93] Seyon Sivarajah, Silas Dilkes, Alexander Cowtan, Will Simmons, Alec Edgington i Ross Duncan, „t$|$ket$>$: Kompilator z możliwością ponownego kierowania dla urządzeń NISQ” Quantum Science and Technology (2020).

https://doi.org/10.1088/2058-9565/ab8e92

[94] Tony Metger, Omar Fawzi, David Sutter i Renato Renner, „Uogólniona akumulacja entropii” arXiv preprint arXiv:2203.04989 (2022).

https:///doi.org/10.48550/arXiv.2203.04989

[95] Olmo Nieto-Silleras, Stefano Pironio i Jonathan Silman, „Korzystanie z kompletnych statystyk pomiarowych do optymalnej oceny losowości niezależnej od urządzenia” New Journal of Physics 16, 013035 (2014).

https://doi.org/10.1088/1367-2630/16/1/013035

[96] Rotem Arnon-Friedman, Renato Renner i Thomas Vidick, „Proste i ścisłe dowody bezpieczeństwa niezależne od urządzenia” SIAM Journal on Computing 48, 181–225 (2019).

https: / / doi.org/ 10.1137 / 18M1174726

[97] Rotem Arnon-Friedman „Redukcje do IID w niezależnym od urządzenia przetwarzaniu informacji kwantowej” arXiv preprint arXiv: 1812.10922 (2018).

https:///doi.org/10.48550/arXiv.1812.10922

[98] U. Vazirani „Rozważania dotyczące wydajności przy korzystaniu ze źródeł półlosowych” Proceedings STOC 160–168 (1987).

https: / / doi.org/ 10.1145 / 28395.28413

[99] Marco Tomamichel, Christian Schaffner, Adam Smith i Renato Renner, „Resztki mieszania przeciwko kwantowym informacjom bocznym” IEEE Transactions on Information Theory 57, 5524–5535 (2011).

https: / / doi.org/ 10.1109 / TIT.2011.2158473

[100] Marco Tomamichel „Kwantowe przetwarzanie informacji przy użyciu skończonych zasobów — podstawy matematyczne” Springer International Publishing (2016).

https://doi.org/10.1007/978-3-319-21891-5

[101] Victor Shoup „Obliczeniowe wprowadzenie do teorii liczb i algebry” Cambridge University Press (2009).

[102] Daniel Lemire, Owen Kaser i Nathan Kurz, „Szybsza reszta dzięki obliczeniom bezpośrednim: aplikacje do kompilatorów i bibliotek oprogramowania” Software: Practice and Experience 49, 953–970 (2019).

https:///doi.org/10.1002/spe.2689

[103] Noga Alon, László Babai i Alon Itai, „Szybki i prosty losowy algorytm równoległy dla problemu maksymalnego zbioru niezależnego” Journal of Algorithms 7, 567–583 (1986).

https://doi.org/10.1016/0196-6774(86)90019-2

[104] N. Alon, O. Goldreich, J. Hastad i R. Peralta, „Prosta konstrukcja niezależnych zmiennych losowych o wartości prawie k” Proceedings FOCS 2, 544–553 (1990).

https:///doi.org/10.1109/FSCS.1990.89575

[105] Józef. Naorand Moni. Naor „Przestrzenie prawdopodobieństwa o małym odchyleniu: wydajne konstrukcje i zastosowania” SIAM Journal on Computing 22, 838–856 (1993).

https: / / doi.org/ 10.1137 / 0222053

Cytowany przez

[1] Marcos Allende, Diego López León, Sergio Cerón, Antonio Leal, Adrián Pareja, Marcelo Da Silva, Alejandro Pardo, Duncan Jones, David Worrall, Ben Merriman, Jonathan Gilmore, Nick Kitchener i Salvador E. Venegas-Andraca, „ Opór kwantowy w sieciach blockchain”, arXiv: 2106.06640, (2021).

[2] Marcin M. Jacak, Piotr Jóźwiak, Jakub Niemczuk i Janusz E. Jacak, „Generatory kwantowe liczb losowych”, Raporty naukowe 11, 16108 (2021).

[3] Ravishankar Ramanathan, Michał Banacki i Paweł Horodecki, „No-signaling-proof losowości ekstrakcja z publicznych słabych źródeł”, arXiv: 2108.08819, (2021).

[4] Gabriel Senno i Antonio Acín, „Pół-niezależne od urządzenia pełne wzmocnienie przypadkowości oparte na granicach energii”, arXiv: 2108.09100, (2021).

Powyższe cytaty pochodzą z Reklamy SAO / NASA (ostatnia aktualizacja pomyślnie 2023-03-31 01:18:16). Lista może być niekompletna, ponieważ nie wszyscy wydawcy podają odpowiednie i pełne dane cytowania.

On Serwis cytowany przez Crossref nie znaleziono danych na temat cytowania prac (ostatnia próba 2023-03-31 01:18:14).

Niniejszy artykuł opublikowano w Quantum pod Creative Commons Uznanie autorstwa 4.0 Międzynarodowe (CC BY 4.0) licencja. Prawa autorskie należą do pierwotnych właścicieli praw autorskich, takich jak autorzy lub ich instytucje.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://quantum-journal.org/papers/q-2023-03-30-969/

- :Jest

- ][P

- 1

- 1.3

- 10

- 100

- 102

- 11

- 110

- 116

- 1998

- 2001

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 2022

- 2023

- 214

- 28

- 39

- 67

- 7

- 70

- 77

- 8

- 84

- 9

- 98

- a

- Aaron

- powyżej

- ABSTRACT

- dostęp

- akumulacja

- ACM

- Adam

- Adam Smith

- Dodatkowy

- zaawansowany

- powiązania

- Po

- przed

- Alan

- alex

- Alexander

- algorytm

- Algorytmy

- Wszystkie kategorie

- pozwala

- Chociaż

- Wzmocnienie

- wzmacniany

- analiza

- i

- Andrew

- roczny

- Anthony

- Zastosowanie

- aplikacje

- stosowany

- architektura

- SĄ

- obszary

- AS

- At

- atakować

- Ataki

- autor

- Autorzy

- dostępny

- z powrotem

- na podstawie

- BE

- Dzwon

- Korzyści

- Beniaminek

- Poza

- stronniczość

- Bing

- Blokować

- blockchain

- Sieci blockchain

- BLOK

- Boris

- związany

- przerwa

- Brian

- Jasny

- Bruce

- budować

- Budowanie

- wybudowany

- by

- cambridge

- CAN

- CCD

- pewien

- Dyplomowani

- wyzwania

- Charles

- kontrola

- chen

- Cheng

- Chris

- Christensen

- Christopher

- roszczenia

- zamknięcie

- Studentki

- Kolumna

- komentarz

- handlowy

- Lud

- Komunikacja

- Komunikacja

- kompletny

- kompleksowość

- obliczenia

- komputer

- Computer Science

- komputery

- computing

- Konferencja

- Rozważania

- Ograniczenia

- Budowa

- prawo autorskie

- Crash

- kryptograficzny

- kryptografia

- cs

- DA

- Daniel

- Darren

- dane

- Dave

- David

- To

- zależny

- detale

- Wykrywanie

- rozwijać

- urządzenie

- urządzenia

- Diego

- różne

- Wymiary

- Wymiary

- kierować

- dyskryminacja

- dyskutować

- odrębny

- 分配

- Drzwi

- e

- EC

- wydajny

- szyfrowanie

- koniec końców

- energia

- błąd

- Błędy

- niezbędny

- Eter (ETH)

- ewaluację

- Parzyste

- wydarzenia

- Przede wszystkim system został opracowany

- ekspansja

- doświadczenie

- eksperyment

- ekstrakcja

- niezwykle

- członków Twojej rodziny

- FAST

- kilka

- Figa

- finał

- znalezieniu

- i terminów, a

- pierwszy raz

- W razie zamówieenia projektu

- Nasz formularz

- znaleziono

- Fundamenty

- Framework

- od

- pełny

- funkcjonować

- fundamentalny

- przyszłość

- Generować

- wygenerowane

- generuje

- generujący

- generacja

- generator

- generatory

- Gilles

- Zielony

- Gość

- Hall

- Ciężko

- sprzęt komputerowy

- harvard

- haszysz

- mieszanie

- Wzgórza

- posiadacze

- dom

- HTTPS

- Hugo

- IEEE

- obraz

- Oddziaływania

- Imperial

- Imperial College

- Imperial College London

- wdrożenia

- realizacja

- implikacje

- znaczenie

- in

- incydent

- Włącznie z

- niezależny

- Nierówności

- Nierówność

- Informacja

- początkowy

- wkład

- instytucje

- ciekawy

- na świecie

- Wprowadzenie

- problemy

- IT

- JEGO

- JAVASCRIPT

- Jennifer

- Pan Jian-Wei

- John

- Jordania

- dziennik

- jpg

- Klawisz

- Klawisze

- znany

- Języki

- laptopa

- Nazwisko

- prowadzący

- Skakać

- Pozostawiać

- biblioteki

- Biblioteka

- Licencja

- lekki

- Lista

- miejscowy

- Londyn

- luk

- zrobiony

- Główny

- Dokonywanie

- sposób

- struktura

- Mario

- Martin

- matematyczny

- max

- Maksymalna szerokość

- Pamięć

- Michał

- minimalny

- model

- Nowoczesne technologie

- Modułowa

- moduł

- Miesiąc

- jeszcze

- Morgan

- większość

- MS

- wielostronny

- Nam

- Naturalny

- Natura

- sieć

- sieci

- Nowości

- aktualności

- Nicolas

- nist

- Hałas

- numer

- z naszej

- of

- on

- ONE

- koncepcja

- otwory

- operator

- Optymalny

- oryginalny

- wydajność

- ścieżka

- PAN

- Papier

- Parallel

- część

- strony

- Współpraca

- doskonały

- osobisty

- Piotr

- faza

- Fotony

- fizyczny

- Fizyka

- Miejsce

- plato

- Analiza danych Platona

- PlatoDane

- możliwość

- potencjalnie

- Praktyczny

- praktyka

- obecność

- teraźniejszość

- przedstawione

- naciśnij

- prywatność

- Prywatność i bezpieczeństwo

- prywatny

- Klucz prywatny

- prawdopodobieństwo

- Problem

- Obrady

- przetwarzanie

- Programowanie

- Postęp

- dowody

- protokół

- protokoły

- zapewniać

- pod warunkiem,

- publiczny

- Publikacja

- opublikowany

- wydawca

- wydawcy

- Wydawniczy

- Qi

- Kwant

- komputery kwantowe

- informatyka kwantowa

- kryptografia kwantowa

- splątanie kwantowe

- kwantowa korekcja błędów

- informacja kwantowa

- fizyka kwantowa

- systemy kwantowe

- kubity

- Rafael

- przypadkowy

- Randomizowane

- przypadkowość

- Kurs

- ceny

- Prawdziwy świat

- realistyczny

- Przyczyny

- referencje

- szczątki

- raport

- Raporty

- wymagać

- wymagany

- Zasoby

- przeglądu

- Recenzje

- Richard

- droga

- ROBERT

- krzepki

- run

- s

- SA

- Salvador

- taki sam

- scenariusz

- scenariusze

- systemy

- schneiera

- nauka

- Nauka i technika

- NAUKI

- poszukiwania

- bezpieczne

- bezpieczeństwo

- testy bezpieczeństwa

- posiew

- wybrany

- zestaw

- w panelu ustawień

- ustawienie

- kilka

- pokazać

- prezentacja

- Syjam

- Sygnały

- Prosty

- jednocześnie

- Tworzenie

- ROZWIĄZANIA

- Źródła

- Typ przestrzeni

- obowiązuje

- spiny

- standard

- Stan

- Zjednoczone

- statystyczny

- statystyka

- Stephen

- Z powodzeniem

- taki

- odpowiedni

- apartament

- nałożenie

- tłumienie

- Sympozjum

- system

- systemy

- dostosowane

- Zadanie

- Techniki

- Technologia

- dziesięć

- test

- Testowanie

- Testy

- że

- Połączenia

- bezpieczeństwa

- ich

- teoretyczny

- Te

- trzy

- czas

- Tytuł

- do

- już dziś

- dzisiaj

- Tony

- Topy

- transakcje

- prawdziwy

- zaufany

- dla

- Ujednolicony

- Zjednoczony

- uniwersalny

- uniwersytet

- zaktualizowane

- URL

- posługiwać się

- zmienne

- wszechstronny

- Przeciw

- przez

- NARUSZENIE

- Tom

- W

- DOBRZE

- który

- rozpowszechniony

- będzie

- w

- wilk

- zalecać się

- działa

- warsztat

- Wright

- wu

- X

- rok

- lat

- Twój

- Yuan

- zefirnet

- Zhao