Oficialii japonezi de securitate cibernetică au avertizat că infama echipă de piratare a Grupului Lazarus din Coreea de Nord a lansat recent un atac la lanțul de aprovizionare care vizează depozitul de software PyPI pentru aplicațiile Python.

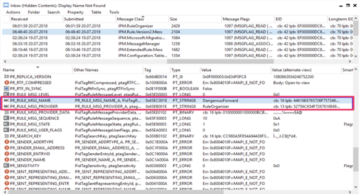

Actorii amenințărilor au încărcat pachete contaminate cu nume precum „pycryptoenv” și „pycryptoconf” – similar ca nume cu setul de instrumente de criptare legitim „pycrypto” pentru Python. Dezvoltatorii care sunt păcăliți să descarce pachetele nefaste pe computerele lor Windows sunt infectați cu un troian periculos cunoscut sub numele de Comebacker.

„Pachetele Python rău intenționate confirmate de această dată au fost descărcate de aproximativ 300 până la 1,200 de ori.” Japonia CERT a declarat într-un avertisment emis la sfârșitul lunii trecute. „Atacatorii pot viza greșelile de scriere ale utilizatorilor pentru a descărca malware-ul.”

Directorul principal și analistul Gartner, Dale Gardner, descrie Comebacker ca pe un troian de uz general folosit pentru eliminarea ransomware-ului, furtul acreditărilor și infiltrarea conductei de dezvoltare.

Comebacker a fost desfășurat în alte atacuri cibernetice legate de Coreea de Nord, inclusiv un atac asupra unui depozit de dezvoltare software npm.

„Atacul este o formă de typosquatting – în acest caz, un atac de confuzie de dependență. Dezvoltatorii sunt păcăliți să descarce pachete care conțin cod rău intenționat”, spune Gardner.

Ultimul atac asupra depozite software este un tip care a crescut în ultimul an sau ceva.

„Aceste tipuri de atacuri cresc rapid – raportul Sonatype 2023 open source a dezvăluit că 245,000 de astfel de pachete au fost descoperite în 2023, ceea ce a reprezentat de două ori numărul de pachete descoperite, combinate, din 2019”, spune Gardner.

Dezvoltatorii asiatici sunt afectați „disproporționat”.

PyPI este un serviciu centralizat cu o acoperire globală, astfel încât dezvoltatorii din întreaga lume ar trebui să fie în alertă pentru această ultimă campanie a Grupului Lazarus.

„Acest atac nu este ceva care ar afecta doar dezvoltatorii din Japonia și regiunile din apropiere, subliniază Gardner. „Este ceva pentru care dezvoltatorii de pretutindeni ar trebui să fie în gardă.”

Alți experți spun că cei care nu sunt vorbitori nativi de engleză ar putea fi mai expuși riscului pentru acest ultim atac al Grupului Lazarus.

Atacul „ar putea afecta în mod disproporționat dezvoltatorii din Asia”, din cauza barierelor lingvistice și a accesului mai redus la informațiile de securitate, spune Taimur Ijlal, expert în tehnologie și lider în securitatea informațiilor la Netify.

„Echipele de dezvoltare cu resurse limitate pot avea, în mod înțeles, mai puțină lățime de bandă pentru revizuiri și audituri riguroase ale codului”, spune Ijlal.

Jed Macosko, director de cercetare la Academic Influence, spune că comunitățile de dezvoltare a aplicațiilor din Asia de Est „tind să fie mai strâns integrate decât în alte părți ale lumii, datorită tehnologiilor, platformelor și caracteristicilor lingvistice comune”.

El spune că atacatorii ar putea căuta să profite de acele conexiuni regionale și „relații de încredere”.

Firmele de software mici și startup din Asia au de obicei bugete de securitate mai limitate decât omologii lor din Vest, notează Macosko. „Acest lucru înseamnă procese, instrumente și capacități de răspuns la incident mai slabe – făcând infiltrarea și persistența obiective mai atinse pentru actorii sofisticați ai amenințărilor.”

Apărarea cibernetică

Protejarea dezvoltatorilor de aplicații de aceste atacuri ale lanțului de aprovizionare software este „dificilă și, în general, necesită o serie de strategii și tactici”, spune Gardner de la Gartner.

Dezvoltatorii ar trebui să fie mai precauți și cu grijă atunci când descarcă dependențe open source. „Având în vedere cantitatea de sursă deschisă folosită astăzi și presiunile mediilor de dezvoltare cu ritm rapid, este ușor chiar și pentru un dezvoltator bine instruit și vigilent să facă o greșeală”, avertizează Gardner.

Acest lucru face ca abordările automate pentru „gestionarea și verificarea open source” să fie o măsură de protecție esențială, adaugă el.

„Instrumentele de analiză a compoziției software (SCA) pot fi folosite pentru a evalua dependențele și pot ajuta la identificarea falsurilor sau a pachetelor legitime care au fost compromise”, recomandă Gardner, adăugând că „testarea proactivă a pachetelor pentru prezența codului rău intenționat” și validarea pachetelor folosind pachetul. de asemenea, managerii pot atenua riscul.

„Vedem că unele organizații creează registre private”, spune el. „Aceste sisteme sunt susținute de procese și instrumente care ajută la verificarea open source pentru a se asigura că este legitimă” și nu conțin vulnerabilități sau alte riscuri, adaugă el.

PiPI No Stranger to Danger

În timp ce dezvoltatorii pot lua măsuri pentru a reduce expunerea, sarcina revine furnizorilor de platforme precum PyPI pentru a preveni abuzul, potrivit Kelly Indah, expert în tehnologie și analist de securitate la Increditools. Aceasta nu este prima dată pachete rău intenționate au fost alunecate pe platformă.

„Echipele de dezvoltatori din fiecare regiune se bazează pe încrederea și securitatea depozitelor cheie”, spune Indah.

„Acest incident cu Lazăr subminează această încredere. Dar printr-o vigilență sporită și un răspuns coordonat din partea dezvoltatorilor, liderilor de proiect și furnizorilor de platforme, putem lucra împreună pentru a restabili integritatea și încrederea.”

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- PlatoData.Network Vertical Generative Ai. Împuterniciți-vă. Accesați Aici.

- PlatoAiStream. Web3 Intelligence. Cunoștințe amplificate. Accesați Aici.

- PlatoESG. carbon, CleanTech, Energie, Mediu inconjurator, Solar, Managementul deșeurilor. Accesați Aici.

- PlatoHealth. Biotehnologie și Inteligență pentru studii clinice. Accesați Aici.

- Sursa: https://www.darkreading.com/application-security/japan-blames-north-korea-for-pypi-supply-chain-cyberattack

- :are

- :este

- :nu

- 000

- 1

- 200

- 2019

- 2023

- 245

- 300

- a

- abuz

- academic

- acces

- Conform

- actori

- adăugare

- Adaugă

- Avantaj

- afecta

- afectat

- Alerta

- de asemenea

- sumă

- an

- analiză

- analist

- și

- aplicaţia

- Dezvoltarea aplicațiilor

- aplicație

- abordari

- aproximativ

- Apps

- SUNT

- AS

- Asia

- asiatic

- At

- ataca

- atacatori

- Atacuri

- accesibil

- audituri

- Automata

- Lățime de bandă

- bariere

- BE

- fost

- Bugete

- dar

- by

- Campanie

- CAN

- capacități

- pasă

- caz

- prudenţă

- centralizat

- lanţ

- cod

- combinate

- Comunități

- compoziție

- compromis

- încredere

- CONFIRMAT

- confuzie

- Conexiuni

- conţine

- conținând

- coordonat

- ar putea

- omologii

- scrisori de acreditare

- Cyber

- Atac cibernetic

- atacuri cibernetice

- Securitate cibernetică

- PERICOL

- Periculos

- Apărare

- dependențe

- Dependenţă

- dislocate

- descrie

- Dezvoltator

- Dezvoltatorii

- Dezvoltare

- echipe de dezvoltare

- dificil

- Director

- a descoperit

- în mod disproporționat

- do

- nu

- descărcarea

- scăparea

- două

- Est

- uşor

- criptare

- Engleză

- sporită

- asigura

- medii

- esenţial

- stabilirea

- Eter (ETH)

- evalua

- Chiar

- Fiecare

- pretutindeni

- Exercita

- expert

- experți

- Expunere

- Falls

- ritm rapid

- firme

- First

- prima dată

- Pentru

- formă

- din

- gardner

- Gartner

- General

- în general

- obține

- dat

- Caritate

- Goluri

- grup

- În creştere

- Pază

- hacking

- Avea

- he

- ajutor

- HTML

- HTTPS

- Impactul

- in

- În altele

- incident

- răspuns la incident

- Inclusiv

- a crescut

- infam

- infectate

- influență

- informații

- securitatea informațiilor

- integrate

- integritate

- în

- ISN

- Emis

- IT

- Japonia

- jpg

- Cheie

- cunoscut

- Coreea

- limbă

- Nume

- Anul trecut

- Târziu

- Ultimele

- Lazăr

- Grupul Lazarus

- lider

- Liderii

- legitim

- mai puțin

- ca

- Limitat

- legate de

- cautati

- LOWER

- Masini

- face

- FACE

- Efectuarea

- rău

- malware

- Manageri

- de conducere

- Mai..

- mijloace

- măsura

- greşeală

- diminua

- Lună

- mai mult

- nume

- nume

- Nu.

- non-nativ

- North

- Coreea de Nord

- notițe

- număr

- of

- Oficialii

- on

- afară

- pe

- răspundere

- deschide

- open-source

- or

- organizații

- Altele

- afară

- peste

- pachet

- ofertele

- piese

- persistență

- conducte

- platformă

- Platforme

- Plato

- Informații despre date Platon

- PlatoData

- puncte

- prezenţă

- Presiunile

- împiedica

- privat

- procese

- proiect

- De protecţie

- furnizori

- scop

- Piton

- Ransomware

- repede

- ajunge

- recent

- regiune

- regional

- regiuni

- registre

- Relaţii

- se bazează

- raportează

- depozit

- Necesită

- cercetare

- Resurse

- răspuns

- restabili

- Dezvăluit

- Recenzii

- riguros

- Risc

- Riscurile

- s

- Said

- Spune

- spune

- securitate

- vedea

- senior

- serviciu

- comun

- să

- asemănător

- întrucât

- So

- Software

- de dezvoltare de software

- lanțul de aprovizionare cu software

- unele

- ceva

- sofisticat

- Sursă

- difuzoare

- observarea

- lansare

- paşi

- străin

- strategii

- astfel de

- livra

- lanțului de aprovizionare

- Suportat

- a crescut

- sisteme

- T

- tactică

- Lua

- direcționare

- echipă

- echipe

- tech

- Tehnologii

- Tind

- Testarea

- decât

- acea

- Vestul

- lumea

- lor

- Acestea

- acest

- aceste

- amenințare

- actori amenințători

- Prin

- strans

- timp

- ori

- la

- astăzi

- împreună

- Toolkit

- Unelte

- păcălit

- troian

- Încredere

- de încredere

- De două ori

- tip

- Tipuri

- tipic

- Lesne de înțeles

- încărcat

- utilizat

- utilizatorii

- folosind

- validare

- VET

- vigilenţă

- Vulnerabilitățile

- a avertizat

- de avertizare

- avertizează

- a fost

- we

- mai slab

- au fost

- Vest

- cand

- care

- OMS

- ferestre

- cu

- Apartamente

- lucram impreuna

- lume

- la nivel internațional.

- ar

- an

- zephyrnet