IoT-marknaden är inställd på fortsatt robust tillväxt fram till 2030, skriver Robin Duke[1]Woolley, vd för Beecham Research. Enligt Statista förväntas nästan 30 miljarder IoT-enheter vara anslutna till 2030, upp från nästan tio miljarder 2020 – en CAGR på nästan 12 % under decenniet. Detta inkluderar både lång- och kortdistansenheter. Enligt Ericssons mobilitetsrapport från juni 2023 står mobilnätet för cirka 20 % av detta, och växer något snabbare med över 12 % per år.

Inte bara det – storleken på individuella IoT-distributioner växer mycket snabbare. Ny forskning visar att de växande förväntningarna bland IoT-användare på individuella implementeringar växer snabbt under de närmaste åren. Ett exempel på detta är en nyligen genomförd undersökning av IoT-användare av Beecham Research, vars resultat illustreras i figur 1.

Som figur 1 visar hade mer än en fjärdedel (26 %) av de tillfrågade redan driftsättningar av över 10,000 52 anslutna enheter och en majoritet (500 %) med implementeringar av mer än 22 anslutna enheter. Dessutom förväntas en hög tillväxt av befintliga installationer inom en snar framtid, med så många som 40 % av de tillfrågade som förväntar sig över 24 % tillväxt under de kommande XNUMX månaderna. Detta är inget ovanligt fynd – det bekräftar att en betydande ökning av individuella utplaceringar redan på fältet pågår.

Inom det är den största andelen av dessa IoT-anslutningar förväntas vara billiga enheter som är små i storlek, har begränsad processorkraft och lagring, är batteridrivna och kan förväntas köras i tio eller fler år. Dessa resursbegränsade enheter måste förbli anslutna för att leverera sensordata och agera på kommandon från avlägsna platser, och de måste göra detta på ett säkert sätt. Säkra identiteter krävs för att identifiera dessa enheter och deras data, samt skydda dem från missbruk av fjärrangrepp. Den typ av användningsfall som detta täcker är sensorer, spårare, wearables – inklusive hälsorelaterade – och andra billiga enheter som alltmer kommer att utgöra stommen i IoT. Dessa bildar en myriad av datakällor som ger aktuell information om vår värld och hur vi lever.

Tillväxttakten för dessa enheter förväntas vara snabbare än den totala IoT-marknadens tillväxtsiffror, främst på grund av det snabbt växande behovet av anslutna datakällor för att stödja kommersiell verksamhet.

Detta väcker några viktiga frågor, såsom:

- Hur kommer alla dessa att kopplas ihop?

- Hur kommer de att drivas?

- Hur kommer de att hanteras och uppdateras?

- Hur säkerställer du att data från dem är tillräckligt säkra för att lita på den?

- Framförallt, hur gör man detta enkelt för användare att implementera i det mycket stora antal som man kan tänka sig var som helst i världen?

Om man tar denna sista punkt, för ett så stort antal enheter, måste anslutningen av dem säkert vara en helt smidig operation där användaren inte behöver förstå tekniken – bara slå på och gå.

Det finns en växande konsensus om att standarder baseras inbäddat SIM (eSIM) teknik och dess integrerade formfaktor (iSIM) ge en särskilt lämplig grund för att svara på dessa frågor.

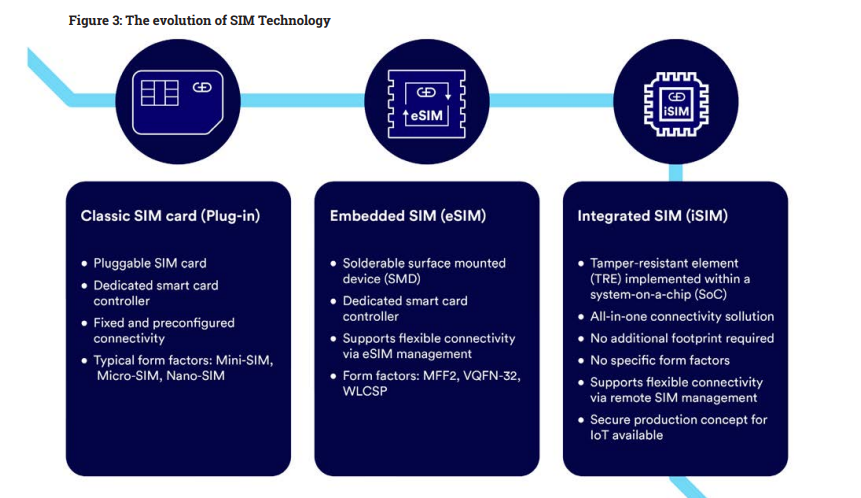

Från flyttbart SIM till standardbaserade eSIM och iSIM

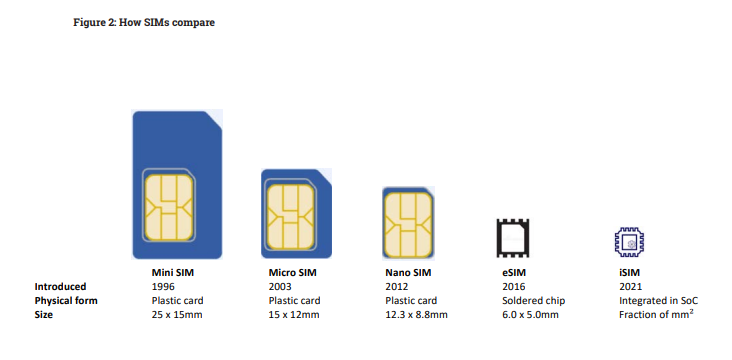

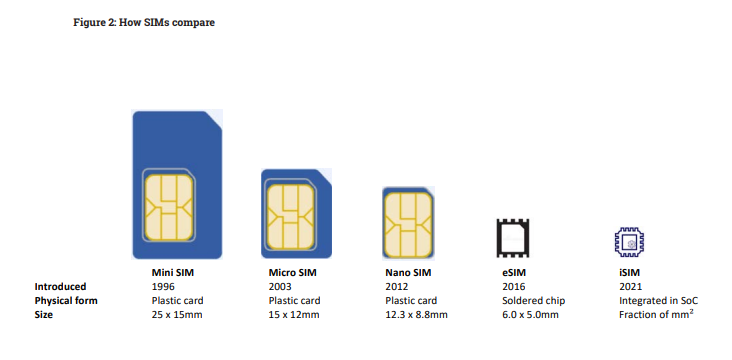

Det fysiska SIM-kortet har varit en del av mobilanslutning sedan 1991, när den först lanserades av smartkortstillverkaren i München Giesecke+Devrient (G+D), som sålde de första 300 SIM-korten till den finska operatören för trådlösa nätverk Radiolinja. Den spelar en ledande roll i många mobila konsumentenheter och IoT-distributioner och det har skett flera utvecklingar för att minska storleken – från mini, till mikro och nano. SIM-marknaden utvecklas dock snabbt, och nyare alternativ eliminerar behovet av ett flyttbart SIM-kort.

Först lanserades 2012, eSIM löds fast på en enhets kretskort och introducerade ett sätt att skicka SIM-profiler till enheter via luften (OTA) med fjärrstyrning av SIM-kort (RSP).

Den nyaste versionen är det integrerade SIM-kortet, som först kom ut på marknaden 2021. Detta effektiviserar eSIM:s funktionalitet genom att portera det till en system-on-a-chip (SoC)-arkitektur, vilket innebär att SIM-kortet inte kräver dedikerad hårdvara samtidigt som det möjliggör fjärrstyrning av SIM-kort trådlöst.

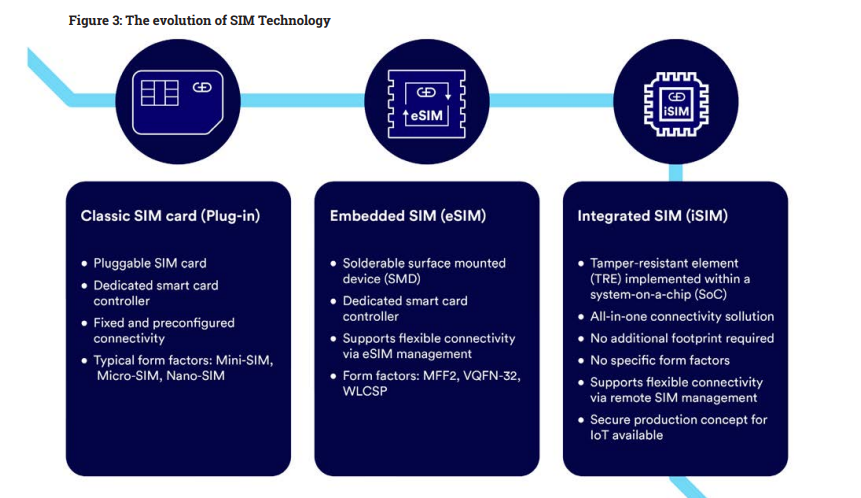

Det klassiska eller löstagbara SIM-kortet är ett uttagbart kort som finns i olika storlekar. Först utvecklad för konsumentmobiltelefonmarknaden och ärvt av M2M-industrin, har den utvecklats till nya formfaktorer för att passa mindre enheter. De är enkla och bekväma för konsumentapplikationer och vissa IoT-användningsfall. De presenterar dock betydande logistik- och tillförlitlighetsproblem för storskaliga IoT-enhetsdistributioner samt fysiska säkerhetsproblem inklusive stöld.

Till exempel var det logistiskt svårt och dyrt att installera flyttbara SIM-kort i tillverkade produkter som i bilsektorn. De kunde inte installeras i fabriken – de måste installeras där varje bil såldes och användes, för att säkerställa att var och en var ansluten till rätt mobilnät. Det introducerade ofta betydande logistiska problem för att säkerställa att rätt SIM nådde rätt bil i rätt land vid rätt tidpunkt. Bytet till eSIM bidrog till att lösa dessa problem och har som ett resultat lett till en avsevärd expansion av marknaden för uppkopplade bilar.

Utöver detta, när en organisation byter mobilt nätverk och behöver ändra enhetsprofiler, är flyttbara SIM-kort bekväma i vissa användningsfall - användare kan helt enkelt ta bort det gamla SIM-kortet och koppla in det nya. Men att ta bort och byta ut SIM-kort på tusentals enheter i storskaliga IoT-distributioner kan vara kostsamt eller till och med omöjligt. Om dessa enheter i sig är billiga, kan det fysiska bytet av enskilda SIM-kort vara betydligt dyrare än själva enheterna.

Även om löstagbara SIM-kort är lätta att komma åt är de också föremål för stöld eller manipulering. Sådana SIM-kort måste övervakas kontinuerligt för att säkerställa att de inte har tagits bort och placerats i andra enheter.

eSIM utvecklades som svar på bristerna i löstagbara SIM-kort för IoT. I synnerhet drev den uppkopplade bilindustrin eSIM framåt. OEM-tillverkare för bilar var motiverade att skapa ett manipuleringssäkert SIM-kort med mer robust säkerhet som kunde fjärrstyras med rätt nätverksprofil. Ett sådant SIM-kort skulle tjäna deras anslutningsbehov och skydda mot extrema miljöförhållanden, inklusive damm, fukt, temperatur och vibrationer.

Idag har bilindustrin anammat tekniken i stor utsträckning, och alla uppkopplade bilar använder ett löddat eSIM som en enda lagerhållningsenhet (SKU). Det inbyggda universella integrerade kretskortet (eUICC) standard gör eSIM mångsidigt. Det tillåter fjärrprovisionering av hårdvaran med nätverksprofiler. Standarden tillåter mobilnätsoperatörer (MNO) att skicka sina SIM-profiler till eSIM-enheter på distans. Genom att eliminera behovet av fysisk åtkomst förbättrar eUICC anslutningshanteringen för säkra IoT-distributioner i stor skala.

eUICC-standarden gör det också möjligt att ladda flera profiler. Enheter kan tillverkas för användning i flera geografiska områden. Sedan kan de bytas till lämplig regional anslutningsleverantörsprofil när enheten distribueras eller flyttas.

iSIM har utvecklats för att tillgodose kostnadsoptimerade enheter som är effektiva när det gäller data- och energiförbrukning och stycklistkostnader. Dessa använder cellulär IoT LPWAN-alternativ (low power wide area network), som NB-IoT och LTE-M, för att möta detta IoT-marknadsbehov. iSIM-tekniken integrerar SIM-operativsystemet (SIM OS) i den mobila modulens hårdvara.

Till skillnad från löstagbara SIM-kort, som sätts in i plasthöljen, eller eSIM, som löds in i enheten, är en iSIM (eller iUICC – integrerad UICC) ett manipuleringssäkert element (TRE) i ett system-på-ett-chip ( SoC). Det är en isolerad hårdvarukomponent kombinerad med en basbandschipset för att skapa en enda anslutningsmodul. iSIM sparar också utrymme i hårdvarudesign. Varje kvadratmillimeter gör skillnad för applikationer med begränsad storlek – särskilt wearables. Eftersom det inte kräver fysiskt utrymme för ett eSIM-chip eller ett flyttbart SIM-kort, kan iSIM också avsevärt minska enhetens fotavtryck.

Med iSIM-funktionalitet inbyggd i den mobila basmodulens hårdvara, blir resultatet besparingar genom att eliminera komponenter inklusive SIM-brickor, SIM-kort och eSIM-chips. Som ett resultat är det fysiskt över 90 % mindre än ett eSIM-chip. Samtidigt är det särskilt strömsnålt eftersom SoC själv driver iSIM, som bara använder ström när det faktiskt används för autentisering. Dessutom, eftersom iSIM finns inom SoC och är direkt ansluten till SoC-bussen snarare än via ett gränssnitt till den bussen, ökar prestandan.

Säkerheten förbättras också genom driften av själva hårdvaran TRE. Kombinationen av hårdvaru- och mjukvaruelement är mycket viktig. Ett säkert mjukvaruelement i sig kan alltid hackas. Om den strukturen kan ändras kan den klonas, efterliknas eller störas på många olika sätt. Säker hårdvara, å andra sidan, är mycket svårare. Detta beror på att hårdvarusäkerhet innebär att säkra identifierare/referenser bränns in i hårdvaran, som sedan inte kan manipuleras eller extraheras fysiskt. Detta kallas en säker Root of Trust och är betydligt säkrare än något annat. Som sådan ger det en säker grund för att bygga en mängd olika värdeadderande tjänster som kräver mycket hög säkerhet – se avsnittet om IoT SAFE senare.

Vad är speciellt med iSIM

På det här sättet, och specifikt för att tillgodose låga kostnader, lågeffekt, begränsade IoT-enheter, har iSIM designats för att vara den mest kostnadseffektiva SIM-anslutningslösningen under enhetens livstid.

iSIM är nu standardiserat tillsammans med eSIM och tillsammans har de tillgodoses i tre huvudsakliga Remote SIM Provisioning-specifikationer – se avsnittet om RSP-specifikationer för enheter senare. Viktiga punkter att notera från detta:

- iSIM, integrationen av SIM-kortet i basbandskretsuppsättningen, har banat väg för nästa generations säkra IoT-anslutning – i begränsade enheter

- iSIM fortsätter framgången med SIM och eSIM i autentisering av mobila nätverk utan att minska säkerheten

- iSIM säkerställer säker databehandling samtidigt som den tillhandahåller interoperabilitet inom eSIM-ekosystemet

- Under överskådlig framtid kommer SIM, eSIM och iSIM att samexistera eftersom de ger liknande men också olika egenskaper som riktar sig till olika områden på IoT-marknaden

- iSIM kan enkelt integreras i IoT-lösningar och möjliggör säker enhetshantering under hela livscykeln

- Sedan 2021 är iSIM kommersiellt tillgänglig och har bevisats i fält

iSIM har flera funktioner som hjälper till att göra det till en mer robust och säker fas av SIM-kortsteknik. Dessa funktioner har designats av branschexperter för att uppfylla överenskomna, godkända specifikationer, standarder och processer. Som den senaste fasen av SIM-utvecklingen erbjuder iSIM flera fördelar och möjligheter:

- Minskat fotavtryck: inbäddad i enhetens hårdvara tillåter det mindre, lättare enheter som är billigare att producera

- Effektoptimering: lägre strömkrav innebär att batterierna håller längre och IoT-enheter kommer att dra nytta av större effektivitet

- Effektivare produktion: att integrera iSIM som en del av basbandsmodulen kan effektivisera produktions- och driftprocesser

- Säkerhet: Det isolerade, manipuleringssäkra hårdvaruelementet (TRE) är mycket säkert både fysiskt och elektroniskt

- Minskad kostnad och time to market: en generisk och lättintegrerad lösning för alla IoT-vertikaler, samt ett betydligt mindre chip som sparar utrymme, tid och material

- Hållbarhet: inget extra hölje eller plast, minskad strömförbrukning och en mycket mindre storlek gör detta till den grönaste SIM-lösningen

RSP-specifikationer för mobila enheter

Som nämnts tidigare finns det tre huvudsakliga RSP-specifikationer för mobila enheter. Dessa är:

- M2M (SGP.01/02)

- Konsument (SGP.21/22)

- Begränsad IoT (SGP.31/32)

Det finns två standardiserade eSIM-fjärrserveringsspecifikationer som för närvarande används designade av GSMA: Machine-to-Machine (M2M) eSIM Spec och Consumer eSIM Spec. M2M Spec är designad för IoT-enheter som sensorer som kan fungera utan en användare och som inte har något användargränssnitt – så kallade headless-enheter. Det implementeras via SGP.02. Denna standard är dock baserad på SMS-kommunikation och är därför varken effektiv eller framtidssäker, eftersom MNO:er nu stänger av SMS-baserade meddelanden.

Däremot är Consumer Spec designad för användarenheter som smartphones och surfplattor, där det finns ett användargränssnitt. Detta gör det enkelt att hantera profiler och kräver bara användarens samtycke för att lägga till en ny profil eller växla mellan profiler. Det implementeras via SGP.22 som istället förlitar sig på IP-baserad kommunikation.

Som ett resultat av detta har en ny RSP SGP.32-standard för begränsade IoT-enheter designats. Detta liknar den framgångsrika SGP.22 för konsumentenheter men riktar sig specifikt till IoT-enheter utan gränssnitt – huvudlösa enheter. Som ett resultat följer iSIM med RSP-funktionalitet denna standard.

Standardisering av RSP-specifikationerna som tillhör SGP.32-familjen har nu slutförts men det kommer att ta till 2024 för iSIM-produkter med fullt RSP-stöd att nå marknaden.

RSP- och SIM-profiler

Utöver SIM-operativsystemet laddas vanligtvis en eller flera SIM-profiler på ett RSP-aktiverat SIM-kort (främst eSIM eller iSIM, men i vissa fall ett flyttbart SIM-kort) så att det kan använda dem för att autentisera sig till respektive nätoperatör. Att hantera profiler går inom några sekunder när du använder en bredbandsanslutning. När det gäller smalbandig IoT kan detta ta längre tid. Administrationen sker i bakgrunden via en säkrad anslutning till RSP-servern.

Som nämnts tidigare är en av de stora fördelarna med RSP den enda SKU:n. Alla enheter kan tillverkas identiskt, vilket avsevärt förenklar såväl logistik som produktionsprocessen och leder till kostnadsbesparingar. Beslutet om vilken profil som ska användas eller laddas tas först när enheten tas i drift för första gången. I praktiken finns det olika användningsfall för vilka användningen av RSP-tekniken är fördelaktig:

a) Växla mellan tidigare laddade profiler för att anpassa IoT-enheten till den bästa anslutningen på enhetens plats (nationell eller internationell), till exempel. Detta kan också användas för att hålla roamingkostnaderna så låga som möjligt. SIM-minnet begränsar vanligtvis antalet förinstallerade profiler. Om ändringen inte fungerar växlas enheten till den ursprungliga profilen eller till en alternativt tillgänglig profil.

b) Under en IoT-enhets livstid kan det bli nödvändigt att byta ut en tidigare laddad profil. Detta kan vara vettigt av till exempel kostnadsskäl, eller för att enheten ska användas i ett land som inte tidigare ansetts, eller för att en nätoperatör har avbrutit sin tjänst. I dessa fall, innan du ändrar en profil, förutsatt att det finns tillräckligt med ledigt minne på SIM-kortet, måste den nya profilen laddas via mobilnätet. Profiler som redan har laddats men inte är aktiva kan också raderas via RSP för att frigöra minne. Efter att den nya profilen har laddats kan ändringen slutföras. Även här växlar systemet tillbaka om aktiveringen av den nya profilen inte lyckas.

c) Även om tidigare laddade profiler med en internationell mobil abonnentidentitet (IMSI) medför kostnader även när de inte används, erbjuder användningen av en så kallad bootstrap-profil ett kostnadseffektivt alternativ. Bootstrap-profiler är designade som standard för att tillåta nedladdning av en permanent profil. De gör det möjligt för enheter att ansluta till alla tillgängliga mobilnätverk – närhelst en enhet slås på för första gången och var de än används i världen. Detta gör det möjligt för en enhet att "auto[1]konfigurera" sig själv första gången den slås på på destinationsmarknaden.

G+D:s teknologi maximerar effektiviteten genom att använda denna bootstrap-profil för att möjliggöra massiv distribution av enheter till låg kostnad och tillåta nedladdningar av ytterligare driftsprofiler efter behov. Det är inte möjligt att permanent ansluta till en bootstrap-profil för att överföra enhetsdata – den ansluter endast till RSP-servern, men inte till någon annan nätverksoperatör. Under IoT-enhetens livstid är det även möjligt att byta tillbaka till bootstrap-profilen för att ladda en annan profil vid fel eller av andra skäl.

IOT SÄKER

eSIM och iSIM har introducerat manipuleringssäkra element (TRE) som höjer säkerhetsaspekterna av SIM-kortet till en högre nivå, både fysiskt och elektroniskt.

Den standardiserade eSIM-specifikationen utvecklades av GSMA som ett svar på problemen med att använda de traditionella flyttbara SIM-korten i IoT-enheter. Ytterligare ett GSMA-initiativ är IoT SIM-appleten för säker end-to-[1]end-kommunikation (IoT SAFE). Detta rekommenderar att industrin bör använda SIM-kortet som en hårdvaru-TRE eller root of trust för att uppnå end-to-end, chip-to-cloud-säkerhet för IoT-produkter och tjänster. Det är allmänt accepterat tekniskt att SIM-kortet är särskilt väl lämpat för detta ändamål: det är en av de svåraste av alla identifierare att förfalska, med avancerade säkerhets- och kryptografiska funktioner, är helt standardiserat och har distribuerats i ett stort antal enheter för de senaste 30 åren. Viktiga egenskaper hos IoT SAFE inkluderar:

- Användning av SIM/eSIM som en mini "kryptosäker" inuti enheten för att säkert upprätta en TLS-session med ett motsvarande applikationsmoln/server

- Kompatibel med alla SIM-formfaktorer som eSIM och iSIM. eSIM/iSIM är särskilt lämpliga för IoT SAFE eftersom de är certifierade

- Tillhandahåller ett gemensamt applikationsprogramgränssnitt (API) för det mycket säkra SIM-kortet som ska användas som en hårdvarurot av förtroende av IoT-enheter

- Hjälper till att lösa utmaningen med att tillhandahålla miljontals IoT-enheter

IoT SAFE-appleten körs på Java virtuell maskin, som i sin tur körs på SIM OS.

Att välja rätt SIM-kort för din implementering

När du väljer SIM-typ och formfaktor för din IoT-distribution, börja med att överväga kostnadsstrukturen eftersom den återspeglar affärsmodellen bakom enheten. Till exempel, inom fordonssektorn, kan kostnaden för slutprodukten motivera dig att investera i dyra chips. Att ta till sig en billigare plattform skulle innebära att man kompromissar med motståndskraft och säkerhet.

Om din produkt är en lågnivåenhet som en husdjursspårare, kan en extra dollar eller två på hårdvara per enhet eliminera din vinstmarginal. I så fall är det vettigt att söka efter en billig iSIM-lösning.

Fundera också på om användningsfallet kommer att kräva fjärradministration. Även om eSIM är mest kända för den här funktionen, är alla formfaktorer kandidater för eUICC-programvara som möjliggör OTA-profiluppdateringar. GSMA har designat ett storskaligt provisioneringssystem för IoT-utrymmet, vilket gör att MNO:er kan tillhandahålla enheter i stora volymer samtidigt.

Framtiden för SIM-teknik

Trots den enorma tillväxten av eSIM och iSIM fortsätter traditionella SIM-kort att existera på IoT-marknaden - åtminstone för nu. I många länder är förbetalda tjänster fortfarande det dominerande sättet att ansluta, vilket gör traditionella SIM-kort till det mest praktiska valet.

För avancerade IoT-användningsfall med en i sig högre kostnadsstruktur som kräver en hög grad av MNO-acceptans från första dagen, är eSIM en idealisk lösning. iSIM kommer att spela in för IoT-anslutningar på låg nivå där enhetsstorlek och energieffektivitet är nödvändiga styrkor. Det är mycket att tänka på när man väljer mellan SIM, eSIM och iSIM. Beroende på användningsfallet finns det plats för varje formfaktor och SIM-typ under överskådlig framtid.

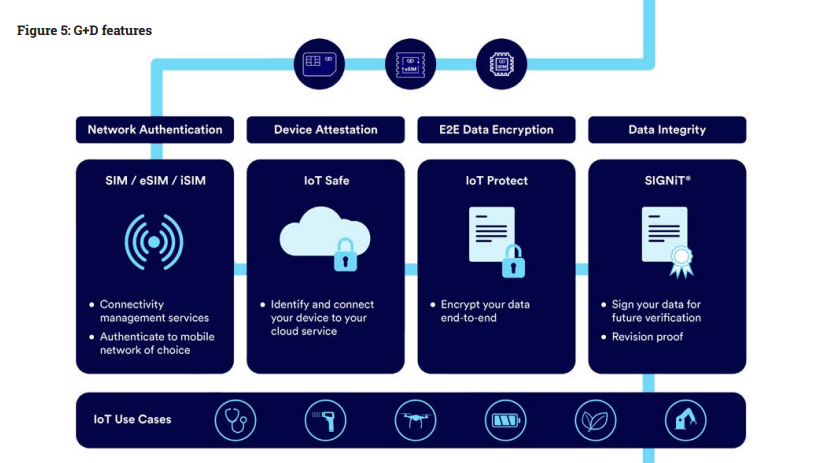

Hur G+D hjälper

G+D IoT Security Suite skyddar data som genereras från IoT-enheter. Sviten stöder mobila och icke-cellulära enheter. Dess kärntjänster är IoT Safe, IoT Protect och SIGNiT. Plattformen täcker både backend- och SIM-mjukvaran. Det gör det möjligt för mobiloperatörer att erbjuda en konsoliderad verktygslåda till OEM och företag. De kan i sin tur hantera SIM-kort och andra enheter under hela livscykeln – från tillverkning och aktivering, till hantering av prenumerationer och policyer, hela vägen till inaktivering.

- IoT-säkert

Företag bygger IoT-lösningar för marknaden, och dessa enheter ansluter till molnplattformar. Inloggningsuppgifterna lagras dock mestadels i applikationsprocessorns minne. Detta gör dem till ett enkelt mål för attacker. G+D IoT-säkert skyddar mot hot och ger cybersäkerhet genom att lägga till ett säkert element (ett SIM-kort) till IoT-enheten. Den är utrustad med en applet som hjälper till med autentiseringen till molnleverantören. Dessutom inkluderar detta erbjudande en behörighetsansvarig som kontrollerar och ersätter fabriksuppgifter. Vi erbjuder också en enhetsverktygssats som tillhandahåller dokumentation, som inkluderar exempelkoden som används för att hjälpa IoT-enhetsutvecklaren att säkra kommunikationen mellan IoT-enhetsappen och SIM-appleten. - IoT-skydda

Den övergripande funktionen hos IoT Protect är att tillhandahålla en end-to-end-krypterings-/dekrypteringsmekanism för IoT-applikationer. Information överförs säkert mellan IoT-enheten och backend, oberoende av kommunikationskanalen (bredband, NB-IoT, Wi-Fi, etc.). Vanliga applikationer för IoT Protect är de där dataöverföringen är låg, vilket är typiskt för low-end och batteridrivna IoT-enheter. - Underteckna det

SIGNiT är lösningen som ger dataintegritet för IoT-ekosystem med flera [1]parter. Det hjälper till att signera varje paket med IoT-data som genereras så att de kan verifieras i framtiden – med början direkt vid källan: IoT-sensorn. Digitala signaturer för dess data tillhandahålls av antingen SIM-kortet eller eSIM.SIGNiT kombinerar säkra och beprövade SIM-miljöer med blockchain-teknik. Det tillåter företag att enkelt digitalisera och säkra processer i ett decentraliserat ekosystem samtidigt som det ger IoT-användare en omfattande och robust säkerhet för data som genereras av IoT-enheter. Lösningen har redan framgångsrikt implementerats i kommersiella miljöer och har potential inom sektorer som logistik, jordbruk, energi och fordonsindustrin.

Ett färskt exempel: SIGNiT gör det möjligt för Lufthansa Industry Solutions att säkerställa att IoT-data är 100 % tillförlitliga – med G+D-utmärkta säkerhetsteknik och en innovativ blockchain av Köln-baserade start-up Ubirch. Ubirch har utvecklat ett förtroendeprotokoll, som säkerställer att data från IoT-sensorer inte kan förfalskas efter att de har genererats. Datapaketen för dessa sensorer är förseglade med stark kryptografi på ett sätt att det blir tekniskt omöjligt att manipulera dem när de väl har lagrats i en blockkedja. Denna kombination av att erbjuda blockchain på ett SIM-kort är unik och den första i sitt slag.

- Anslutningar

G+D erbjuder också "out-of-the-box" anslutning, optimerad specifikt för IoT-applikationer. Detta täcker över 600 mobilnät i 185 länder. Dessutom kan till och med 3GPP-baserade satellitnätverksanslutningar erbjudas i avlägsna områden, vilket innebär att verklig global täckning uppnås. - Anslutningsmöjligheter och livscykelhantering med IoT Suite

G+D:s IoT Suite är en innovativ plattform för anslutningshantering som erbjuder en ny nivå av IoT-hantering. Denna plattform integreras sömlöst med SGP.32, vilket säkerställer maximal kompatibilitet för IoT-enheter. Enheter och konton kan visualiseras och övervakas från en enda instrumentpanel, som enkelt integreras med befintliga system, tack vare dess öppna API och agnostiska teknologi

Kommentera den här artikeln via X: @IoTNow_

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- Källa: https://www.iot-now.com/2024/03/01/143049-iot-moves-to-large-deployments/

- : har

- :är

- :inte

- :var

- $UPP

- 000

- 02

- 1

- 10

- 185

- 2%

- 2012

- 2020

- 2021

- 2023

- 2024

- 2030

- 22

- 24

- 30

- 300

- 32

- 4

- 5

- 500

- 820

- a

- Able

- Om oss

- godkännande

- accepterade

- tillgång

- Enligt

- konton

- Uppnå

- uppnås

- Agera

- aktivering

- aktiv

- faktiskt

- anpassa

- lägga till

- tillsats

- Dessutom

- Annat

- adress

- administrering

- antagen

- avancerat

- fördelar

- Efter

- mot

- Mot hot

- jordbruket

- LUFT

- Alla

- tillåter

- tillåta

- tillåter

- nästan

- längs

- redan

- också

- alternativ

- alltid

- bland

- an

- och

- år

- Annan

- vilken som helst

- något

- var som helst

- api

- app

- Ansökan

- tillämpningar

- lämpligt

- godkänd

- arkitektur

- ÄR

- OMRÅDE

- områden

- runt

- Artikeln

- AS

- aspekter

- bistå

- assist

- At

- Attacker

- autentisera

- Autentisering

- fordonsindustrin

- bilindustrin

- tillgänglig

- tilldelas

- tillbaka

- Backbone

- backend

- bakgrund

- bas

- baserat

- grund

- batterier

- batteri

- BE

- därför att

- blir

- varit

- innan

- bakom

- Där vi får lov att vara utan att konstant prestera,

- som tillhör

- fördelaktigt

- fördel

- Fördelarna

- BÄST

- mellan

- Bill

- Miljarder

- bing

- blockchain

- Blockchain-teknik

- ombord

- Bootstrap

- båda

- bredband

- fört

- SLUTRESULTAT

- byggt

- bränning

- Bussen

- företag

- affärsmodell

- men

- by

- CAGR

- kallas

- KAN

- kandidater

- kan inte

- bil

- kortet

- Kort

- bilar

- Vid

- fall

- tillgodose

- tillgodoser

- cellulär

- utmanar

- byta

- ändrats

- byte

- Kanal

- egenskaper

- chef

- VD

- chip

- Pommes frites

- chipset

- val

- välja

- krets

- klassiska

- cloud

- koda

- existera samtidigt

- kombination

- kombinerad

- kombinerar

- komma

- kommer

- kommersiella

- kommersiellt

- Gemensam

- Kommunikation

- jämföra

- kompatibilitet

- Avslutade

- fullständigt

- komponent

- komponenter

- omfattande

- komprometterande

- oro

- villkor

- Kontakta

- anslutna

- anslutna bil

- anslutna enheter

- Anslutning

- anslutning

- Anslutningar

- Anslutningar

- ansluter

- Konsensus

- samtycke

- Tänk

- betydande

- betydligt

- anses

- med tanke på

- tvungen

- Konsumenten

- konsumtion

- fortsätta

- fortsatte

- fortsätter

- kontinuerligt

- Däremot

- kontroller

- Bekväm

- Kärna

- Motsvarande

- Pris

- kostnadsbesparingar

- kostnadseffektiv

- kostsam

- Kostar

- kunde

- länder

- land

- täckning

- omfattar

- skapa

- CREDENTIAL

- referenser

- kryptografisk

- kryptografi

- För närvarande

- Cybersäkerhet

- instrumentbräda

- datum

- databehandling

- Datum

- dag

- årtionde

- decentraliserad

- Beslutet

- dedicerad

- Standard

- Examen

- raderade

- leverera

- beroende

- utplacerade

- utplacering

- distributioner

- Designa

- utformade

- destination

- utvecklade

- Utvecklare

- utvecklingen

- anordning

- enheter

- Skillnaden

- olika

- olika

- svårt

- digital

- direkt

- do

- dokumentation

- gör

- Dollar

- gjort

- ladda ner

- Nedladdningar

- driven

- under

- Damm

- varje

- Tidigare

- lätt

- lätt

- ekosystemet

- ekosystem

- effektivitet

- effektiv

- enkelt

- antingen

- elektroniskt

- elementet

- element

- eliminera

- eliminera

- annars

- inbäddade

- fattande

- möjliggöra

- möjliggör

- möjliggör

- början till slut

- energi

- Energiförbrukning

- energieffektivitet

- förbättra

- Förbättrar

- tillräckligt

- säkerställa

- säkerställer

- säkerställa

- företag

- Hela

- miljömässigt

- miljöer

- utrustad

- etablera

- etc

- Eter (ETH)

- Även

- händelse

- Varje

- Utvecklingen

- utvecklats

- utvecklas

- exempel

- utbyta

- verkställande

- existerar

- befintliga

- expansionen

- förväntan

- förväntat

- väntar

- dyra

- experter

- extra

- extrem

- faktor

- faktorer

- fabrik

- förfalskad

- familj

- snabbare

- fel

- Leverans

- Funktioner

- Med

- få

- fält

- Figur

- siffror

- slutlig

- finna

- resultat

- finska

- Förnamn

- första gången

- passa

- följer

- Fotavtryck

- För

- förutsebar

- formen

- Framåt

- Fri

- från

- full

- fullständigt

- funktionalitet

- ytterligare

- Vidare

- framtida

- G+D

- genereras

- generering

- geografier

- Välgörenhet

- Go

- Går

- stor

- större

- Väx

- Odling

- Tillväxt

- hackad

- hade

- sidan

- hårdast

- hårdvara

- hårdvarudesign

- Hårdvara Säkerhet

- Har

- huvudlösa

- Hälsa

- hjälpa

- hjälpte

- hjälper

- här.

- Hög

- High-End

- högre

- höggradigt

- bostäder

- Hur ser din drömresa ut

- Men

- HTTPS

- stor

- idealisk

- identifierare

- identifiera

- identiteter

- Identitet

- if

- genomföra

- genomföras

- med Esport

- omöjligt

- in

- I andra

- innefattar

- innefattar

- Inklusive

- inkorporerar

- ökat

- alltmer

- oberoende

- pekar på

- individuellt

- industrin

- branschexperter

- informationen

- inneboende

- Initiativ

- innovativa

- inuti

- installerad

- installera

- istället

- integrerade

- integrerar

- Integrera

- integrering

- integritet

- Gränssnitt

- Internationell

- Interoperabilitet

- in

- introducerade

- Invest

- innebär

- iot

- IoT-enhet

- iot enheter

- IoT-användningsfall

- isolerat

- problem

- IT

- iteration

- DESS

- sig

- java

- juni

- bara

- Ha kvar

- hålla

- Nyckel

- Snäll

- känd

- Large

- storskalig

- största

- Efternamn

- senare

- senaste

- ledande

- Leads

- t minst

- Led

- mindre

- Nivå

- livscykel

- livstid

- lättare

- tycka om

- Begränsad

- gränser

- lever

- läsa in

- läge

- platser

- logistik

- Lång

- längre

- Lot

- Låg

- låg kostnad

- lägre

- Lufthansa

- Maskinen

- gjord

- Huvudsida

- huvudsakligen

- Majoritet

- göra

- tillverkare

- GÖR

- Framställning

- hantera

- förvaltade

- ledning

- chef

- hantera

- manipulera

- tillverkad

- Produktion

- många

- Marginal

- marknad

- marknadsplats

- massiv

- Materialet

- max-bredd

- maximal

- Maj..

- betyda

- betyder

- betyder

- mekanism

- Möt

- Minne

- meddelande

- meddelandehantering

- mikro

- kanske

- miljoner

- missbruka

- Mobil

- Mobil enheter

- mobila nätverk

- mobiltelefon

- mobilitet

- modell

- modul

- övervakas

- månader

- mer

- mest

- för det mesta

- motivera

- motiverad

- rörd

- förflyttar

- mycket

- multipel

- Munich

- måste

- myriad

- nano

- nationell

- Nära

- nästan

- nödvändigt för

- Behöver

- behövs

- behov

- Varken

- nät

- nätverk

- Nya

- nyare

- Senaste

- nyheter

- Nästa

- Nej

- inte heller

- Notera

- noterade

- nu

- antal

- nummer

- of

- sänkt

- erbjudanden

- erbjuds

- erbjuda

- Erbjudanden

- Ofta

- Gamla

- on

- gång

- ONE

- endast

- till

- öppet

- driva

- drivs

- drift

- operativsystem

- drift

- operativa

- Verksamhet

- Operatören

- operatörer

- möjligheter

- optimerad

- Tillbehör

- or

- beställa

- organisation

- ursprungliga

- OS

- Övriga

- vår

- över

- övergripande

- egen

- paket

- del

- särskilt

- särskilt

- Tidigare

- asfalterad

- för

- prestanda

- permanenta

- permanent

- husdjur

- fas

- telefon

- fysisk

- Fysisk säkerhet

- Fysiskt

- placeras

- plast

- plattform

- Plattformar

- plato

- Platon Data Intelligence

- PlatonData

- Spela

- Spela för

- spelar

- kontakt

- Punkt

- poäng

- Strategier

- möjlig

- potentiell

- kraft

- drivs

- befogenheter

- Praktisk

- praktiken

- Förutbetalda

- presentera

- tidigare

- primärt

- problem

- process

- processer

- bearbetning

- Process kraft

- Processorn

- producerad

- Produkt

- Produktion

- Produkter

- Produkter och tjänster

- Profil

- Profiler

- Vinst

- programmet

- andel

- skydda

- skyddar

- protokoll

- beprövade

- ge

- förutsatt

- leverantör

- ger

- tillhandahålla

- tillhandahållande

- Syftet

- sköt

- Kvartal

- frågor

- höjer

- område

- snabbt

- Betygsätta

- snarare

- nå

- kommit fram till

- skäl

- senaste

- rekommenderar

- minska

- Minskad

- reducerande

- Reflekterar

- regionala

- relaterad

- tillförlitlighet

- därefter samman

- förblir

- resterna

- avlägsen

- distans

- ta bort

- avlägsnas

- bort

- ersättning

- rapport

- Rapport

- representerar

- kräver

- Obligatorisk

- Krav

- forskning

- bor

- resistent

- Lös

- att

- svarande

- reagera

- respons

- resultera

- höger

- robin

- robusta

- Roll

- Rum

- rot

- Körning

- kör

- säker

- Samma

- prov

- satellit

- Besparingar

- Skala

- ordningen

- sömlöst

- sekunder

- §

- sektor

- Sektorer

- säkra

- Säkrad

- säkert

- säkring

- säkerhet

- se

- söker

- väljer

- sända

- känsla

- sensor

- tjänar

- server

- service

- Tjänster

- session

- in

- flera

- Kort

- brister

- skall

- Visar

- signera

- signaturer

- signifikant

- signifikant

- SIM

- SIM-kort

- liknande

- Enkelt

- förenklar

- helt enkelt

- sims

- samtidigt

- eftersom

- enda

- Storlek

- storlekar

- något

- Small

- mindre

- smartphones

- släta

- SMS

- So

- Mjukvara

- säljs

- lösning

- Lösningar

- LÖSA

- några

- sortera

- Källa

- Källor

- Utrymme

- speciell

- specifikt

- specifikation

- specifikationer

- Spendera

- trots

- kvadrat

- standard

- standarder

- starta

- Uppstart

- Starta

- lager

- förvaring

- lagras

- okomplicerad

- effektivisera

- strömlinjer

- styrkor

- stark

- struktur

- ämne

- abonnent

- abonnemang

- väsentlig

- väsentligen

- framgång

- framgångsrik

- Framgångsrikt

- sådana

- lämplig

- svit

- stödja

- Stöder

- Undersökning

- Växla

- bytte

- system

- System

- tabletter

- Ta

- manipuleringssäker

- Målet

- targeting

- tekniskt

- Teknologi

- tio

- villkor

- text

- än

- tack

- den där

- Smakämnen

- Framtiden

- säkerheten

- källan

- världen

- stöld

- deras

- Dem

- sig själva

- sedan

- Där.

- därför

- Dessa

- de

- detta

- de

- tusentals

- hot

- tre

- Genom

- tid

- TLS

- till

- tillsammans

- alltför

- Verktygslåda

- toolkit

- tracker

- Trackers

- traditionell

- överföring

- verkligen

- Litar

- trovärdig

- SVÄNG

- vände

- två

- Typ

- typisk

- typiskt

- under

- förstå

- unika

- enhet

- Universell

- tills

- ovanlig

- uppdaterad

- Uppdateringar

- på

- användning

- användningsfall

- Begagnade

- Användare

- Användargränssnitt

- användare

- användningar

- med hjälp av

- vanligen

- mängd

- olika

- varierande

- verifierade

- mångsidig

- vertikaler

- mycket

- via

- Virtuell

- virtuell maskin

- avgörande

- volymer

- var

- Sätt..

- sätt

- we

- användbara

- VÄL

- były

- när

- närhelst

- om

- som

- medan

- VEM

- Wi-fi

- bred

- brett

- kommer

- trådlös

- med

- inom

- utan

- Arbete

- världen

- skulle

- X

- år

- dig

- Din

- zephyrnet