Зловмисники, які стоять за шкідливим програмним забезпеченням Kinsing, є останніми, хто використовує його Apache ActiveMQ критична вразливість віддаленого виконання коду (RCE), спрямована на зараження вразливих систем Linux за допомогою майнера криптовалюти.

Дослідники з TrendMicro виявили зловмисників, які використовували недолік — їх відстежили CVE-2023-46604 — майнити криптовалюту, таким чином виснажуючи ресурси із заражених систем Linux. ActiveMQ — це протокол з відкритим кодом, розроблений Apache Software Foundation (ASF), який реалізує проміжне програмне забезпечення, орієнтоване на повідомлення (MOM).

“Одного разу Кінсінг заражає систему, він розгортає сценарій майнінгу криптовалюти, який використовує ресурси хоста для майнінгу криптовалют, як-от біткойн, що призводить до значної шкоди інфраструктурі та негативного впливу на продуктивність системи», – написав дослідник TrendMicro Пітер Гірнус у повідомлення опубліковано в кінці листопада 20.

Дослідники також пролили нове світло на основну причину вразливості, яка впливає на кілька версій Apache ActiveMQ і Apache ActiveMQ Legacy OpenWire Module. Порушення дозволяє віддаленому зловмиснику з доступом до брокера повідомлень ActiveMQ виконувати довільні команди в уражених системах.

ActiveMQ, написаний на Java, є протоколом з відкритим кодом, розробленим Apache, який реалізує проміжне програмне забезпечення, орієнтоване на повідомлення (MOM). Його основною функцією є надсилання повідомлень між різними програмами, але він також включає додаткові функції, такі як STOMP, Jakarta Messaging (JMS) і OpenWire.

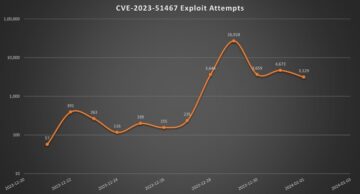

ASF вперше виявив недолік 27 жовтня код експлойту для підтвердження концепції незабаром послідував. Незважаючи на те, що фонд швидко перейшов до виправлення CVE-2023-46604, зловмисники згаяли небагато часу, атакуючи безліч систем, які залишаються вразливими.

Високий опортуніст

За даними Trend Micro, одна з цих груп загроз, Kinsing, уже добре відома тим, що користується відомими недоліками для націлювання на системи Linux для видобутку криптовалюти та здійснення іншої мерзенної діяльності.

Попередні кампанії Kinsing включають використання «Looney Tunables» помилка для викрадення секретів і даних із систем Linux, а також використання вразливих зображень і слабко налаштованих контейнерів PostgreSQL у кластерах Kubernetes отримати початковий доступ до систем.

За даними TrendMicro, у своїй атаці на ActiveMQ група використовує загальнодоступні експлойти, які використовують метод ProcessBuilder для виконання команд на уражених системах для завантаження та запуску майнерів криптовалюти Kinsing і шкідливих програм у вразливій системі.

Стратегія атаки Kinsing унікальна тим, що після зараження системи вона активно шукає конкуруючих криптовалютних майнерів — наприклад, тих, які пов’язані з Monero, або тих, які використовують уразливості Log4Shell і WebLogic, зазначив Гірнус.

«Потім він продовжує вбивати їхні процеси та мережеві з’єднання», – написав він. «Крім того, Kinsing видаляє конкуруючі шкідливі програми та майнери з crontab зараженого хоста».

Після цього двійковому файлу Kinsing призначається змінна середовища Linux і виконується, після чого Kinsing додає cronjob для завантаження та виконання свого шкідливого початкового сценарію щохвилини. «Це забезпечує постійність на постраждалому хості, а також гарантує, що останній шкідливий двійковий файл Kinsing доступний на постраждалих хостах», — написав Гірнус.

Насправді Kinsing подвоює свою наполегливість і компроміс, завантажуючи свій руткіт /etc/ld.so.preload, «що завершує повний компроміс системи», – додав він.

Основна причина та пом'якшення

У своєму дослідженні TrendMicro порівняла патч із системами, вразливими до недоліку, і виявила, що його основною причиною є «проблема, пов’язана з перевіркою типів класів, які можна викинути, коли Команди OpenWire нерозбірні», – йдеться в повідомленні.

OpenWire — це двійковий протокол, спеціально розроблений для роботи з MOM, який слугуватиме рідним форматом зв’язку ActiveMQ, широко використовуваної платформи обміну повідомленнями та інтеграції з відкритим кодом. Це кращий формат завдяки ефективному використанню пропускної здатності та здатності підтримувати широкий діапазон типів повідомлень.

Основна проблема полягає в тому метод validateIsThrowable було включено до Клас BaseDataStreamMarshall, який не перевіряє тип класу Throwable або об’єкта, який представляє винятки та помилки в Java. Це може випадково створити та виконати екземпляри будь-якого класу, що призведе до вразливості RCE, сказав Гірнус.

«Тому дуже важливо переконатися, що тип класу Throwable завжди перевіряється, щоб запобігти потенційним ризикам безпеки», — написав він.

Дослідники TrendMicro, як і інші експерти з безпеки, закликали організації, які використовують Apache ActiveMQ, негайно вжити заходів, щоб виправити недолік, а також зменшити будь-які інші ризики, пов’язані з Kinsing.

«Враховуючи здатність зловмисного програмного забезпечення поширюватися мережами та використовувати численні вразливості, важливо підтримувати актуальні виправлення безпеки, регулярно перевіряти конфігурації та контролювати мережевий трафік на предмет незвичайної активності, що є критично важливими компонентами комплексної стратегії кібербезпеки. ”, – написав Гірнус.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://www.darkreading.com/attacks-breaches/kinsing-cyberattackers-target-apache-activemq-flaw-to-mine-crypto

- : має

- :є

- 20

- 27

- a

- здатність

- доступ

- За

- через

- дію

- активно

- діяльність

- актори

- доданий

- Додатковий

- Додає

- Перевага

- постраждалих

- Впливає

- після

- ВСІ

- дозволяє

- вже

- Також

- завжди

- an

- та

- будь-який

- Apache

- застосування

- ЕСТЬ

- AS

- призначений

- асоційований

- At

- атака

- аудит

- доступний

- ширина смуги

- було

- за

- між

- Біткойн

- Bootstrap

- брокер

- Помилка

- але

- by

- Кампанії

- CAN

- Викликати

- клас

- код

- commit

- порівняний

- конкурують

- Завершує

- Компоненти

- всеосяжний

- компроміс

- конфігурації

- налаштувати

- Зв'язки

- Контейнери

- створювати

- критичний

- крипто

- криптовалюти

- cryptocurrencies

- криптовалюта

- шахтарі криптовалюти

- Кібербезпека

- пошкодження

- дані

- розгортає

- призначений

- виявлено

- розвиненою

- різний

- відкритий

- зроблений

- подвоюється

- вниз

- скачати

- два

- ефективний

- забезпечувати

- гарантує

- Навколишнє середовище

- помилки

- істотний

- Ефір (ETH)

- Кожен

- виконувати

- виконано

- виконання

- experts

- Експлуатувати

- експлуатація

- подвигів

- факт

- зазнає невдачі

- риси

- Перший

- недолік

- недоліки

- потім

- для

- формат

- знайдений

- фонд

- від

- Повний

- функція

- Крім того

- Отримувати

- даний

- Group

- Групи

- Мати

- he

- Серце

- гучний

- господар

- хостів

- HTML

- HTTPS

- зображень

- Негайний

- Impact

- implements

- важливо

- in

- включати

- включені

- includes

- Інфраструктура

- початковий

- випадки

- інтеграція

- дослідження

- питання

- IT

- ЙОГО

- Java

- JPG

- вбити

- Кубернетес

- Пізно

- останній

- Legacy

- Важіль

- світло

- як

- Linux

- трохи

- погрузка

- Log4Shell

- ВИГЛЯДИ

- головний

- підтримувати

- шкідливих програм

- повідомлення

- повідомлення

- обмін повідомленнями

- метод

- мікро-

- мій

- видобувати крипто

- шахтар

- шахтарі

- хвилин

- Пом'якшити

- Модулі

- мама

- Monero

- монітор

- переїхав

- множинний

- безліч

- рідний

- негативний

- мережу

- мережевий трафік

- мереж

- Нові

- зазначив,

- листопад

- об'єкт

- жовтень

- of

- on

- один раз

- ті,

- відкрити

- з відкритим вихідним кодом

- or

- організації

- Інше

- пластир

- Патчі

- продуктивність

- наполегливість

- що стосуються

- Пітер

- платформа

- plato

- Інформація про дані Платона

- PlatoData

- пошта

- postgresql

- потенціал

- переважним

- запобігати

- надходження

- процеси

- протокол

- громадськість

- опублікований

- швидко

- діапазон

- регулярно

- залишатися

- віддалений

- видаляє

- представляє

- дослідник

- Дослідники

- ресурси

- в результаті

- ризики

- корінь

- s

- Зазначений

- сценарій

- секрети

- безпеку

- ризики для безпеки

- послати

- служити

- пролити

- значний

- So

- Софтвер

- Скоро

- Source

- конкретно

- поширення

- Стратегія

- такі

- підтримка

- система

- Systems

- Приймати

- взяття

- Мета

- націлювання

- Що

- Команда

- їх

- потім

- отже

- це

- ті

- хоча?

- загроза

- актори загроз

- Таким чином

- Зв'язаний

- час

- до

- трафік

- Trend

- Компанія Trend Micro

- тип

- Типи

- створеного

- незвичайний

- відповідний сучасним вимогам

- використання

- використовуваний

- використовує

- використання

- ПЕРЕВІР

- підтверджено

- перевірка достовірності

- змінна

- версії

- Уразливості

- вразливість

- Вразливий

- даремно

- ДОБРЕ

- добре відомі

- коли

- який

- широкий

- Широкий діапазон

- широко

- Провід

- з

- робочий

- письмовий

- пише

- зефірнет