ای ایس ای ٹی کے محققین نے پولونیئم اے پی ٹی گروپ کے ذریعہ اسرائیل میں تعینات پہلے سے غیر دستاویزی کسٹم بیک ڈور اور سائبر جاسوسی ٹولز کا تجزیہ کیا۔

ESET کے محققین نے POLONIUM کے بارے میں اپنے نتائج کو ظاہر کیا، ایک اعلی درجے کی مستقل خطرہ (APT) گروپ جس کے بارے میں بہت کم معلومات عوامی طور پر دستیاب ہیں اور اس کا ابتدائی سمجھوتہ کرنے والا ویکٹر نامعلوم ہے۔ پولونیم ایک سائبر جاسوسی گروپ ہے۔ سب سے پہلے دستاویزی جون 2022 میں Microsoft Threat Intelligence Center (MSTIC) کی طرف سے۔ MSTIC کا اندازہ یہ ہے کہ POLONIUM لبنان میں واقع ایک آپریشنل گروپ ہے، جو ایران کی وزارت انٹیلی جنس اینڈ سیکیورٹی (MOIS) سے وابستہ دیگر اداکاروں کے ساتھ اپنی سرگرمیوں کو مربوط کرتا ہے۔

ESET ٹیلی میٹری کے مطابق، POLONIUM نے کم از کم ستمبر 2021 سے اسرائیل میں ایک درجن سے زیادہ تنظیموں کو نشانہ بنایا ہے، اس گروپ کی حالیہ کارروائیاں ستمبر 2022 میں دیکھی گئیں۔ مارکیٹنگ، میڈیا، انشورنس، اور سماجی خدمات۔ اس گروپ کے ہتھکنڈوں کو بیان کرنے والی ہماری دریافتیں، بشمول پچھلے غیر دستاویزی پچھلے دروازوں کے بارے میں تفصیلات، ستمبر کے آخر میں پیش کی گئیں۔ وائرس بلیٹن 2022 کانفرنس

- صرف اسرائیلی اہداف پر توجہ مرکوز کرتے ہوئے، POLONIUM نے مختلف عمودی شعبوں جیسے انجینئرنگ، انفارمیشن ٹیکنالوجی، قانون، مواصلات، برانڈنگ اور مارکیٹنگ، میڈیا، انشورنس، اور سماجی خدمات میں ایک درجن سے زیادہ تنظیموں پر حملہ کیا۔

- ای ایس ای ٹی ریسرچ کے پولونیم کے نتائج سامنے آئے وائرس بلیٹن 2022 ستمبر کے آخر میں کانفرنس۔

- ESET ٹیلی میٹری کے مطابق، گروپ نے ستمبر 2021 سے کم از کم سات مختلف کسٹم بیک ڈور استعمال کیے ہیں، اور یہ فی الحال لکھنے کے وقت فعال ہے۔

- اس گروپ نے اسکرین شاٹس لینے، کی اسٹروکس کو لاگ کرنے، ویب کیم کے ذریعے جاسوسی کرنے، ریورس شیل کھولنے، فائلیں نکالنے اور بہت کچھ کرنے کے لیے حسب ضرورت ٹولز تیار کیے ہیں۔

- C&C کمیونیکیشن کے لیے، POLONIUM عام کلاؤڈ سروسز جیسے Dropbox، OneDrive، اور Mega کا غلط استعمال کرتا ہے۔

متعدد ورژن اور تبدیلیاں جو POLONIUM اس کے کسٹم ٹولز میں متعارف کرائے گئے ہیں وہ گروپ کے اہداف کی جاسوسی کے لیے مسلسل اور طویل مدتی کوشش کو ظاہر کرتے ہیں۔ اگرچہ ہم نے مشاہدہ نہیں کیا ہے کہ آپریٹرز کے ذریعے کمپرومائزڈ مشینوں پر کن احکامات پر عمل کیا گیا تھا، ہم ان کے ٹول سیٹ سے اندازہ لگا سکتے ہیں کہ وہ اپنے اہداف سے خفیہ ڈیٹا اکٹھا کرنے میں دلچسپی رکھتے ہیں۔ ایسا نہیں لگتا کہ یہ گروپ کسی تخریب کاری یا رینسم ویئر کی کارروائیوں میں ملوث ہے۔

جیسا کہ شکل 1 میں دکھایا گیا ہے، POLONIUM کا ٹول سیٹ سات حسب ضرورت پچھلے دروازوں پر مشتمل ہے: CreepyDrive، جو C&C کے لیے OneDrive اور Dropbox کلاؤڈ سروسز کا غلط استعمال کرتا ہے۔ CreepySnail، جو حملہ آوروں کے اپنے انفراسٹرکچر سے موصول ہونے والے کمانڈز پر عملدرآمد کرتا ہے۔ ڈیپ کریپ اور میگا کریپ، جو بالترتیب ڈراپ باکس اور میگا فائل اسٹوریج سروسز کا استعمال کرتے ہیں۔ اور فلپ کریپ، ٹیکنو کریپ، اور پاپا کریپ، جو حملہ آور کے سرورز سے کمانڈ وصول کرتے ہیں۔ اس گروپ نے اپنے اہداف کی جاسوسی کے لیے کئی کسٹم ماڈیولز بھی استعمال کیے ہیں۔

ابتدائی رسائی

اگرچہ ہم نہیں جانتے کہ اس گروپ نے ٹارگٹڈ سسٹم تک ابتدائی رسائی کیسے حاصل کی، کچھ متاثرین Fortinet VPN اکاؤنٹ کی اسناد لیک ہو گئیں۔ ستمبر 2021 میں اور آن لائن دستیاب کرائے گئے۔ اس طرح، یہ ممکن ہے کہ حملہ آوروں نے ان لیک شدہ VPN اسناد کا غلط استعمال کرکے متاثرین کے اندرونی نیٹ ورکس تک رسائی حاصل کی ہو۔

ٹول سیٹ

POLONIUM ایک فعال گروپ ہے جو اپنے حسب ضرورت ٹولز میں مسلسل تبدیلیاں متعارف کراتا ہے۔ جب سے ہم نے گروپ کا سراغ لگانا شروع کیا ہے تب سے ہم نے 10 سے زیادہ مختلف نقصان دہ ماڈیولز دیکھے ہیں، ان میں سے زیادہ تر مختلف ورژن کے ساتھ یا دیئے گئے ورژن میں معمولی تبدیلیوں کے ساتھ۔ گروپ کے ٹول سیٹ کی کچھ سب سے دلچسپ خصوصیات یہ ہیں:

- اوزاروں کی کثرت: ہم نے ستمبر 2021 سے گروپ کے ذریعے استعمال کیے گئے سات مختلف حسب ضرورت بیک ڈور دیکھے ہیں، اور کی اسٹروکس کو لاگ کرنے، اسکرین شاٹس لینے، کمانڈز پر عمل درآمد کرنے، ویب کیم کے ساتھ تصاویر لینے، یا فائلوں کو نکالنے کے لیے بہت سے دوسرے نقصان دہ ماڈیولز بھی دیکھے ہیں۔

- حسب ضرورت ٹولز: اس گروپ کی جانب سے مختصر عرصے میں کیے گئے مختلف حملوں میں، ہم نے ایک ہی جزو کا پتہ لگایا جس میں معمولی تبدیلیاں تھیں۔ کچھ دوسرے معاملات میں، ہم نے ایک ماڈیول دیکھا ہے، جو شروع سے کوڈ کیا گیا ہے، جو کچھ پچھلے اجزاء کی طرح ہی منطق کی پیروی کرتا ہے۔ صرف چند صورتوں میں ہم نے گروپ کو عوامی طور پر دستیاب ٹولز یا کوڈ استعمال کرتے دیکھا ہے۔ یہ سب کچھ ہمیں بتاتا ہے کہ پولونیم اپنے اوزار خود بناتا اور برقرار رکھتا ہے۔

- کلاؤڈ خدمات: یہ گروپ عام کلاؤڈ سروسز جیسے ڈراپ باکس، ون ڈرائیو، اور میگا برائے C&C کمیونیکیشنز کا غلط استعمال کرتا ہے (کمانڈز وصول کرتے ہیں اور ڈیٹا کو نکالتے ہیں)۔

- چھوٹے اجزاء: گروپ کے زیادہ تر بدنیتی پر مبنی ماڈیولز چھوٹے ہیں، محدود فعالیت کے ساتھ۔ ایک معاملے میں حملہ آوروں نے ایک ماڈیول اسکرین شاٹس لینے کے لیے اور دوسرا C&C سرور پر اپ لوڈ کرنے کے لیے استعمال کیا۔ اسی طرح کے نوٹ پر، وہ کوڈ کو اپنے پچھلے دروازوں میں تقسیم کرنا پسند کرتے ہیں، بدنیتی پر مبنی فعالیت کو مختلف چھوٹے DLLs میں تقسیم کرتے ہیں، شاید یہ توقع رکھتے ہیں کہ محافظ یا محققین مکمل حملے کے سلسلے کا مشاہدہ نہیں کریں گے۔

کریپی ڈرائیو

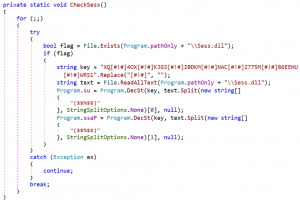

CreepyDrive ایک پاور شیل بیک ڈور ہے جو OneDrive یا Dropbox پر محفوظ ٹیکسٹ فائل سے کمانڈ پڑھتا اور اس پر عمل درآمد کرتا ہے۔ یہ ان کلاؤڈ سروسز میں حملہ آور کے زیر کنٹرول اکاؤنٹس سے فائلیں اپ لوڈ یا ڈاؤن لوڈ کر سکتا ہے، اور فراہم کردہ پاور شیل کوڈ پر عمل درآمد کر سکتا ہے۔ شکل 2 کوڈ کا وہ حصہ دکھاتا ہے جو فائلوں کو ڈاؤن لوڈ کرتا ہے اور کمانڈ پر عمل کرتا ہے۔ نوٹ کریں کہ یہ پچھلے دروازے میں دستاویز کیا گیا تھا۔ مائیکروسافٹ کی رپورٹ جون 2022 میں.

شکل 2. فائلوں کو ڈاؤن لوڈ کرنے یا کمانڈز کو انجام دینے کے لیے CreepyDrive کے ذریعے استعمال ہونے والا کوڈ

CreepyDrive استعمال کرتا ہے۔ OneDrive HTTP API (اور ڈراپ باکس HTTP API) کلاؤڈ اسٹوریج تک رسائی حاصل کرنے کے لیے۔ دونوں صورتوں میں یہ ایک ریفریش ٹوکن، کلائنٹ آئی ڈی، اور کلائنٹ سیکرٹ (تمام ہارڈ کوڈ) کا استعمال کرتا ہے تاکہ ایک رسائی ٹوکن تیار کیا جا سکے جو صارف کی تصدیق کرتا ہے اور اکاؤنٹس تک رسائی فراہم کرتا ہے۔

جب کہ ہم نے سمجھوتہ کرنے والے سسٹمز پر حملہ آوروں کی طرف سے کیے جانے والے کمانڈز کا مشاہدہ نہیں کیا، لیکن ہم نے ایک لاگ فائل کو دیکھا جس میں ایک متاثرہ کمپیوٹر پر کمانڈ کے عمل کو دستاویز کیا گیا تھا۔ لاگ فائل کے مواد (ڈی کوڈ شدہ) کو شکل 3 میں دکھایا گیا ہے۔

CreepySnail

CreepySnail ایک اور PowerShell بیک ڈور ہے جو HTTP درخواستیں C&C سرور کو بھیجتا ہے اور PowerShell کمانڈز وصول کرتا اور اس پر عمل درآمد کرتا ہے۔ ہم نے اس بیک ڈور کے مختلف ورژن جنگل میں دیکھے، حالانکہ ان کے درمیان فرق کم سے کم تھا۔ شکل 4 ایک ایسا ورژن دکھاتا ہے جو C&C سرور کے ذریعہ مخصوص کردہ کسی بھی قابل عمل کو چلا سکتا ہے (جب تک یہ میلویئر فولڈر میں ہے)۔ ہم اس پچھلے دروازے کے بارے میں مزید تفصیلات میں نہیں جائیں گے کیونکہ مائیکروسافٹ نے اپنی رپورٹ میں اسے پہلے ہی بیان کیا ہے۔

ڈیپ کریپ

ڈیپ کریپ پہلے سے غیر دستاویزی بیک ڈور ہے جو C# میں لکھا گیا ہے جو ڈراپ باکس اکاؤنٹس میں محفوظ ٹیکسٹ فائل سے کمانڈ پڑھتا ہے اور ان اکاؤنٹس میں اور ان سے فائلیں اپ لوڈ یا ڈاؤن لوڈ کر سکتا ہے۔ ڈیپ کریپ کے کچھ ورژن میں تاروں کو الجھا دیا گیا ہے، کچھ کوڈ کو ڈی ایل ایل میں الگ کرتے ہیں، اور کچھ میں کم و بیش کمانڈز ہیں۔ ہم اس تجزیہ کے لیے سب سے زیادہ مروجہ ورژن پر توجہ مرکوز کریں گے، حالانکہ دوسرے ورژن کی دلچسپ خصوصیات کا ذکر کیا جائے گا۔

بیک ڈور کے ذریعے عمل میں لائی جانے والی کمانڈ کو فائل سے پڑھا جاتا ہے۔ cd.txt شکار کے سرور سائیڈ روٹ فولڈر پر؛ ایک بار پڑھنے کے بعد، فائل کلاؤڈ سے حذف ہو جاتی ہے۔ ڈیپ کریپ اس عمل کو لامحدود لوپ میں چلاتا ہے، جس کا مطلب ہے کہ ایک نیا cd.txt ہر کمانڈ پر عمل کرنے کے لیے فائل کو کلاؤڈ اسٹوریج میں رکھنا پڑتا ہے۔ اگر فائل نہیں ملی تو بیک ڈور سوتا ہے پھر دوبارہ کوشش کرتا ہے۔ ان کمانڈز کی فہرست جن پر ڈیپ کریپ کارروائی کر سکتی ہے ٹیبل 1 میں دکھائی گئی ہے۔

ٹیبل 1. ڈیپ کریپ کے ذریعے تعاون یافتہ کمانڈز کی فہرست

| کمان | Description |

|---|---|

| Get NoThing | حذف کرتا ہے۔ cd.txt. |

| اپ لوڈ کریں "" "" |

شکار کے کمپیوٹر پر ایک فائل ڈراپ باکس میں سب فولڈر 2 پر اپ لوڈ کرتا ہے۔ متعدد اپ لوڈ لائنیں شامل کی جا سکتی ہیں۔ cd.txt ایک ساتھ ایک سے زیادہ اپ لوڈ کرنے کے لیے۔ |

| ڈاؤن لوڈ، اتارنا "" "" |

ڈراپ باکس میں روٹ فولڈر سے متاثرہ کے کمپیوٹر پر فائل ڈاؤن لوڈ کرتا ہے۔ اگر is 0، فائل کو ڈاؤن لوڈ کیا جاتا ہے۔ ٪ ٹیمپ٪ (رشتہ دار راستہ)۔ اگر یہ ہے 1، فائل کو ڈاؤن لوڈ کیا جاتا ہے۔ (مطلق راستہ)۔ |

| تاخیر | نیند کے تمام آپریشنز کے لیے تاخیر کا تعین کرتا ہے، جہاں 1000 1 منٹ ہے۔ |

| زپ """"" |

مخصوص فائل یا فولڈر کے ساتھ ایک زپ فائل بناتا ہے اور اسے متاثرہ کے کمپیوٹر پر مخصوص راستے میں محفوظ کرتا ہے۔ محفوظ شدہ دستاویزات کو مخصوص سائز کے ٹکڑوں میں، میگا بائٹس میں تقسیم کیا گیا ہے۔ |

| کے ساتھ پھانسی cmd.exe | جب پچھلے حکموں میں سے کوئی بھی پہلی لائن میں نہیں ملتا ہے۔ cd.txt، پھر تمام لائنوں کو کمانڈ کے طور پر لیا جاتا ہے جس کے ساتھ عمل کیا جائے۔ cmd.exe. کمانڈز کے ذریعہ تیار کردہ آؤٹ پٹ ڈراپ باکس میں ٹیکسٹ فائل میں اپ لوڈ کیا جاتا ہے۔ کنسول کے لیے آؤٹ پٹ انکوڈنگ پر سیٹ ہے۔ ونڈوز -1255، جو عبرانی حروف کو سنبھالتا ہے۔ |

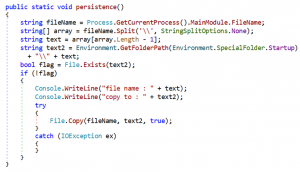

ڈیپ کریپ میں ایک LNK فائل بنا کر برقرار رہتا ہے۔ APPDATA مائیکروسافٹ ونڈوز اسٹارٹ مینوپروگرامس اسٹارٹ اپ۔ اور ایک طے شدہ کام بنا کر۔ LNK فائل بنانے کے لیے پاور شیل کمانڈ استعمال کی جاتی ہے، جیسا کہ شکل 5 میں دکھایا گیا ہے۔

کلاؤڈ کے ساتھ توثیق کا استعمال کرکے کیا جاتا ہے۔ OAuth 2.0 ٹوکنز، جو بائنریز میں ہارڈ کوڈ ہوتے ہیں۔ ڈیپ کریپ کو ایک جائز DLL کی ضرورت ہے۔ ڈراپ باکس SDK بادل کے ساتھ بات چیت کرنے کے قابل ہونا۔

ہم نے کچھ ایسے معاملات دیکھے جہاں ایک الگ لوڈر - WindowsTool.exe - استقامت کو نافذ کرنے اور ڈیپ کریپ کو اس کے ساتھ انجام دینے کے لئے استعمال کیا گیا تھا۔ انسٹال یوٹیل.NET فریم ورک سے ایک جائز ٹول۔ بیک ڈور کے اس ورژن میں اس کا بدنیتی پر مبنی کوڈ ہے جو ان انسٹالیشن روٹین میں فراہم کیا جاتا ہے اور اس پر عمل درآمد ہوتا ہے۔ /u (ان انسٹال) کا آپشن InstallUtil.exe، شاید محافظوں کو گمراہ کرنے کے لئے۔ شکل 6 لوڈر کے کوڈ کا حصہ دکھاتا ہے۔

سٹرنگ اوفسکیشن کے لحاظ سے، ہم نے دو تغیرات دیکھے ہیں: ROT13 اور #StrongAsFuck obfuscator ڈیپ کریپ کا تازہ ترین ورژن جسے ہم نے دیکھا ہے اس میں AES انکرپشن کا استعمال ہوتا ہے اور اس میں میگا کریپ بیک ڈور جیسی کلیدی کمانڈز ہیں، جنہیں ہم اگلے حصے میں بیان کریں گے۔

میگا کریپ

میگا کریپ ڈیپ کریپ پر مبنی ایک غیر دستاویزی بیک ڈور ہے جس میں اضافی خصوصیات شامل ہیں۔ یہ ذخیرہ شدہ ٹیکسٹ فائل سے کمانڈ پڑھتا اور اس پر عمل درآمد کرتا ہے۔ میگا کلاؤڈ اسٹوریج. جبکہ میگا کریپ مبینہ طور پر ڈیپ کریپ کا صرف ایک نیا ورژن ہے، اور درحقیقت ڈیپ کریپ کے کوڈ کو دوبارہ استعمال کرتا ہے، ایسا لگتا ہے کہ حملہ آور دونوں پچھلے دروازوں کو الگ الگ پروجیکٹ سمجھتے ہیں۔

میگا کریپ انہی کمانڈز پر کارروائی کرتی ہے جو ہم نے ڈیپ کریپ کے لیے بیان کی ہیں، لیکن وہ فائل میں AES- انکرپٹڈ شکل میں محفوظ ہیں۔ cd.txt. اس میں اضافی کمانڈز ہیں، دونوں کا تعلق ڈکرپشن کے لیے استعمال ہونے والی کلید سے ہے، جن کی تفصیل جدول 2 میں ہے۔

ٹیبل 2۔ میگا کریپ میں شامل کیے گئے نئے کمانڈز کی فہرست

| کمان | Description |

|---|---|

| نیو اے ایسکی | ڈکرپشن کلید موصول ہوتی ہے۔ جس میں مقامی طور پر ذخیرہ کیا جاتا ہے۔ Cert.dll (صرف اس صورت میں جب فائل پہلے سے موجود نہیں ہے)۔ |

| UPKY | سے ڈکرپشن کلید کو اپ ڈیٹ کرتا ہے۔ کرنے کے لئے . عمل صرف اسی صورت میں کامیاب ہوتا ہے۔ اس کلید کے برابر ہے جو بیک ڈور فی الحال استعمال کر رہا ہے۔ اس معاملے میں، میں مقامی طور پر ذخیرہ کیا جاتا ہے۔ Cert.dll. |

میگا کریپ پہلے ان کمانڈز کو چیک کرتا ہے، جو بغیر انکرپٹڈ اسٹور کیے جاتے ہیں۔ cd.txt. اگر ان میں سے کوئی بھی حکم نہیں ملتا ہے، تو اس کے مندرجات cd.txt میں موجود کلید کا استعمال کرتے ہوئے ڈکرپٹ کیا جاتا ہے۔ Cert.dll. ڈکرپشن کے بعد، تمام وہی کمانڈز جو ہم نے ڈیپ کریپ کے لیے بیان کیے ہیں، میگا کریپ کے ذریعے عمل میں لایا جا سکتا ہے۔

میگا کریپ استعمال کرتا ہے۔ میگا ایپی کلائنٹ میگا کلاؤڈ اسٹوریج کے ساتھ بات چیت کرنے کے لیے C# لائبریری۔ توثیق صارف نام اور پاس ورڈ کے ساتھ کی جاتی ہے، جو مقامی فائل میں انکرپٹڈ اسٹور ہوتے ہیں، Sess.dll. شکل 7 وہ کوڈ دکھاتا ہے جس سے صارف نام اور پاس ورڈ لوڈ ہوتا ہے۔ Sess.dll.

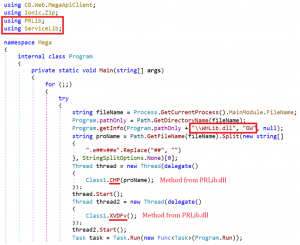

یہ بیک ڈور اس ترجیح کی ایک اچھی مثال ہے جو POLONIUM مخصوص فعالیت کے ساتھ علیحدہ DLL استعمال کرنے کے لیے رکھتی ہے، جیسا کہ شکل 8 میں دکھایا گیا ہے۔ مثال میں، دو طریقے PRLib.dll کہا جاتا ہے: سی ایچ پی، جو بیک ڈور کے ایگزیکیوٹیبل کے نام سے چلنے والے عمل کو ختم کردیتا ہے (یعنی بیک ڈور کی پچھلی پھانسیاں جو ابھی تک چل رہی ہیں)، اور XVDFv، جو استقامت کو لاگو کرتا ہے (اسی طرح ہم نے ڈیپ کریپ کے لئے بیان کیا ہے)۔

ایک اور خصوصیت جو میگا کریپ میں شامل کی گئی ہے وہ یہ ہے کہ اس کے ذریعے کی گئی کمانڈز سے آؤٹ پٹ cmd.exe اس کو کلاؤڈ پر اپ لوڈ کرنے سے پہلے انکرپٹ کیا جاتا ہے۔ خفیہ کاری کے لیے استعمال ہونے والی کلید وہی ہے جو کمانڈز کو ڈکرپٹ کرنے کے لیے استعمال ہوتی ہے۔

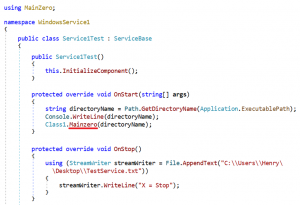

ہم نے ایک کیس دیکھا جہاں میگا کریپ کو لوڈر کا استعمال کرتے ہوئے تعینات کیا گیا تھا، WLAN-AutoConfig.exe. بیک ڈور کا مرکزی کوڈ DLL فائل میں رکھا گیا تھا، MainZero.dll، اور میگا کے ساتھ بات چیت کرنے والے دوسرے معمولات کو ایک اور DLL میں رکھا گیا تھا، MagLibrary.dll. شکل 9 لوڈر میں کوڈ دکھاتا ہے جو کال کرتا ہے۔ مین زیرو.

فلپ کریپ

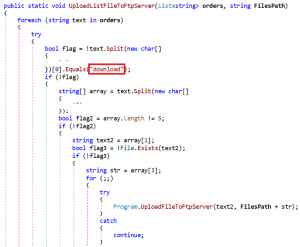

فلپ کریپ ایک اور پہلے کا غیر دستاویزی بیک ڈور ہے جو C# میں لکھا گیا ہے جس میں عمل درآمد کا بہاؤ بالکل اسی طرح ہے جیسا کہ دوسرے بیک ڈور جو ہم نے بیان کیا ہے: یہ اس سے کمانڈ پڑھتا ہے۔ orders.txt - POLONIUM کے ذریعے چلنے والے FTP سرور پر ذخیرہ شدہ ٹیکسٹ فائل - اور سرور سے فائلیں اپ لوڈ یا ڈاؤن لوڈ کر سکتی ہے۔ FlipCreep جن کمانڈز پر کارروائی کر سکتی ہے وہ دوسرے پچھلے دروازوں کی طرح ہی ہیں، جن میں درج ذیل تحفظات ہیں:

- احکام اپ لوڈ اور ڈاؤن لوڈ، اتارنا توقع کے برعکس کرو۔ ہم نہیں جانتے کہ یہ ایک غلطی تھی، لیکن اپ لوڈ درحقیقت ایف ٹی پی سرور سے فائلیں متاثرہ کو ڈاؤن لوڈ کرتا ہے، اور ڈاؤن لوڈ، اتارنا فائلیں اپ لوڈ کرتا ہے۔ دونوں دو دلائل لیتے ہیں، جیسا کہ میگا کریپ میں ہوا تھا۔ شکل 10 کوڈ کا وہ حصہ دکھاتا ہے جو فائلیں اپ لوڈ کرتا ہے۔ ہم دیکھ سکتے ہیں کہ یہ تار کی تلاش میں ہے۔ ڈاؤن لوڈ، اتارنا.

- ایک حکم ہے۔ ایف ٹی پی ورژن جو بیک ڈور (ہارڈ کوڈ) کا ورژن فائل میں اپ لوڈ کرتا ہے۔ ver.txt FTP سرور پر، ہدف کے لیے روٹ فولڈر میں۔

FlipCreep ان ذیلی فولڈرز کے ساتھ FTP سرور پر ہدف کے صارف نام کے ساتھ ایک فولڈر بناتا ہے:

- فائلوں: متاثرین سے اپ لوڈ کی گئی فائلوں کو اسٹور کرتا ہے۔

- احکامات: کے ساتھ عمل میں آنے والی کمانڈز سے آؤٹ پٹ اسٹور کرتا ہے۔ cmd.exe

استقامت اسی طرح حاصل کی جاتی ہے جیسا کہ ڈیپ کریپ کے لیے بیان کیا گیا تھا۔ جہاں تک سٹرنگ اوبسکیشن کا تعلق ہے، ہم نے ROT13 اوبفسیکشن کے ساتھ ایک نمونہ دیکھا ہے۔

ٹیکنو کریپ

TechnoCreep پہلے سے غیر دستاویزی C# بیک ڈور ہے جو TCP ساکٹ کے ذریعے C&C سرور کے ساتھ بات چیت کرتا ہے۔ اس صورت میں، کمانڈز فائل سے نہیں پڑھے جاتے ہیں، لیکن پیغامات کے تبادلے میں موصول ہوتے ہیں۔ پہلا پیغام پچھلے دروازے سے بھیجا جاتا ہے اور اس میں شکار کے بارے میں ابتدائی معلومات فارمیٹ میں ہوتی ہیں۔ ####

IP پتوں کی ایک فہرست ہے جو شکار کے میزبان نام کے لیے حل کیے گئے ہیں، الگ الگ /. فہرست کال کرکے حاصل کی جاتی ہے۔ Dns.GetHostByName اور IP پتوں کے لیے باقاعدہ اظہار کا اطلاق کرنا۔ باقی تمام عناصر جو ریگولر ایکسپریشن سے میل نہیں کھاتے ہیں بطور بھیجے جاتے ہیں۔ C&C سرور پر؛ نوٹ کریں کہ سب سے عام منظر نامے میں یہ فہرست خالی ہوگی۔

TechnoCreep ایک لامحدود لوپ میں کمانڈ وصول کرتا ہے۔ کمانڈز کی فہرست ٹیبل 3 میں دکھائی گئی ہے۔

ٹیبل 3. TechnoCreep کے ذریعے تعاون یافتہ کمانڈز کی فہرست

| کمان | Description |

|---|---|

| اپ لوڈ | متاثرہ کے کمپیوٹر پر ایک فائل C&C سرور پر اپ لوڈ کرتا ہے۔ اپ لوڈ کرنے کے لیے فائل کا راستہ الگ پیغام میں موصول ہوا ہے۔ اگر فائل موجود ہے تو بیک ڈور بھیجتا ہے۔ موجود ہے، جس کا سرور جواب دیتا ہے۔ شروع کریں or روک. اگر شروع کریں موصول ہوا، فائل کا سائز بھیجا جاتا ہے۔ آخر میں، فائل کو خام بائٹس کے طور پر سرور کو بھیجا جاتا ہے. اگر پیغام ہے۔ روک، کچھ نہیں کیا گیا ہے۔ اگر مخصوص فائل موجود نہیں ہے، نوٹ سرور کو بھیجا جاتا ہے۔ |

| ڈاؤن لوڈ، اتارنا | ڈاؤن لوڈ C&C سرور سے فائل ڈاؤن لوڈ کرتا ہے۔ وہ راستہ جہاں فائل کو متاثرہ کے کمپیوٹر پر محفوظ کیا جائے گا ایک الگ پیغام میں موصول ہوا ہے۔ اگر نوٹ اس کے بجائے موصول ہوتا ہے، عمل رک جاتا ہے۔ اگر راستہ ایک مطلق راستہ ہے، اور پیرنٹ فولڈر موجود نہیں ہے، تو بیک ڈور بھیجتا ہے NOT. دوسری صورت میں، یہ بھیجتا ہے موجود ہے، جس کا سرور فائل کا سائز بھیج کر جواب دیتا ہے۔ پھر بیک ڈور بھیجتا ہے۔ ok، 1 سیکنڈ کے لیے سوتا ہے، اور پھر فائل کو خام بائٹس کے طور پر وصول کرتا ہے۔ |

| کے ساتھ پھانسی cmd.exe | جب پچھلے حکموں میں سے کوئی بھی موصول نہیں ہوتا ہے، تو پیغام کو ایک کمانڈ کے طور پر لیا جاتا ہے جس کے ساتھ عمل کیا جائے۔ cmd.exe. آؤٹ پٹ سرور کو بھیجا جاتا ہے۔ |

TechnoCreep اس کے قابل عمل کو کاپی کرکے برقرار رہتا ہے۔ آغاز فولڈر، جیسا کہ شکل 11 میں دکھایا گیا ہے۔ ڈیپ کریپ کے کچھ ورژنز میں بھی شناختی کوڈ پایا جا سکتا ہے۔ نوٹ کریں کہ اس طریقہ میں کوئی LNK فائلیں استعمال نہیں کی جاتی ہیں۔

پاپا کریپ

PapaCreep ایک پہلے سے غیر دستاویزی کسٹم بیک ڈور ہے جو C++ میں لکھا گیا ہے جو TCP ساکٹ کے ذریعے ریموٹ سرور سے کمانڈ وصول اور اس پر عمل درآمد کر سکتا ہے۔ ستمبر 2022 میں پہلی بار دیکھا گیا، یہ POLONIUM کے ذریعے استعمال ہونے والا پہلا بیک ڈور ہے جو C# یا PowerShell میں نہیں لکھا گیا تھا۔

پاپا کریپ ایک ماڈیولر بیک ڈور ہے۔ اس کے کوڈ کو مختلف اجزاء میں تقسیم کیا گیا ہے، ان میں سے کچھ کم سے کم افعال کے ساتھ۔ ہم اہم اجزاء کا خلاصہ اس طرح کر سکتے ہیں:

- ایگزیکٹو: کمانڈز کے ساتھ فائل کو تلاش کرتا ہے اور ان پر عمل درآمد کرتا ہے۔ cmd.exe. آؤٹ پٹ کو فائل میں محفوظ کیا جاتا ہے۔

- میل مین: کمانڈز وصول کرنے کے لیے C&C سرور کے ساتھ بات چیت کرتا ہے اور انہیں فائل میں لکھتا ہے۔ یہ فائل کو کمانڈ سے آؤٹ پٹ کے ساتھ C&C سرور کو بھی بھیجتا ہے۔

- CreepyUp: کسی بھی فائل کو C&C سرور پر اپ لوڈ کرتا ہے۔

- CreepyDown: C&C سرور سے کسی بھی فائل کو ڈاؤن لوڈ کرتا ہے۔

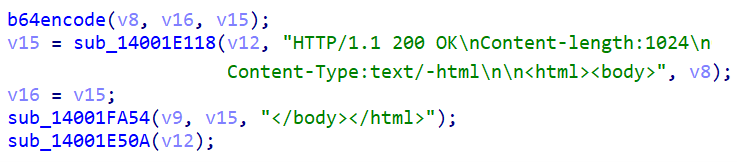

ایگزیکٹو اور میل مین کے اجزاء ایک دوسرے سے آزادانہ طور پر چلتے ہیں اور یہاں تک کہ سمجھوتہ شدہ نظام میں الگ الگ طے شدہ کاموں کے ساتھ برقرار رہتے ہیں۔ ریموٹ سرور کے ساتھ مواصلت خام TCP ساکٹ کا استعمال کرتی ہے، لیکن بیک ڈور سے بھیجی اور موصول ہونے والی معلومات HTML کوڈ (جعلی HTTP ہیڈر کے ساتھ) میں موجود ہوتی ہے۔ شکل 12 سے پتہ چلتا ہے کہ ہیڈر کو بیک ڈور میں ہارڈ کوڈ کیا گیا ہے، اور مواد کی لمبائی ہمیشہ 1024 ہوتا ہے۔ نوٹ کریں۔ مواد کی قسم متن/-html ہے۔، جو ایک عام قدر نہیں ہے۔

میل مین کا جزو بھیج کر C&C سرور کے ساتھ مواصلت شروع کرتا ہے۔ - (بیس 64 انکوڈ شدہ)۔ اس کے بعد دو تھریڈز شروع ہوتے ہیں: ان میں سے ایک سرور سے کمانڈ وصول کرتا ہے اور دوسرا کمانڈز کے نفاذ سے دستیاب آؤٹ پٹ بھیجتا ہے۔ ڈیلیمیٹر بھیجنے اور وصول کرنے دونوں کے لیے استعمال ہوتے ہیں: کوڈ #s اور code#f ڈیٹا کے آغاز اور اختتام کو نشان زد کرنے کے لیے استعمال کیا جاتا ہے۔ a کے آؤٹ پٹ کے ساتھ سرور کو بھیجے گئے پیغام کی ایک مثال dir کمانڈ کو شکل 13 میں دکھایا گیا ہے۔

اگر مواد 1024 بائٹس سے بڑا ہے تو ایک سے زیادہ پیغامات بھیجے جائیں گے۔ اس صورت میں، پہلے پیغام میں شروع کی حد بندی ہوگی اور آخری پیغام میں اختتامی حد بندی ہوگی۔ C&C سرور کا IP ایڈریس اور پورٹ ٹیکسٹ فائل سے پڑھا جاتا ہے، yetty.dll، فارمیٹ کے ساتھ :: (بیس 64 انکوڈ شدہ)۔

CreepyUp اور CreepyDown ماڈیول بیک ڈور پر عمل درآمد کے مرکزی بہاؤ کا حصہ نہیں ہیں اور مطالبہ پر عملدرآمد کیا جا سکتا ہے۔ یہ اسٹینڈ لون کمانڈ لائن ٹولز ہیں جو دو دلائل لیتے ہیں، ایک مقامی اور ایک ریموٹ فائل۔ دلچسپ بات یہ ہے کہ سمجھوتہ کرنے والے کمپیوٹرز میں CreepyDown کا فائل نام ہے۔ UCLN.exe اور CreepyUp ہے DCLN.exe. یہ حکموں کی طرح ہے۔ اپ لوڈ اور ڈاؤن لوڈ، اتارنا فلپ کریپ بیک ڈور میں جو توقع کے برعکس کرتا ہے۔ CreepyUp اور CreepyDown دونوں سرور سے متعلق معلومات کو پڑھتے ہیں۔ yetty.dll ٹیکسٹ فائل.

دوسرے ماڈیولز

اپنے متاثرین کی جاسوسی کرنے کے لیے، POLONIUM اپنے پچھلے دروازوں کے اوپر کئی دوسرے ماڈیولز کا استعمال کرتا ہے، بشمول ریورس شیل ماڈیول اور سرنگ بنانے کے لیے ایک ماڈیول۔ ESET محققین نے ماڈیولز کی بہت سی قسموں کا مشاہدہ کیا ہے جنہیں گروپ اسکرین شاٹس لینے کے لیے استعمال کرتا ہے۔ جہاں تک keyloggers کا تعلق ہے، POLONIUM نے حسب ضرورت اور اوپن سورس دونوں استعمال کیے ہیں۔ گروپ کا حسب ضرورت کیلاگر کی اسٹروک اور کلپ بورڈ کے مواد کی نگرانی کرتا ہے اور عبرانی اور عربی دونوں کی بورڈز کو سپورٹ کرتا ہے۔ پولونیم نے ایک سادہ ماڈیول بھی استعمال کیا ہے جو استعمال کرتا ہے۔ AForge.NET ویب کیم سے سنیپ شاٹ لینے اور اسے میں محفوظ کرنے کے لیے TEMP فولڈر.

نیٹ ورک کا بنیادی ڈھانچہ

POLONIUM نے ان نمونوں میں سے کسی میں ڈومین نام استعمال نہیں کیے جن کا ہم نے تجزیہ کیا، صرف IP پتے۔ زیادہ تر سرورز وقف شدہ VPS ہیں، ممکنہ طور پر سمجھوتہ کرنے کے بجائے خریدے گئے ہیں، HostGW پر میزبانی کی گئی ہے۔ ایک خاص معاملہ ہے: IP ایڈریس 45.80.149[.]154 erichmocanu.tv کی میزبانی کرتا ہے، جو بظاہر ایک جائز ویب سائٹ ہے۔ امکان ہے کہ POLONIUM نے اس سرور کو اپنے موجودہ مالک کو تفویض کرنے سے پہلے استعمال کیا تھا۔

نتیجہ

POLONIUM ایک بہت ہی فعال خطرہ اداکار ہے جس کے پاس مالویئر ٹولز کا ایک وسیع ذخیرہ ہے اور وہ مسلسل ان میں ترمیم کر رہا ہے اور نئے تیار کر رہا ہے۔ گروپ کے کئی ٹولز کی ایک عام خصوصیت کلاؤڈ سروسز جیسے ڈراپ باکس، میگا اور OneDrive برائے C&C کمیونیکیشنز کا غلط استعمال ہے۔

پولونیم کے بارے میں انٹیلی جنس اور عوامی رپورٹس بہت کم اور محدود ہیں، ممکنہ طور پر اس وجہ سے کہ گروپ کے حملوں کو بہت زیادہ نشانہ بنایا گیا ہے، اور ابتدائی سمجھوتہ کرنے والا ویکٹر معلوم نہیں ہے۔ ESET ریسرچ اپنی سرگرمیوں کو ٹریک کرتا رہے گا اور اس کے حملوں کی دستاویز کرتا رہے گا۔

ESET ریسرچ نجی APT انٹیلی جنس رپورٹس اور ڈیٹا فیڈز بھی پیش کرتی ہے۔ اس سروس کے بارے میں کسی بھی استفسار کے لیے، ملاحظہ کریں۔ ای ایس ای ٹی تھریٹ انٹیلی جنس صفحہ.

آئی او سیز

سمجھوتہ کے اشارے اور نمونوں کی ایک جامع فہرست اس میں مل سکتی ہے۔ ہمارے GitHub ذخیرہ.

| ان شاء 1 | فائل کا نام | ESET پتہ لگانے کا نام | Description |

|---|---|---|---|

| 3F4E3C5301752D39DAF97384CCA47564DA1C3314 | dnw.exe | PowerShell/Agent.GJ | کریپی ڈرائیو |

| CC820ED9A23084104807941B76A2679243BA357C | Request.exe | PowerShell/Agent.HF | CreepySnail |

| 03A35A0167684E6CCCA641296969972E49B88D60 | DropBox.exe | MSIL/Agent.DPT | ڈیپ کریپ |

| 4E7DBFF20995E97190536B284D7E5CC65922FD55 | Mega.exe | MSIL/Agent.DPT | میگا کریپ |

| 994EAD7666A67E33C57A51EF98076D41AABB7FB7 | Regestries.exe | MSIL/Tiny.DG | فلپ کریپ |

| 79DE0AF2F10F8D39A93EED911D4048D87E3C8A1C | WinUpdate.dll | MSIL/Agent.DYU | ٹیکنو کریپ |

| 2B9444B0E1747EB4F482D29C9DE27D07CCE55A76 | WindowsSartup22.exe | Win64/HackTool.NetHacker.G | پاپا کریپ |

| F26F43AD2E2980B96497242A3F30CA003E5CF54C | WinSc.exe | MSIL/Tiny.DG | اسکرین شاٹس ماڈیول |

| F41E27C4C863821DE6CAD91CA7E77CD6CA6CE5D3 | 4kyro3fs.dll | MSIL/Spy.Keylogger.FGC | Keylogger ماڈیول |

| 94E75BA7C4476AFDACF4B39E403379C5ECD1BED6 | Device.exe | MSIL/Spy.Tiny.CZ | ویب کیم ماڈیول |

| B87CC5269A5DF5CF093F8D28DF78952F662162B6 | OnDrive.exe | MSIL/Agent.DTP | ریورس شیل ماڈیول |

| 809048A40274350BD0C453E49D8C1F7D32397164 | Rehost.exe | MSIL/Spy.Tiny.DA | Exfiltration ماڈیول |

| 43E3C3752A15D0BDE7135E1B52F1DE397B5314B5 | Microsoft Malware Protection.exe | MSIL/Agent.DYV | سرنگوں کا ماڈیول |

نیٹ ورک

| IP | پہلی بار دیکھا | تفصیلات دیکھیں |

|---|---|---|

| 37.120.233[.]89 | 2022-09-12 | پاپا کریپ سی اینڈ سی |

| 45.80.148[.]119:8080 | 2022-05-21 | ریورس شیل سرور |

| 45.80.148[.]167:21 45.80.148[.]167:5055 |

2021-11-27 | جلاوطنی |

| 45.80.148[.]186:8080 | 2022-01-08 | ریورس شیل سرور |

| 45.80.149[.]22:8080 | 2022-05-13 | CreepySnail C&C |

| 45.80.149[.]108:8080 | 2022-02-11 | CreepySnail C&C |

| 45.80.149[.]68:63047 | 2022-03-01 | CreepySnail C&C |

| 45.80.149[.]71:80 | 2022-03-11 | CreepySnail C&C |

| 185.244.129[.]79:63047 | 2022-03-01 | CreepySnail C&C |

| 45.80.149[.]154:1302 45.80.149[.]154:21 |

2021-09-23 | ٹیکنو کریپ سی اینڈ سی جلاوطنی |

| 185.244.129[.]216:5055 | 2021-11-24 | جلاوطنی |

| 146.70.86[.]6:1433 | 2022-05-26 | جلاوطنی |

| 195.166.100[.]23:5055 | 2022-01-05 | جلاوطنی |

| 45.137.148[.]7:2121 | 2021-10-29 | فلپ کریپ سی اینڈ سی |

| 185.203.119[.]99:8080 | 2022-02-12 | ریورس شیل |

| 212.73.150[.]174 | 2022-02-24 | سرنگ۔ |

| 94.156.189[.]103 | 2022-04-20 | سرنگ۔ |

| 51.83.246[.]73 | 2022-03-12 | سرنگ۔ |

MITER ATT&CK تکنیک

یہ میز استعمال کرتے ہوئے بنایا گیا تھا۔ ورژن 11 MITER ATT&CK فریم ورک کا۔

| حربہ | ID | نام | Description |

|---|---|---|---|

| وسائل کی ترقی | T1583.003 | انفراسٹرکچر حاصل کریں: ورچوئل پرائیویٹ سرور | POLONIUM نے C&C کے لیے مختلف سرورز حاصل کیے ہیں اور اس کے ساتھ ساتھ exfiltrated فائلوں کو ذخیرہ کرنے کے لیے۔ |

| T1587.001 | صلاحیتوں کو تیار کریں: میلویئر | POLONIUM نے کم از کم چھ پچھلے دروازے اور کئی دوسرے نقصان دہ ماڈیولز تیار کیے ہیں۔ | |

| T1588.001 | صلاحیتیں حاصل کریں: میلویئر | POLONIUM نے عوامی طور پر دستیاب keylogger کا استعمال کیا ہے۔ | |

| پھانسی | T1059.001 | کمانڈ اور اسکرپٹنگ ترجمان: پاور شیل | POLONIUM نے اپنے حملوں میں CreepySnail اور CreepyDrive PowerShell کے پچھلے دروازے استعمال کیے ہیں۔ |

| T1059.003 | کمانڈ اور اسکرپٹنگ ترجمان: ونڈوز کمانڈ شیل | ڈیپ کریپ، میگا کریپ، فلپ کریپ اور ٹیکنو کریپ استعمال کرتے ہیں۔ cmd.exei سمجھوتہ شدہ کمپیوٹر میں کمانڈز پر عمل درآمد کرنا۔ | |

| T1129 | مشترکہ ماڈیولز | ڈیپ کریپ اور میگا کریپ کے پاس اپنے کوڈ کو چھوٹے ڈی ایل ایل میں تقسیم کیا گیا ہے، جو جامد اور متحرک دونوں طرح سے لوڈ ہوتے ہیں۔ | |

| مسلسل | T1547.009 | بوٹ یا لاگ ان آٹو اسٹارٹ ایگزیکیوشن: شارٹ کٹ ترمیم | POLONIUM کے پچھلے دروازے ونڈوز اسٹارٹ اپ فولڈر میں شارٹ کٹ لکھ کر برقرار رہتے ہیں۔ |

| T1053.005 | شیڈول ٹاسک/نوکری: شیڈول ٹاسک | ڈیپ کریپ، میگا کریپ اور فلپ کریپ مستقل مزاجی کے لیے طے شدہ کام بناتے ہیں۔ | |

| دفاعی چوری | T1140 | فائلوں یا معلومات کو ڈیوبفسکیٹ/ڈی کوڈ کریں۔ | ڈیپ کریپ اور میگا ڈیپ متاثرہ کے کمپیوٹر پر مقامی فائلوں میں محفوظ کردہ کمانڈز اور لاگ ان اسناد کو مبہم کرنے کے لیے AES انکرپشن کا استعمال کرتے ہیں۔ |

| T1070.004 | میزبان پر اشارے کو ہٹانا: فائل کو حذف کرنا | POLONIUM کے exfiltration ماڈیولز کسی سمجھوتہ شدہ میزبان سے اسکرین شاٹ فائلوں یا کی اسٹروک لاگز کو خارج کرنے کے بعد حذف کر دیتے ہیں۔ | |

| T1036.005 | ماسکریڈنگ: جائز نام یا مقام سے ملائیں۔ | پولونیم نے فائل نام استعمال کیے ہیں جیسے Mega.exei or DropBox.exei اس کے پچھلے دروازوں کے لیے، انہیں جائز بائنریز کی طرح نظر آنے کے لیے۔ | |

| T1218.004 | سسٹم بائنری پراکسی ایگزیکیوشن: انسٹال یوٹیل | پولونیم استعمال کیا ہے۔ InstallUtil.exei ڈیپ کریپ کو انجام دینے کے لیے۔ | |

| T1083 | فائل اور ڈائرکٹری کی دریافت | POLONIUM کا کسٹم exfiltrator ماڈیول کسی بھی فولڈر کے لیے فائلوں کی فہرست بناتا ہے۔ | |

| T1057 | عمل دریافت | ڈیپ کریپ، میگا کریپ اور فلپ کریپ چلانے کے عمل کو تلاش کرتے ہیں اور خود کی دوسری مثالوں کو ختم کرتے ہیں۔ | |

| T1082 | سسٹم انفارمیشن ڈسکوری | TechnoCreep اور POLONIUM کے ریورس شیل ماڈیول اپنے متاثرین کی شناخت کے لیے کمپیوٹر کا نام، صارف نام، اور آپریٹنگ سسٹم جیسی معلومات ریموٹ سرور کو بھیجتے ہیں۔ | |

| T1016 | سسٹم نیٹ ورک کنفیگریشن ڈسکوری | TechnoCreep متاثرہ کے کمپیوٹر سے وابستہ IP پتوں کی فہرست بھیجتا ہے۔ | |

| T1033 | سسٹم کے مالک/صارف کی دریافت | پولونیم نے پھانسی دی ہے۔ whoami.exei لاگ آن صارف کی شناخت کے لیے۔ | |

| جمعکاری | T1560.002 | جمع شدہ ڈیٹا کو محفوظ کریں: لائبریری کے ذریعے آرکائیو کریں۔ | ڈیپ کریپ، میگا کریپ اور فلپ کریپ جمع کیے گئے ڈیٹا کو محفوظ کرنے کے لیے .NET کی ZipFile کلاس کا استعمال کرتے ہیں۔ |

| T1115 | کلپ بورڈ ڈیٹا | POLONIUM کا حسب ضرورت keylogger سمجھوتہ شدہ کمپیوٹرز سے کلپ بورڈ ڈیٹا بازیافت کرتا ہے۔ | |

| T1005 | لوکل سسٹم سے ڈیٹا | POLONIUM کا exfiltrator ماڈیول سمجھوتہ شدہ سسٹم سے فائلیں اکٹھا کرتا ہے۔ | |

| T1056.001 | ان پٹ کیپچر: کیلاگنگ | POLONIUM نے حسب ضرورت اور عوامی طور پر دستیاب keyloggers کا استعمال کیا ہے۔ | |

| T1113 | سکرین کی گرفتاری | POLONIUM نے اسکرین شاٹس لینے کے لیے حسب ضرورت ماڈیول استعمال کیے ہیں۔ | |

| T1125 | ویڈیو کی گرفتاری | POLONIUM نے کمپرومائزڈ کمپیوٹر کے ویب کیم کا استعمال کرتے ہوئے تصاویر لینے کے لیے ایک حسب ضرورت ماڈیول استعمال کیا ہے۔ | |

| کمانڈ اور کنٹرول | T1071.001 | ایپلیکیشن لیئر پروٹوکول: ویب پروٹوکول | CreepySnail اور POLONIUM کے فائل exfiltrator ماڈیول C&C سرور کے ساتھ HTTP مواصلت کا استعمال کرتے ہیں۔ |

| T1071.002 | ایپلیکیشن لیئر پروٹوکول: فائل ٹرانسفر پروٹوکول | FlipCreep اور POLONIUM کے فائل exfiltrator ماڈیول C&C سرور کے ساتھ FTP کمیونیکیشن کا استعمال کرتے ہیں۔ | |

| T1132.001 | ڈیٹا انکوڈنگ: معیاری انکوڈنگ | CreepySnail، CreepyDrive اور POLONIUM کے کچھ ریورس شیل ماڈیول C&C سرور کے ساتھ بات چیت کرنے کے لیے base64-encoded کمانڈز استعمال کرتے ہیں۔ | |

| T1573.001 | خفیہ کردہ چینل: ہم آہنگ خفیہ نگاری | ڈیپ کریپ اور میگا کریپ AES انکرپٹ کمانڈز اور ان کا آؤٹ پٹ۔ | |

| T1095 | نان ایپلیکیشن لیئر پروٹوکول | TechnoCreep اور POLONIUM کے ریورس شیل ماڈیول TCP استعمال کرتے ہیں۔ | |

| T1571 | غیر معیاری پورٹ | POLONIUM نے HTTP کے لیے غیر معیاری بندرگاہیں، جیسے 5055 یا 63047، استعمال کی ہیں۔ | |

| T1572 | پروٹوکول ٹنلنگ | پولونیم کا سرنگوں کا ماڈیول SSH سرنگیں بنانے کے لیے Plink یوٹیلیٹی کا استعمال کرتا ہے۔ | |

| T1102.002 | ویب سروس: دو طرفہ مواصلات | POLONIUM نے کلاؤڈ پلیٹ فارمز جیسے OneDrive، Dropbox، اور Mega کو کمانڈز بھیجنے اور آؤٹ پٹ کو ذخیرہ کرنے کے لیے استعمال کیا ہے۔ | |

| جلاوطنی | T1041 | C2 چینل کے اوپر Exfiltration | ڈیپ کریپ، میگا کریپ، فلپ کریپ اور ٹیکنو کریپ فائلوں کو C&C چینل کے ذریعے نکالتے ہیں۔ اپ لوڈ کریں حکم دیتا ہے. |

| T1567.002 | ویب سروس کے ذریعے ایکسفلٹریشن: کلاؤڈ سٹوریج میں ایکسفلٹریشن | POLONIUM نے چوری شدہ معلومات کو ذخیرہ کرنے کے لیے OneDrive، Dropbox، اور Mega کلاؤڈ اسٹوریج کا استعمال کیا ہے۔ |